听说这一届美亚杯个人赛不能上网搜索了,那么本次做题过程中也会断网

案件基本情况

案情

于2024月8月某日,警方接获一名本地女子Emma报案·指她的姊姊CIara失联多天,希望报告一宗失踪人囗的案件。现在你被委派处理这宗案件。于处理该案件期间,你在Emma的同意下提取了她手机的资料,并且协助警方对CIara及其丈夫David的电子装备进行取证工作。请分析以下的资料,还原事件经过

检材资料

镜像挂载密码:

eS2%u@q#hake2#Z@6LWpQ8^T(R7cg95m\Bv+y;$=/dqxYnEusFf)tb>:HKHwy+e%cR\r=9j:GsK)AV52/3hXfdv8#u7a6JQ^pz><YPNkq*!&

(1)Emma的iOS手机镜像档案(Emma_MobiIe-lmage.zip)

(2)CIara的安卓手机镜像档案(Clara-Smartphone.bin)

(3)David的Windows系统计算器镜像档案(David-Laptop-64GB.e01)

(4)David的8GBU盘镜像档案(David-USB-8GB.e01)

(5)David的安卓手机镜像档案(David-Smartphone-1.zip)

(6)David的Windows系统计算器内存档案(RAM_Capture_David_Laptop.raw)

Emma 的手机

Emma 已经几天没有收到她姐姐 Clara 的消息了, 报警失踪, 她焦虑地将手机提交给警察, 希望能找到线索.

警察将手机交给你进行电子数据取证. 你成功提取了Emma手机的镜像 Emma_Mobile.zip.

请根据取证结果回答以下问题.

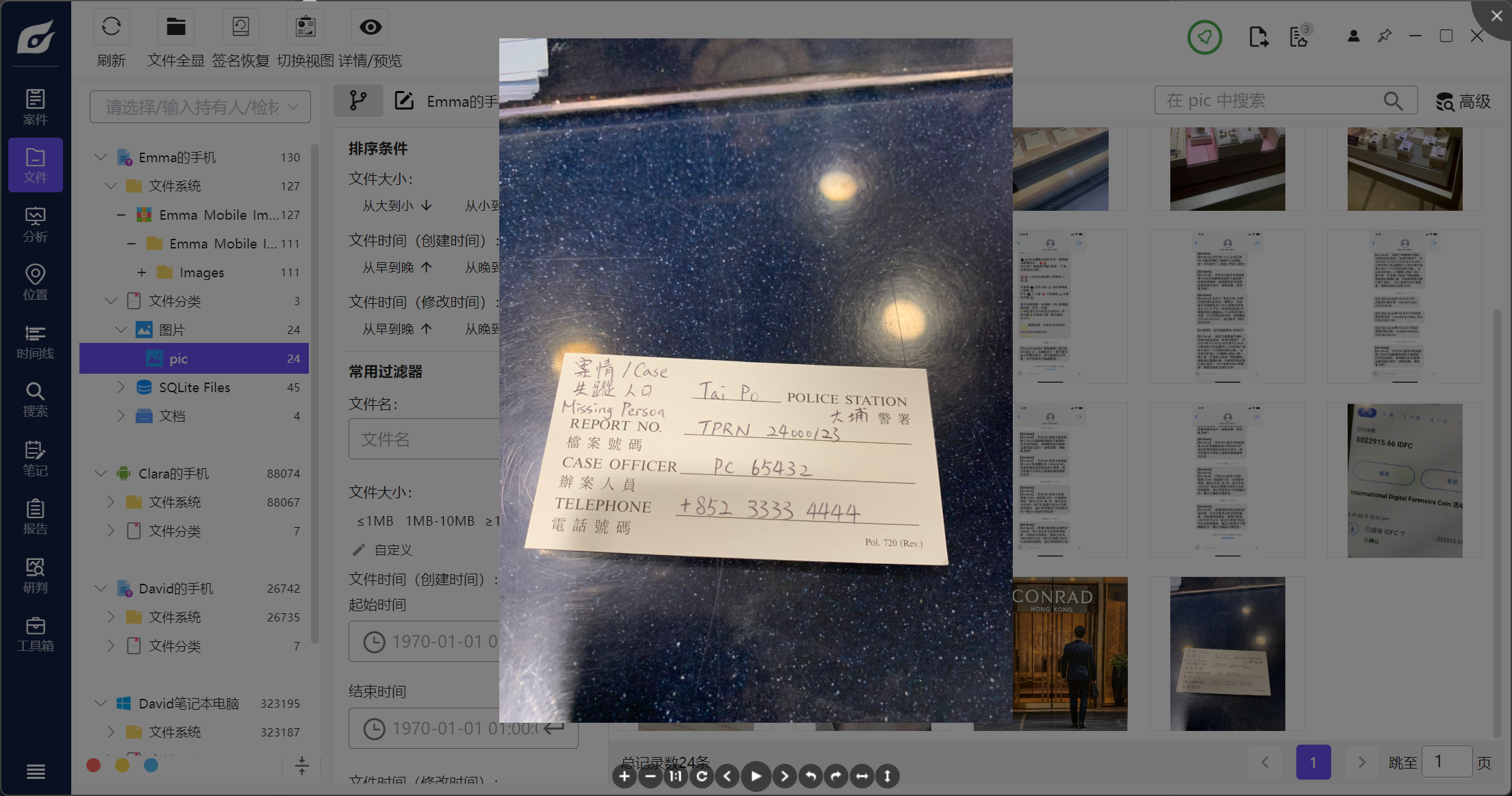

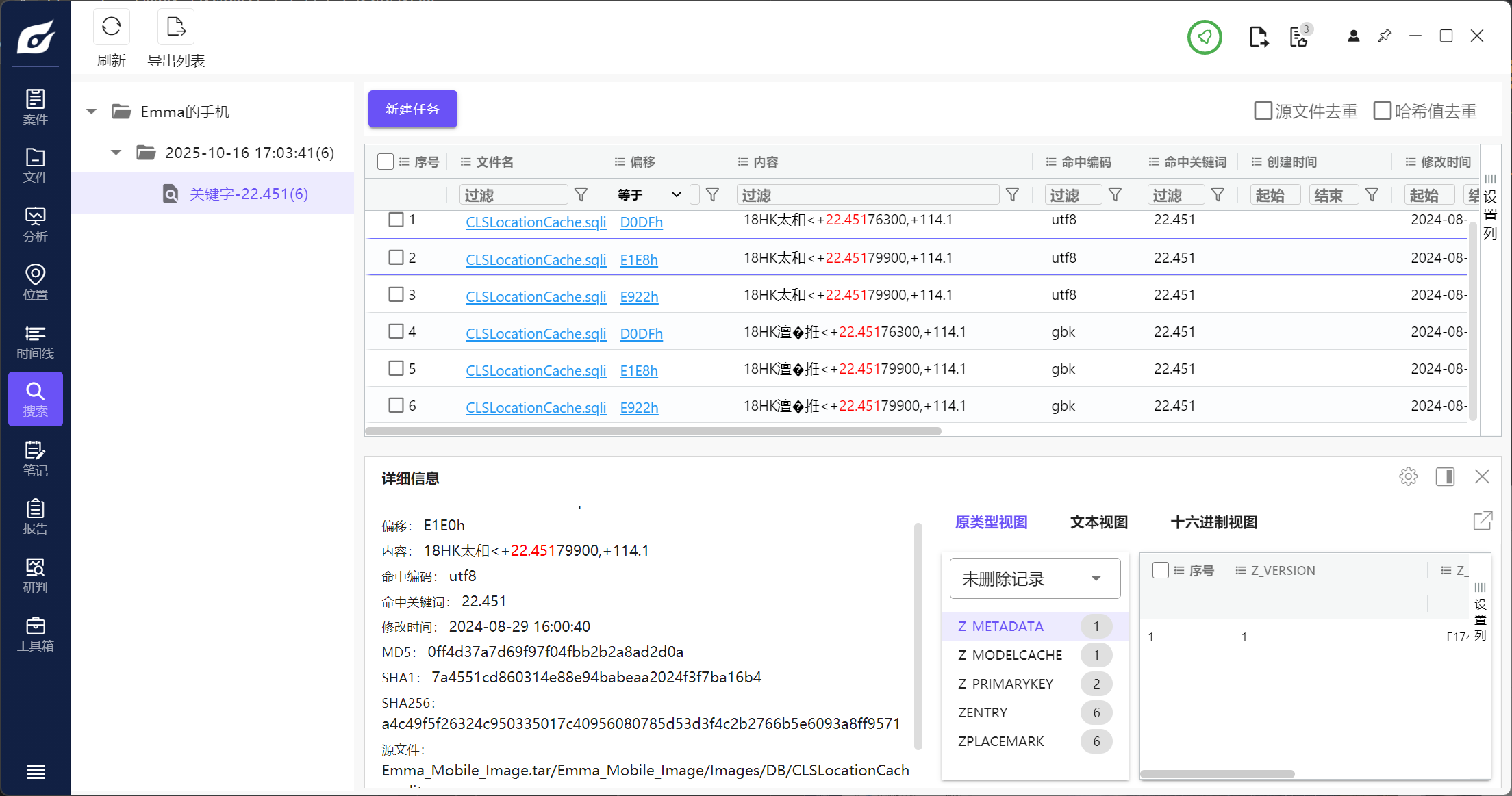

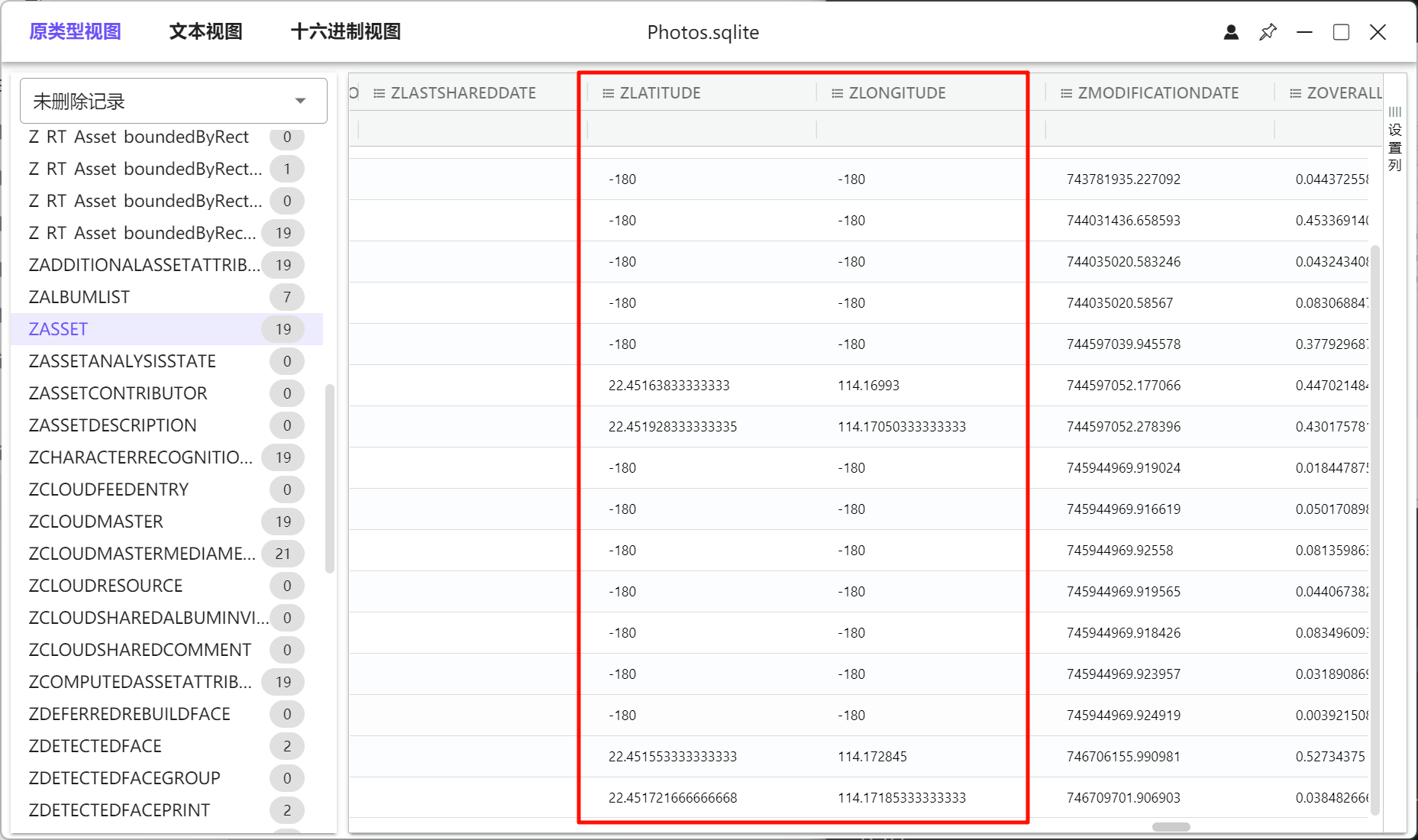

1.Emma 和 Clara 的微信聊天记录, Emma 最后到警署报案并拍摄写有报案编号的卡片, 拍摄时的经纬值是多少?

A. 22.451721666667, 114.171853333333

B. 22.451553333333, 114.172845

C. 22.451928333333, 114.170503333333

D. 22.451638333333, 114.16993

似乎是因为这个镜像不是标准的格式,火眼不能正常识别出来

不过好在火眼能对其中的数据库什么的进行解析,虽然没有自动取证,但是也能看见具体的东西

图片里面能找到题目说的这个卡片:

但是解析exif却并未找到任何关于GPS的信息

尝试搜索四个选项,也没有对应的信息:

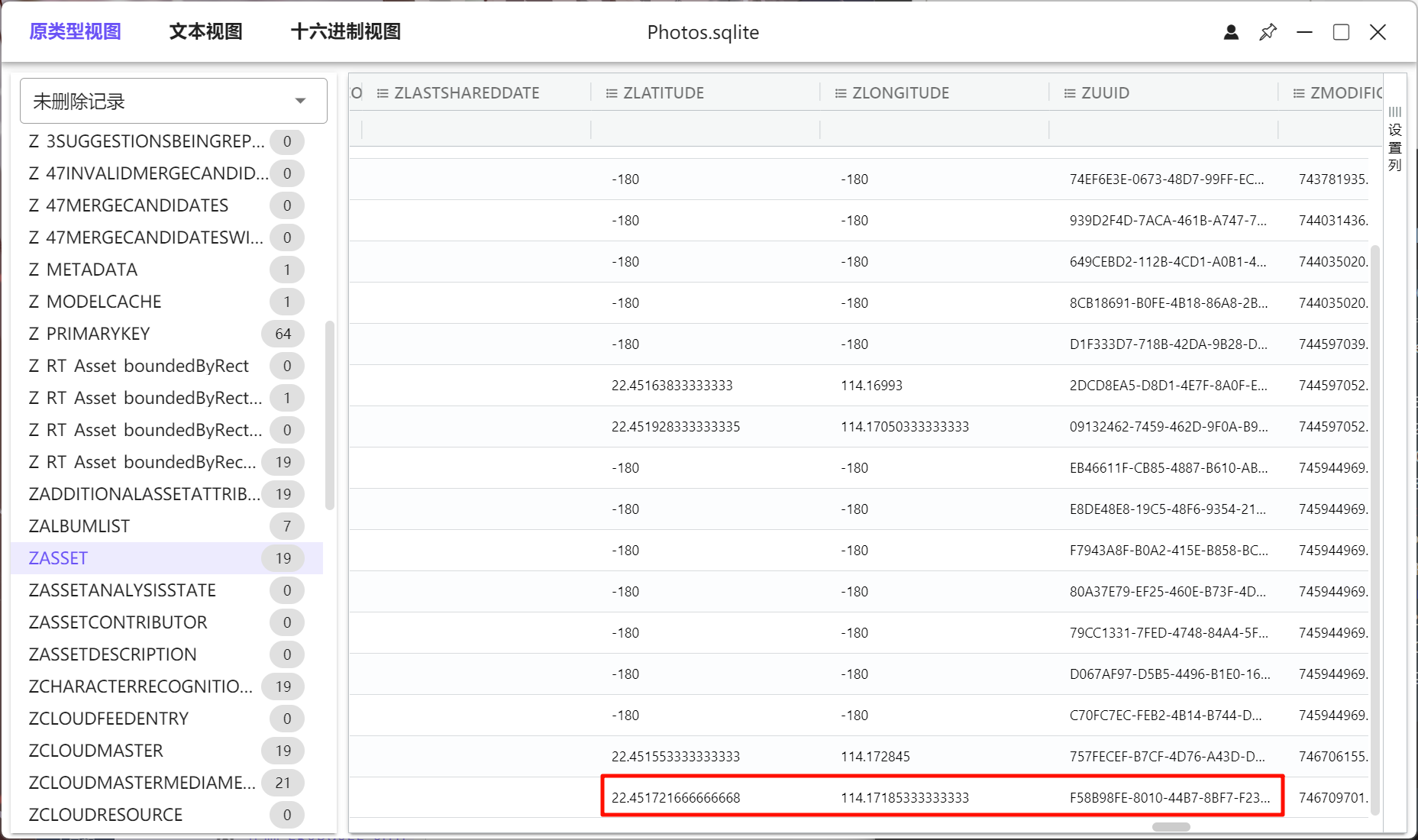

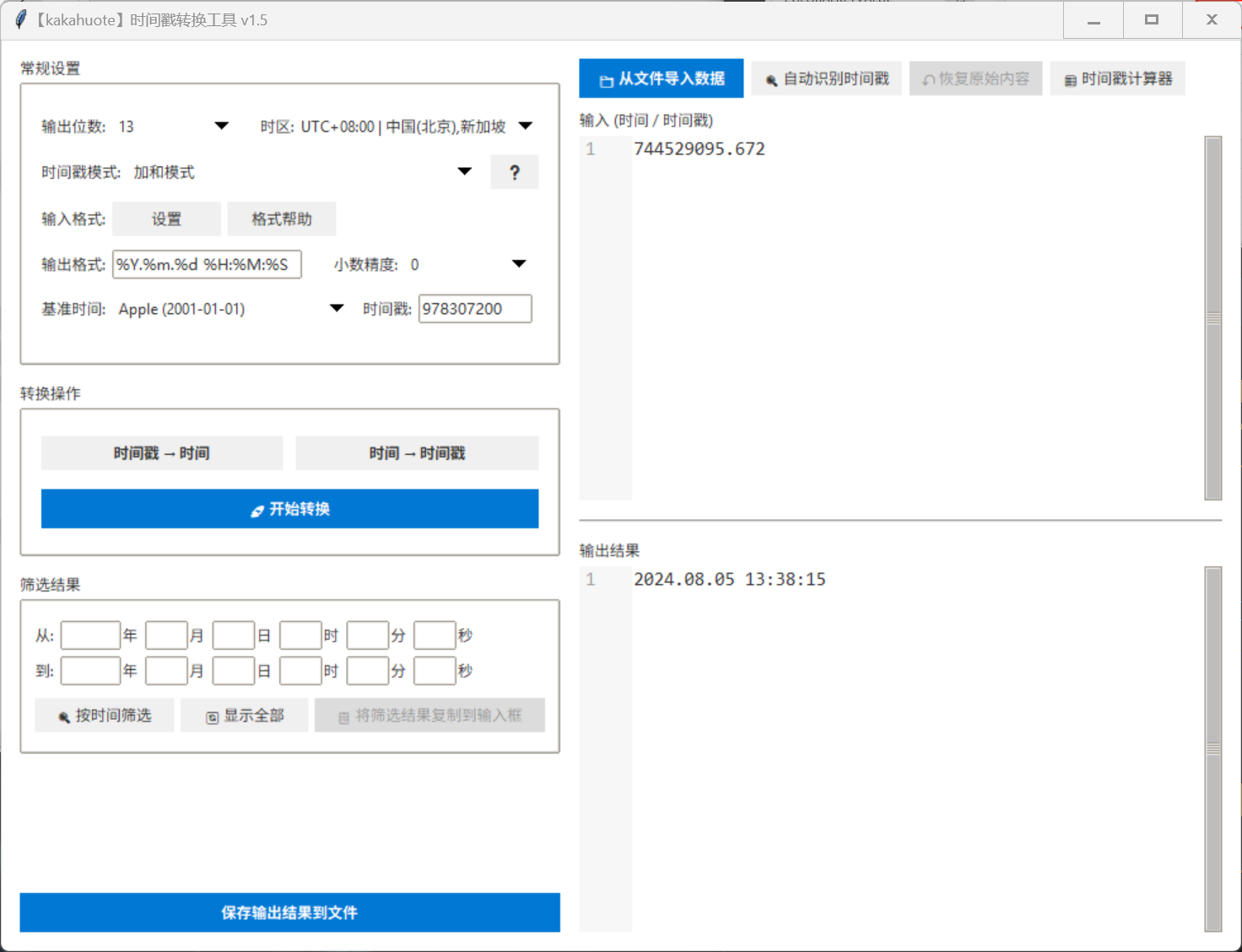

实际后面做题也找到了经纬度,不过数据库中图片并不是用,pic结尾的,所以直接看不出来:

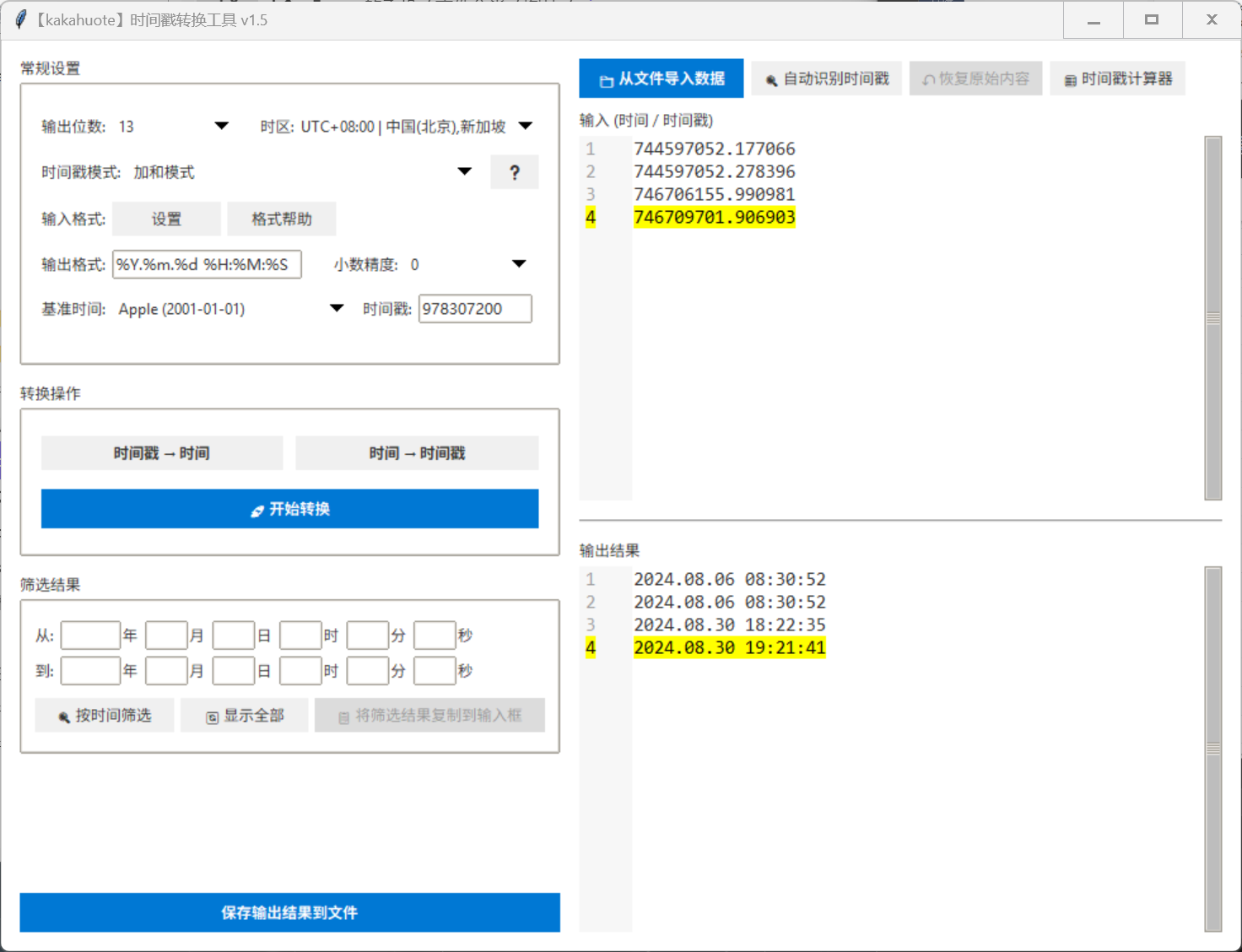

根据时间戳,警局报案的照片是下午2024-08-30 18:03:30,因此在这之前的就不可能,能排除前面两个:

也就是从AB里面选一个,不过怎么区分呢

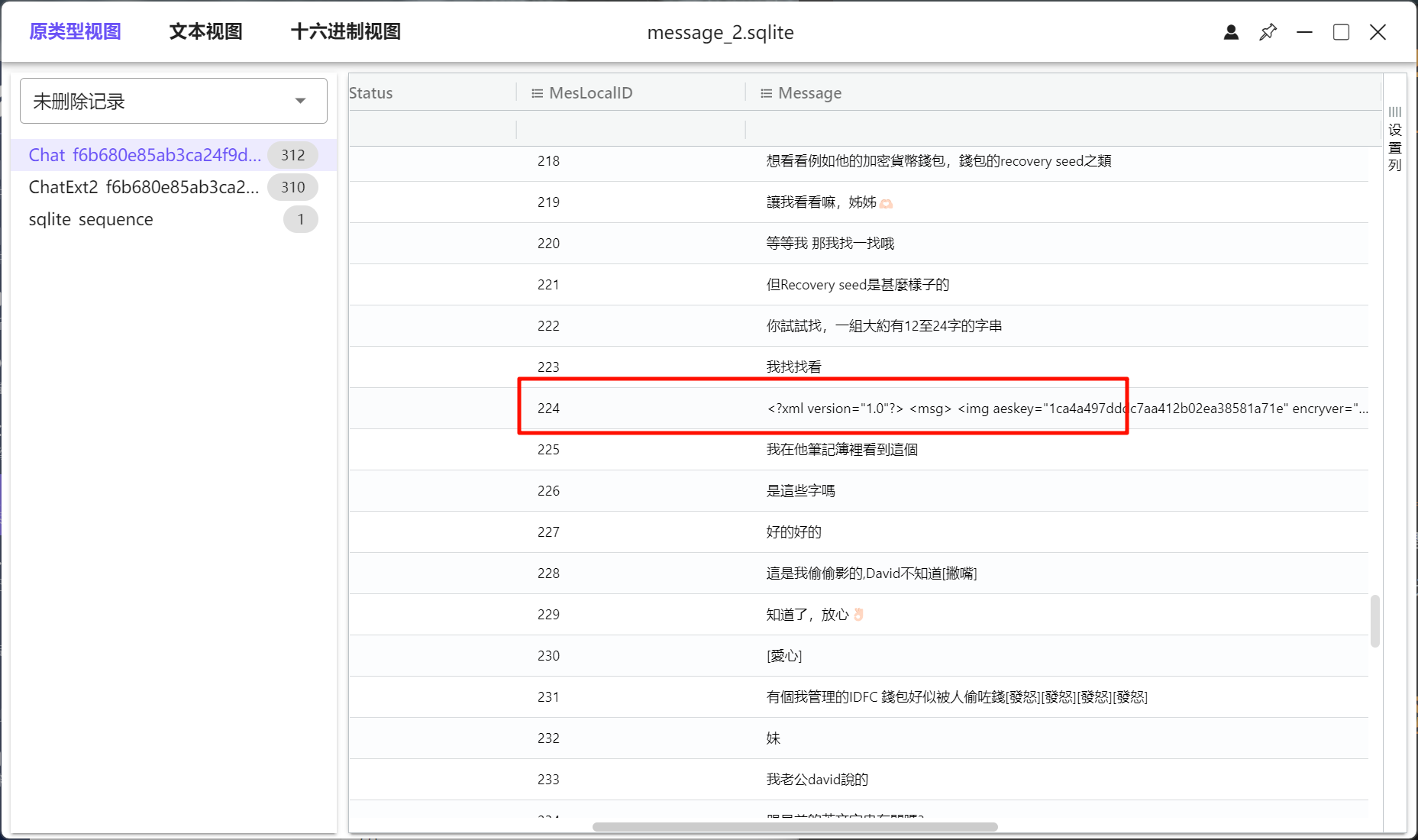

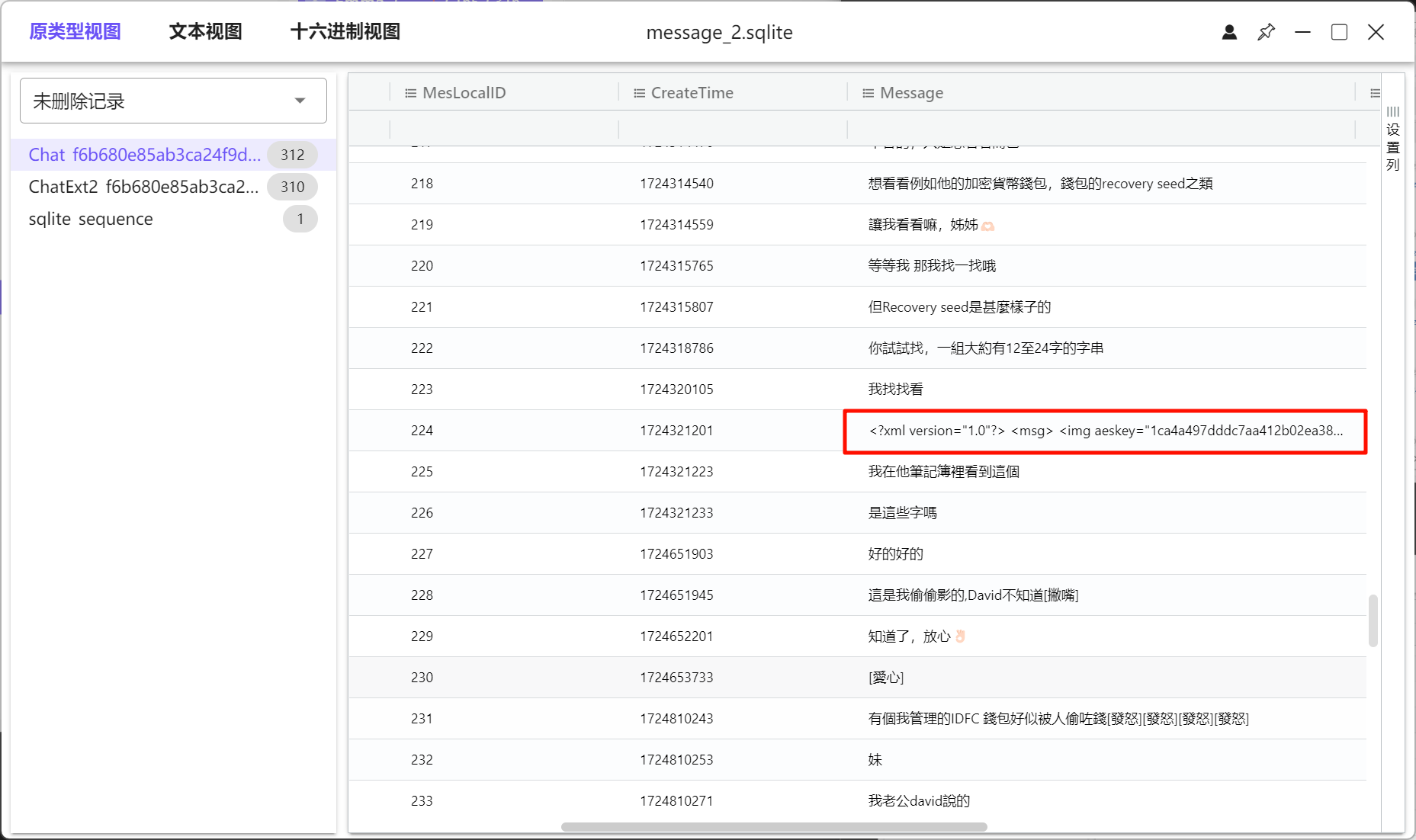

在做第二十四题的时候,我发现pic的文件名称数字和MesLocalID是一样的,我们先把224条信息复制出来:

<msg><img hdlength="0" length="139561" aeskey="b3f5f12230235d3dfe4f90e4984c8ebf" encryver="1" md5="44c089af8c9a1414edb8ee6026be3307" originsourcemd5="0bbe83bda8f3e13735e9009078a231f0" filekey="wxid_t7zgo57j9m0j22_314_1725012210" uploadcontinuecount="0" imgsourceurl="" hevc_mid_size="139561" cdnbigimgurl="" cdnmidimgurl="3052020100044b30490201000204a695112702030f525902044b7d9b2b020466d198f2042432353830663531302d623137372d343463312d623732642d6566396562313331663331610204011d0a020201000400" cdnthumburl="3052020100044b30490201000204a695112702030f525902044b7d9b2b020466d198f2042432353830663531302d623137372d343463312d623732642d6566396562313331663331610204011d0a020201000400" cdnthumblength="3971" cdnthumbwidth="90" cdnthumbheight="120" cdnthumbaeskey="b3f5f12230235d3dfe4f90e4984c8ebf"/><appinfo><appid></appid><appname></appname><version>0</version><isforceupdate>1</isforceupdate><mediatagname></mediatagname><messageext></messageext><messageaction></messageaction></appinfo><MMAsset><m_assetUrlForSystem><![CDATA[F58B98FE-8010-44B7-8BF7-F23AF15DCFCA/L0/001]]></m_assetUrlForSystem><m_isNeedOriginImage>0</m_isNeedOriginImage><m_isFailedFromIcloud>0</m_isFailedFromIcloud><m_isLoadingFromIcloud>0</m_isLoadingFromIcloud></MMAsset></msg>

其中有一串CDATA:

CDATA[F58B98FE-8010-44B7-8BF7-F23AF15DCFCA/L0/001]

这个东西在Photo.sqlite见了很多次了,直接就能找到对应的:

A

2.2024 年 8 月 30 日下午 2 点后 Emma 共致电 Clara 多少次?

A. 85

B. 86

C. 87

D. 88

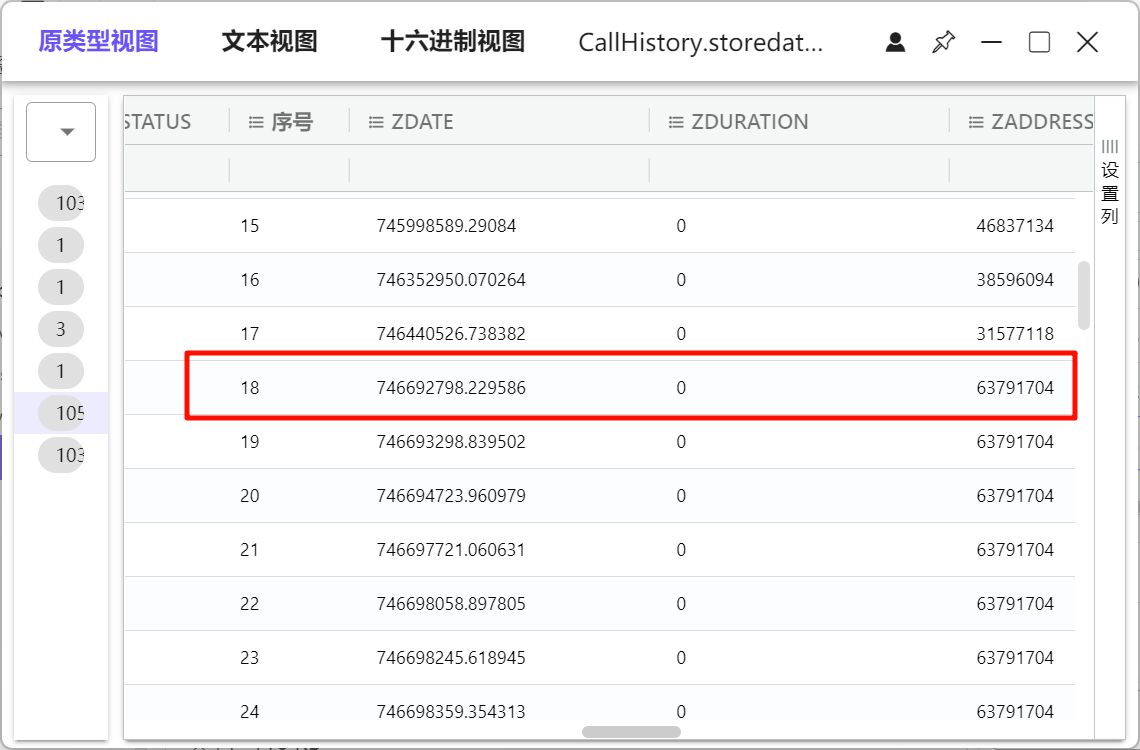

在数据库CallHistory的ZCALLRECORD表找到通话记录:

从这一条开始一直到结尾都是在题目范围内:

一共105-18+1=88条

D

3.根据 Emma 和 Clara 的微信聊天记录, Clara 失踪前曾告诉 Emma 会到哪里?

A. 到酒店和丈夫David庆祝结婚周年

B. 吃自助餐

C. 约了朋友见面

D. 去旅行

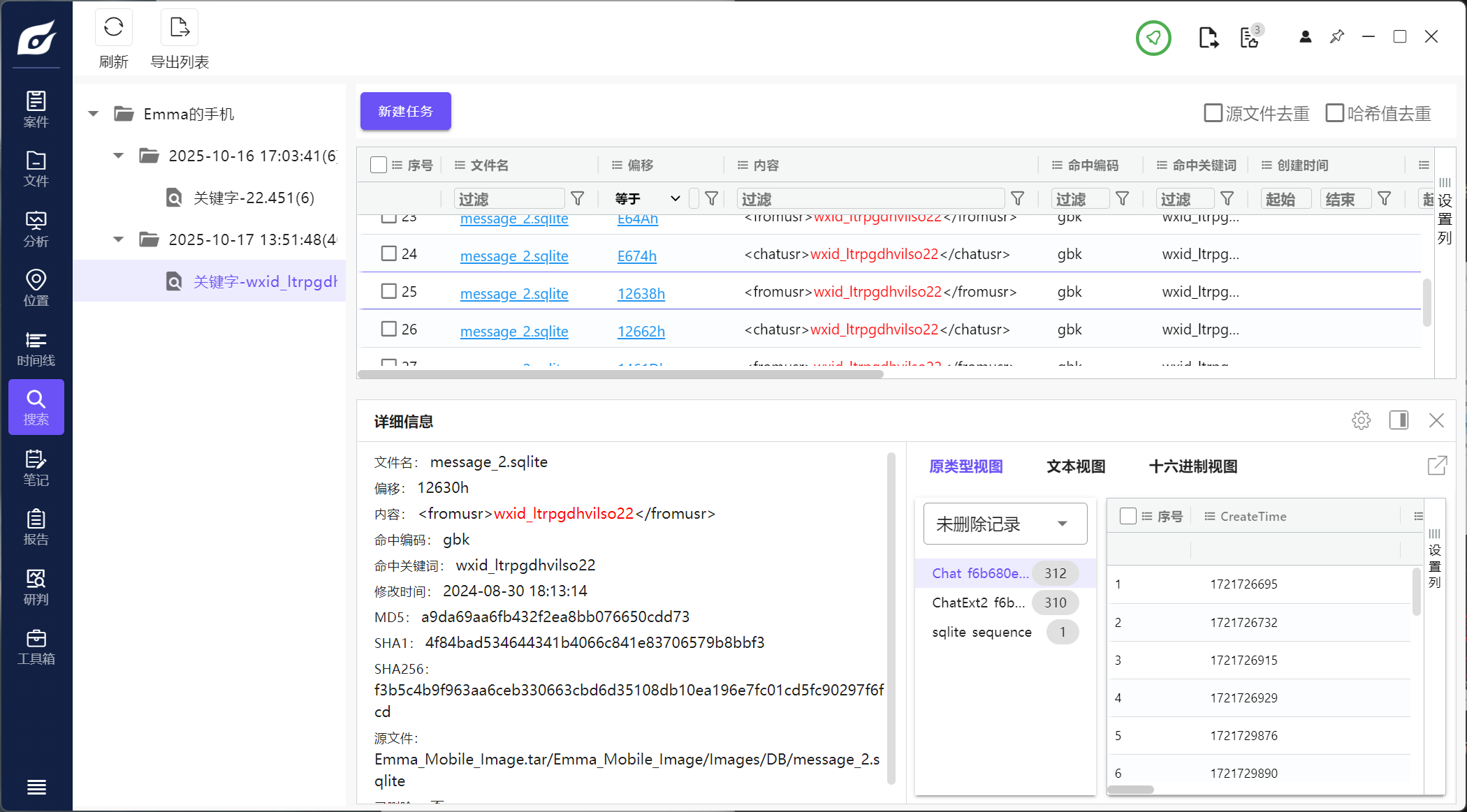

一个个翻数据库也不容易找到聊天记录,因为他不是标准的EnMiromsg命名,这里记录一下我找的过程

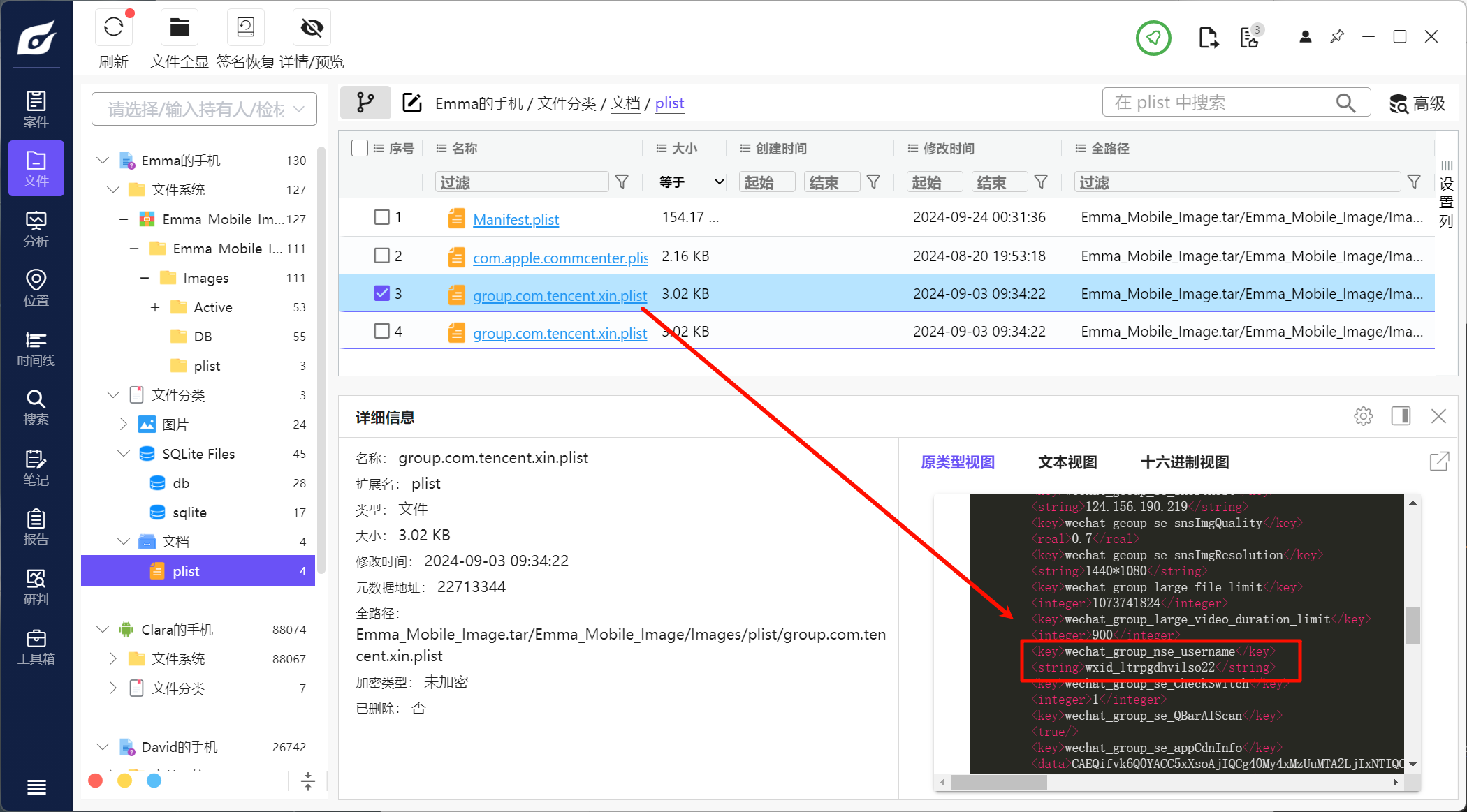

首先可以在group.com.tencent.xin.plist这个文件中找到微信id:

一般来说,聊天记录数据库里面会记录聊天者的id,我们全局搜索一下,就算找不到也能有个方向:

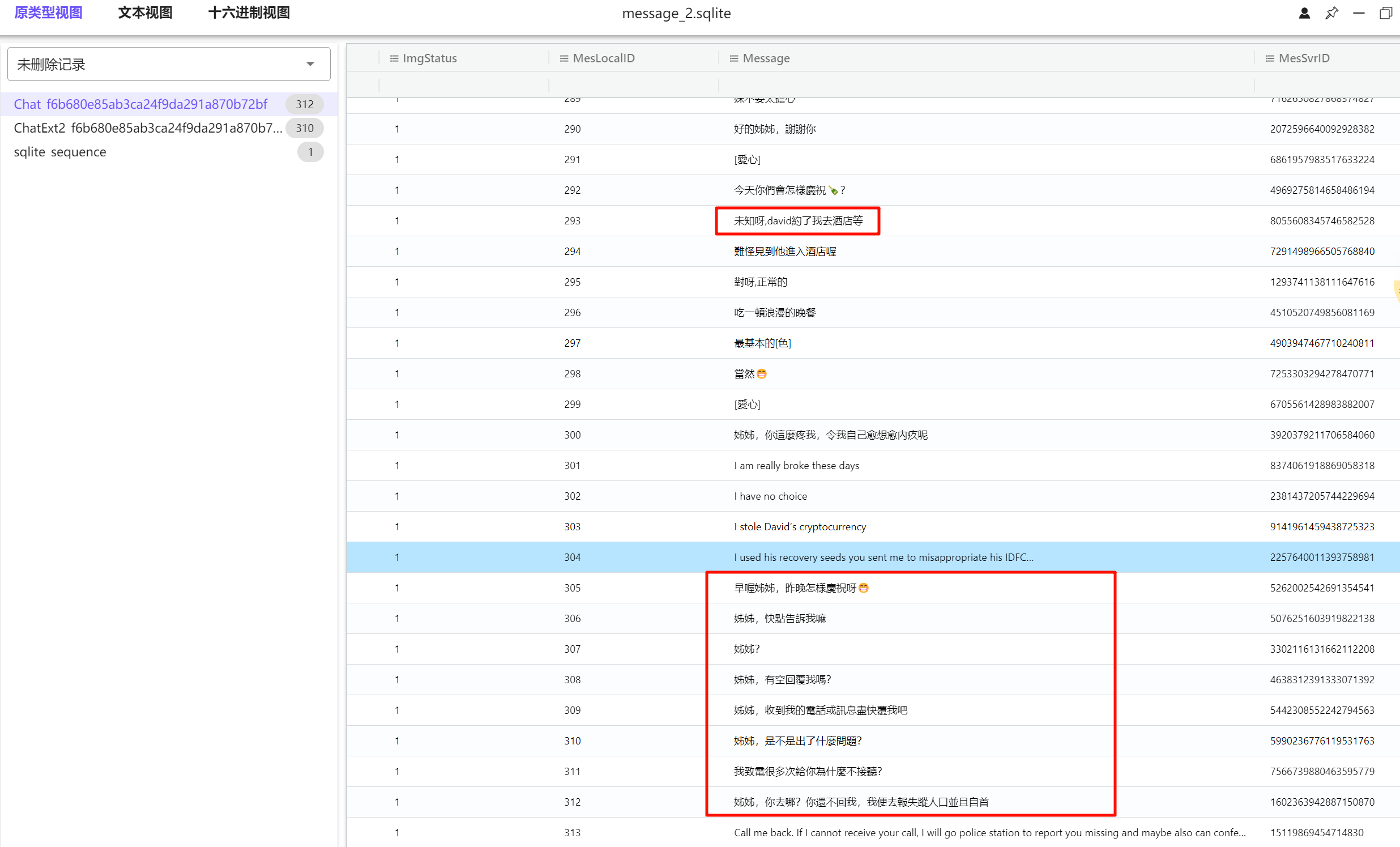

找到了,并且对应数据库message_2里面就是存有聊天记录的:

可以看到在Emma询问未回答(也就是失踪了)之前,说过要和David去酒店

前文也有提到是结婚纪念日:

A

这里Emma还说偷了David的加密货币,也许是后文伏笔

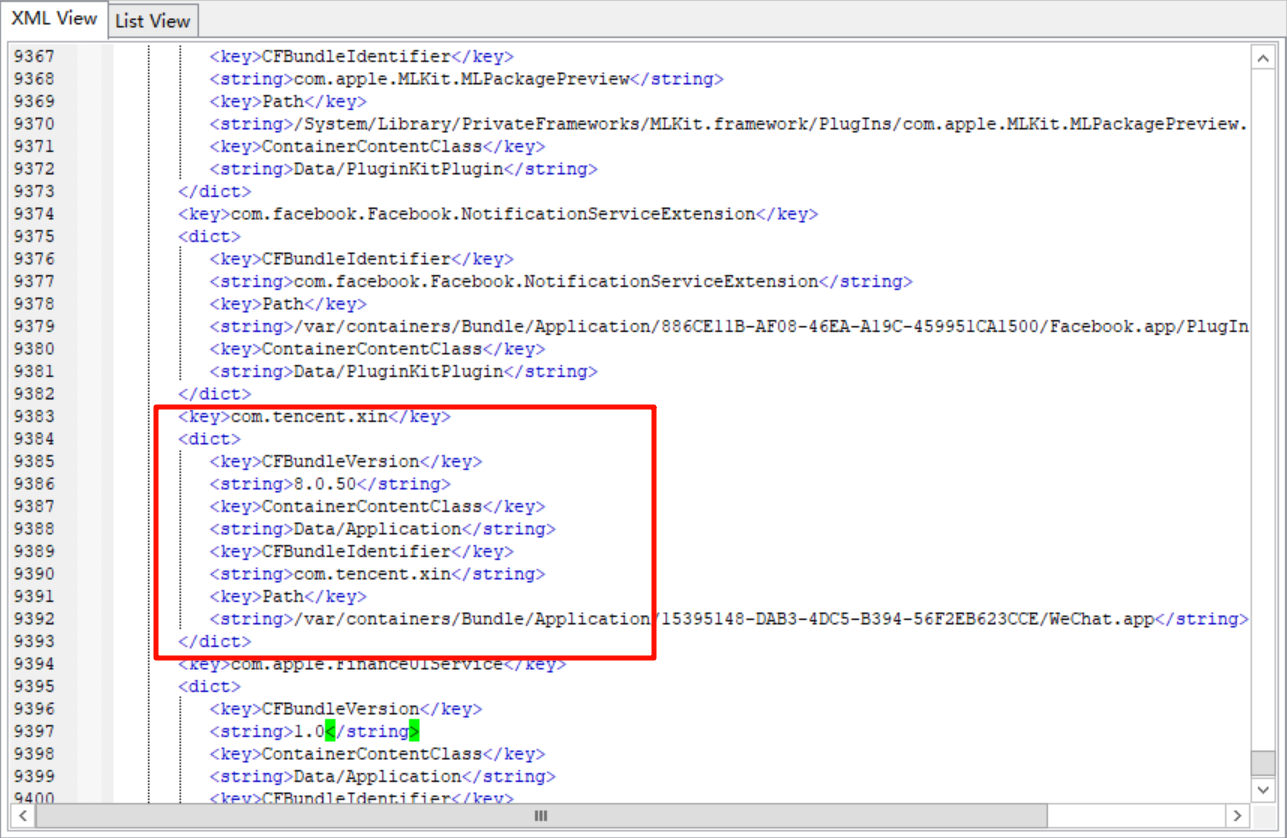

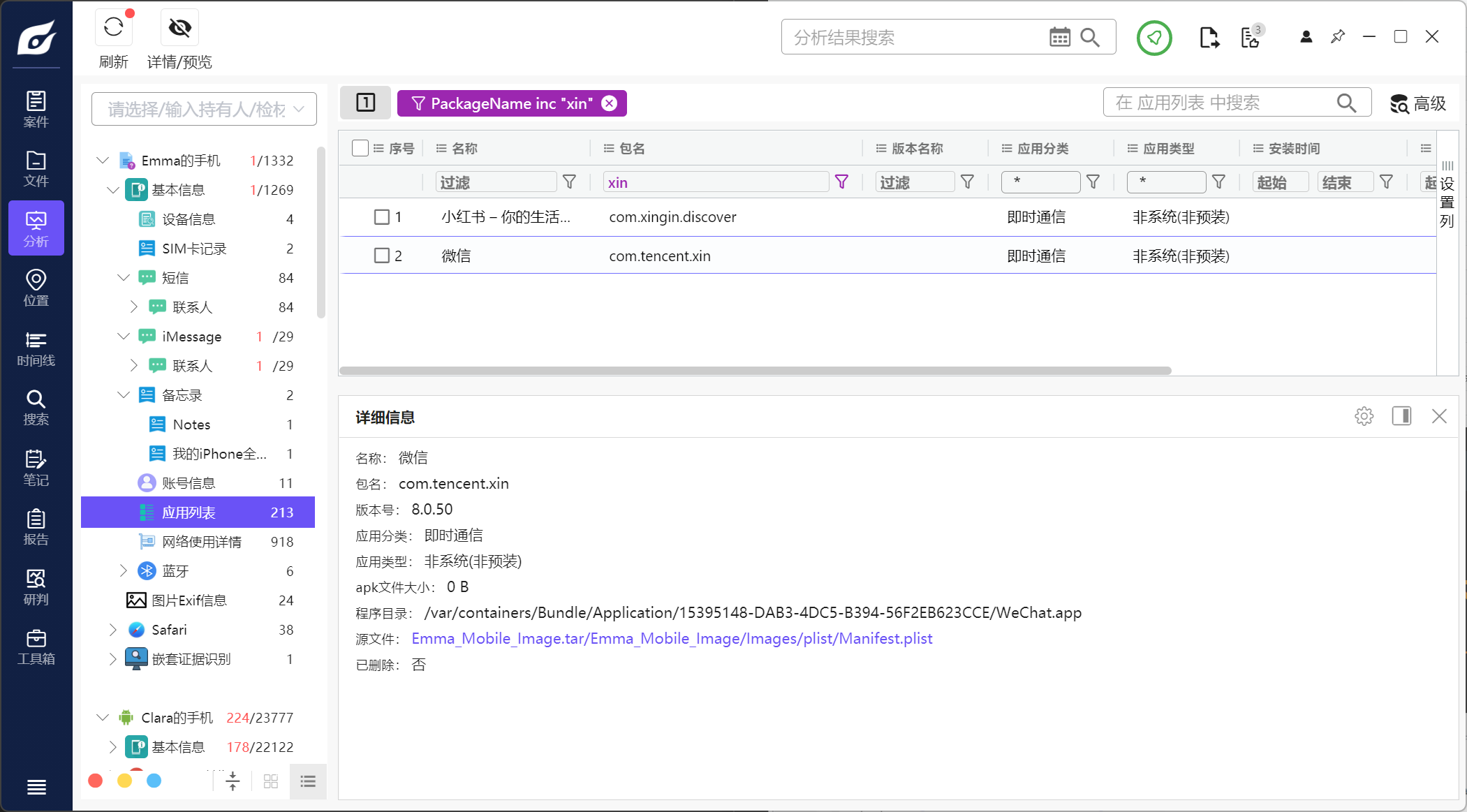

4.Emma 的 iPhone XR 内微信应用程序的版本是多少?

Manifest.plist中存有应用信息:

火眼也能识别出来:

8.0.50

5.Emma 手机中下列哪个选项是正确的?

A. iOS 版本为 17.6.1

B. IMEI 为 356414106484705

C. Apple ID 为 Emma1761@gmail.com

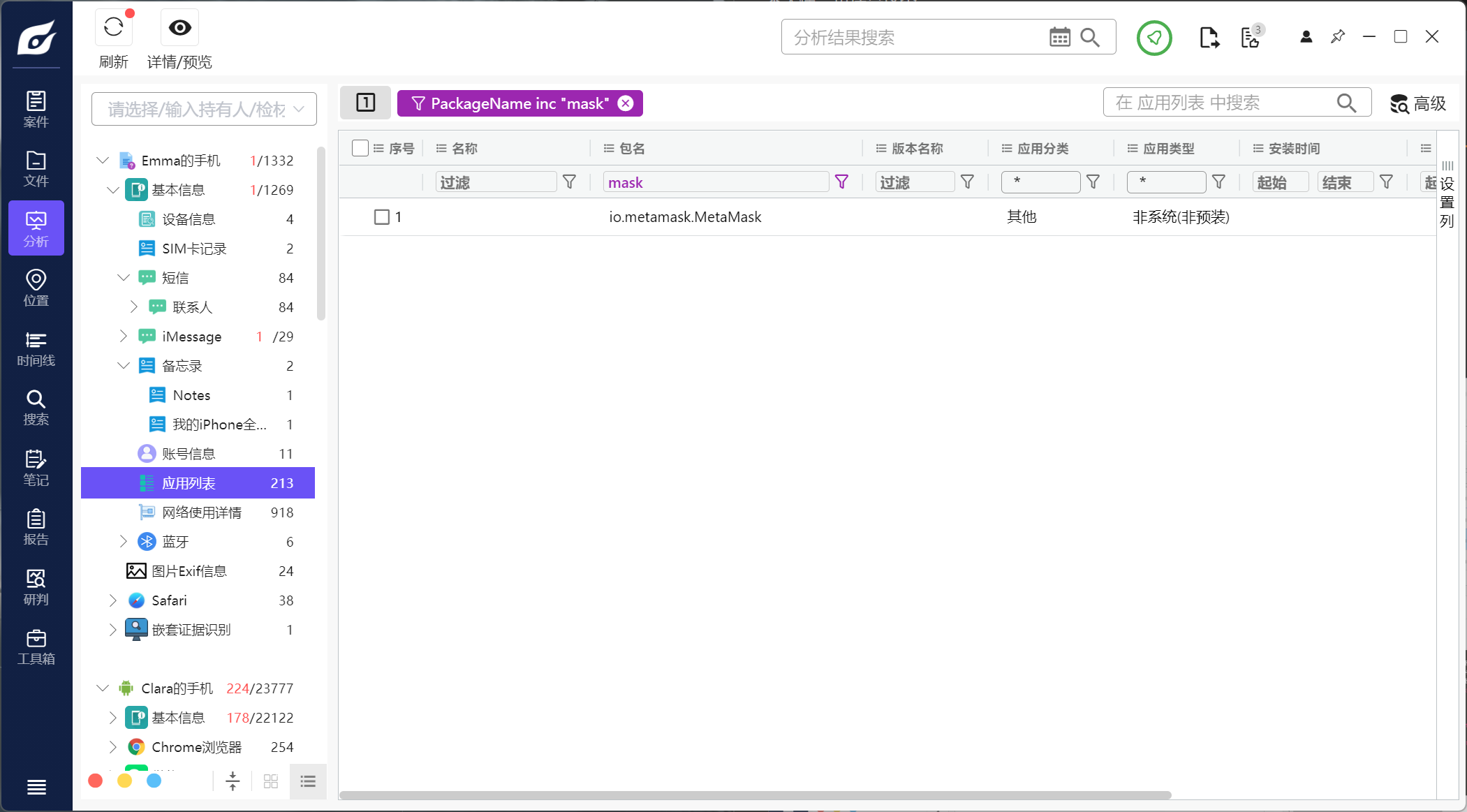

D. 手机曾经安装 Metamask 应用程序

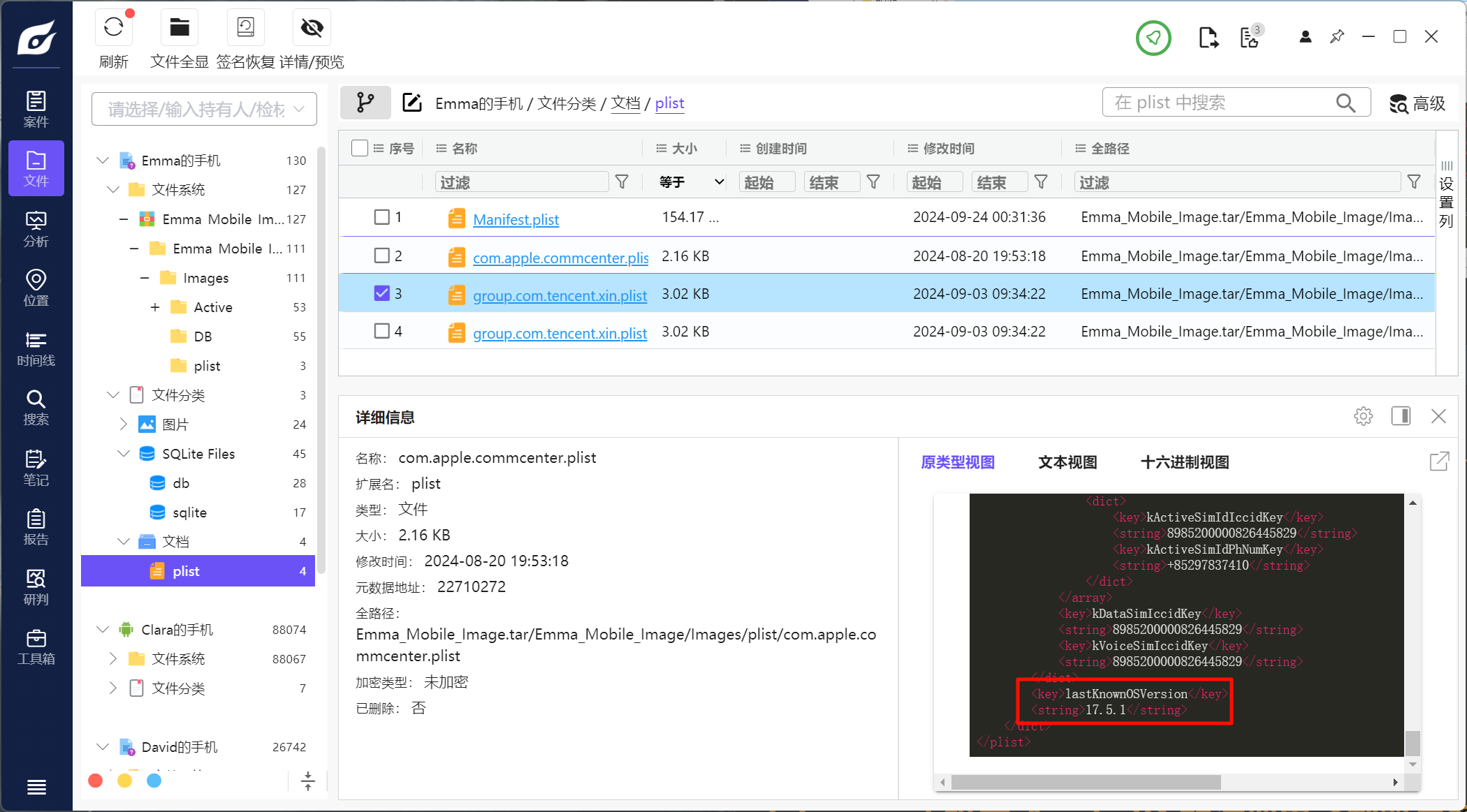

A:IOS版本是17.5.1

B:在com.apple.commcenter.plist里面能找到一个类似的,但也和选项对得上

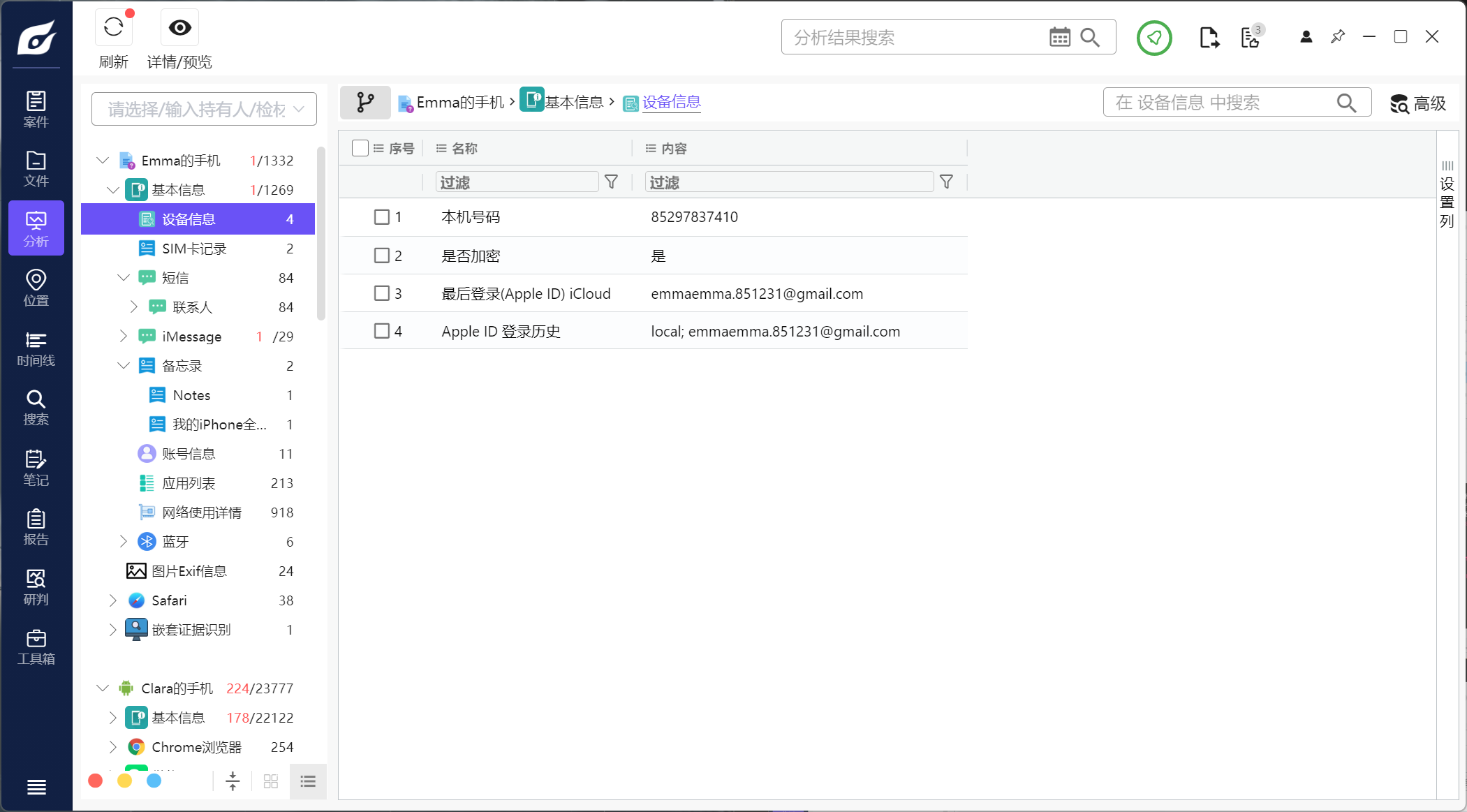

C:ID应该是emmaemma.851231@gmail.com

D:确实找到了这个应用

应该是多选

BD

6.Emma 手机中 Apple ID 的注册电子邮箱是多少?

同上题C

emmaemma.851231@gmail.com

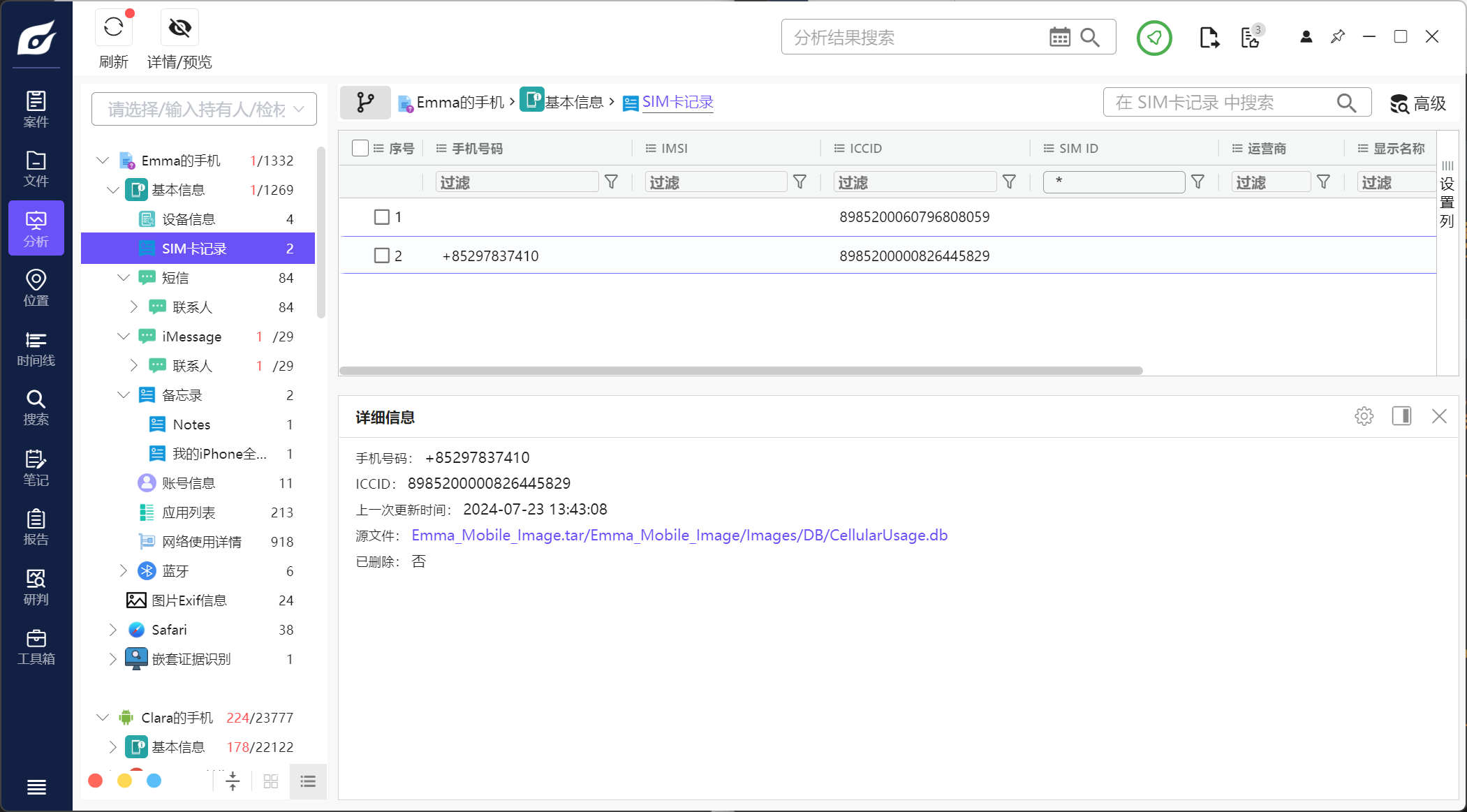

7.在 2024 年, Emma 手机上曾记录的电话卡集成电路卡标识符(ICCID)是多少?

8985200000826445829

8.Emma 手机的蓝牙设备名称"ELK-BLEDOM"的通用唯一标识符(UUID)是什么?

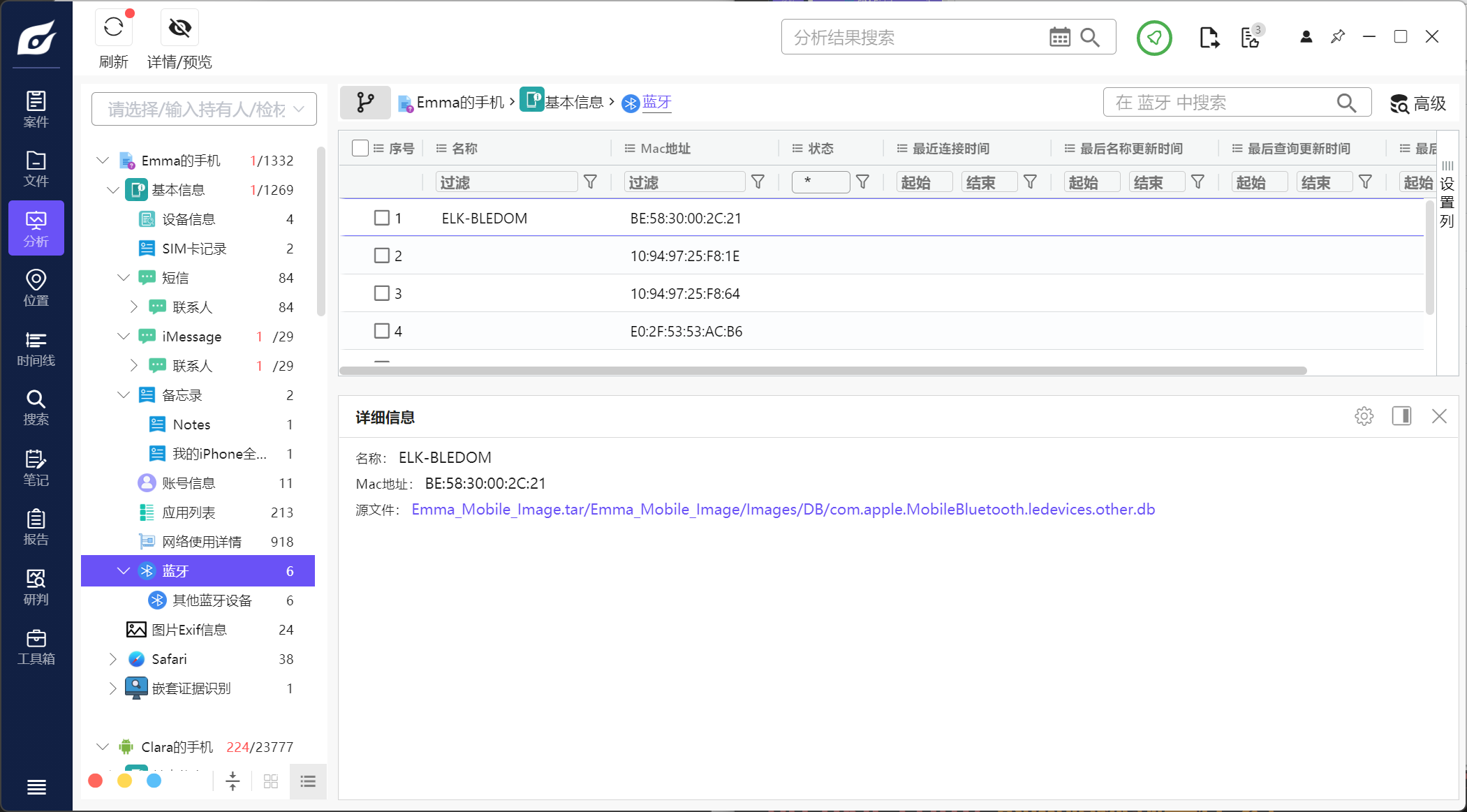

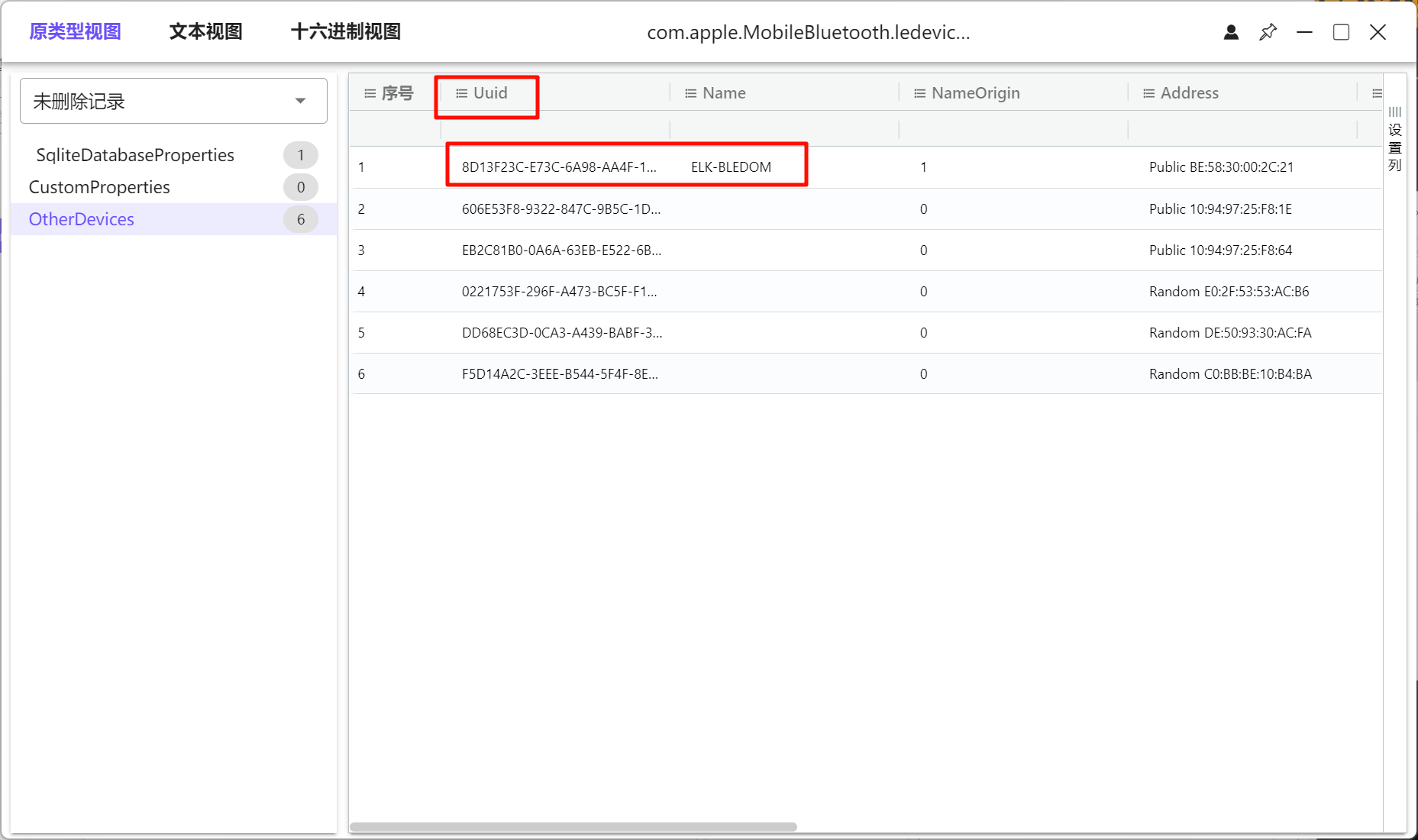

火眼能识别出来,却只有mac地址,没有UUID:

到源文件这个数据库找就能找到:

8D13F23C-E73C-6A98-AA4F-16C8D7A5F826

剧情 1

你发现了一些线索, Emma 看起来也很可疑, 她似乎背负了大量债务.

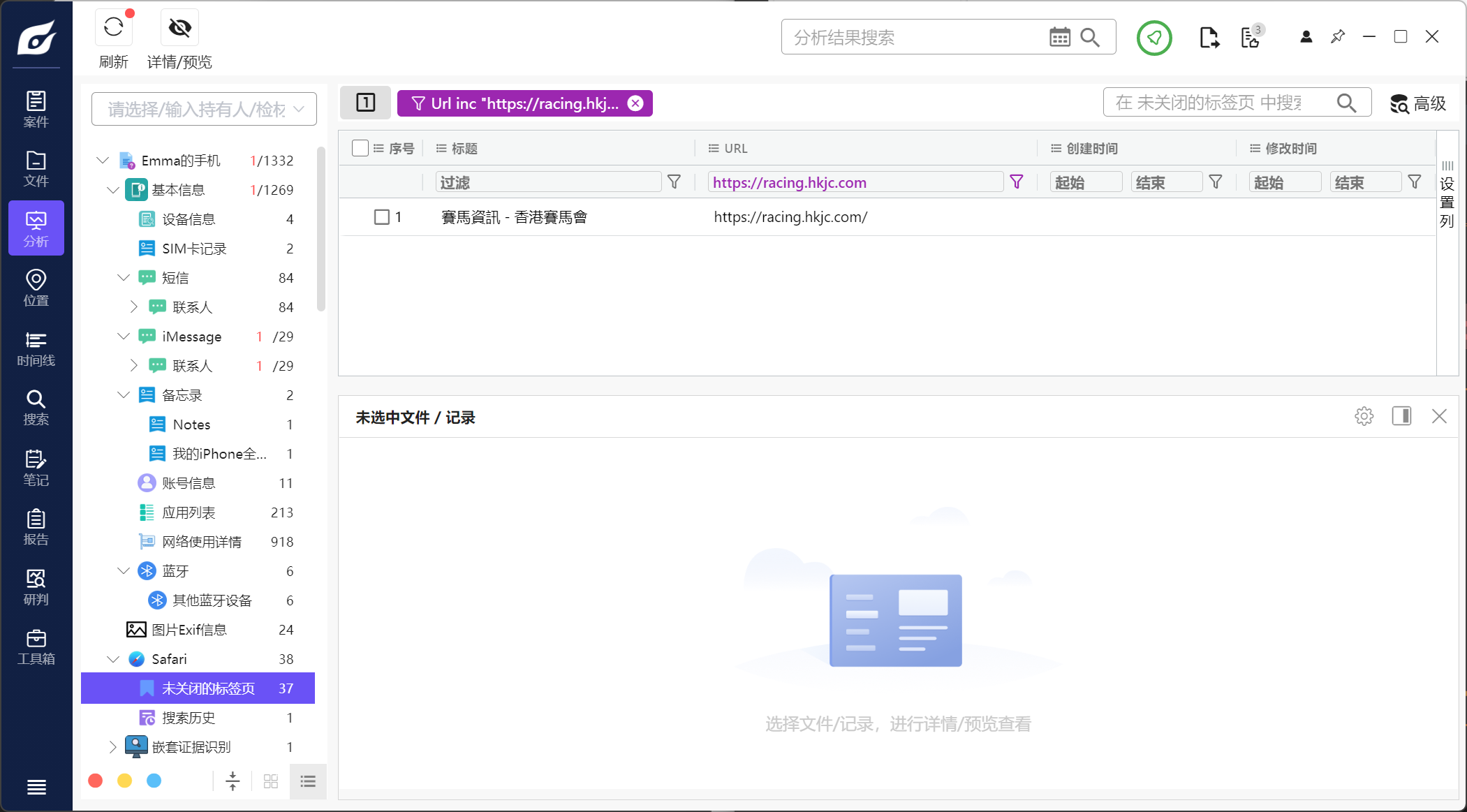

9.Emma 手机内 Safari 浏览记录中网页 https://racing.hkjc.com/ 的网站标题是什么?

A. 香港马会奖券有限公司

B. 六合彩 - Google 搜索

C. 快易钱:网上贷款财务公司 | 足不出户现金即日到手

D. 赛马信息 - 香港赛马会

哈哈,我就知道她也不是好东西

D

10.Emma 向 Clara 透露什么原因令 Emma 欠下巨债?

A. 投资孖展

B. 虚拟货币失利

C. 网上赌博

D. 以上皆是

之前的聊天记录:

好家伙,真是什么都干

D

孖展:粤语在香港常用词,意思是融资或借钱买股票

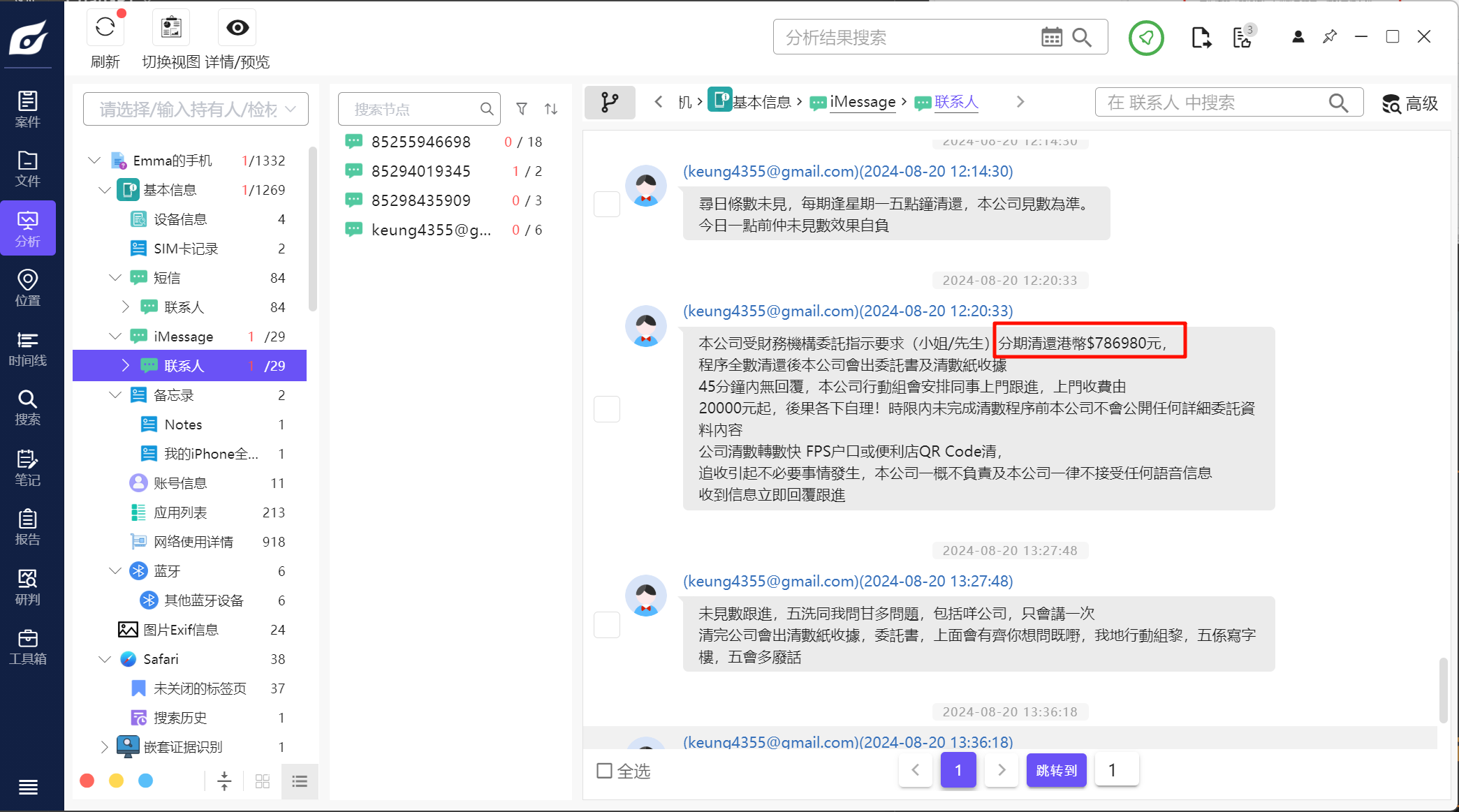

11.收债人要求 Emma 还款数量?

A. 港币$786,990

B. 港币$878,990

C. 港币$786,980

D. 港币$745,330

短信中能找到:

C

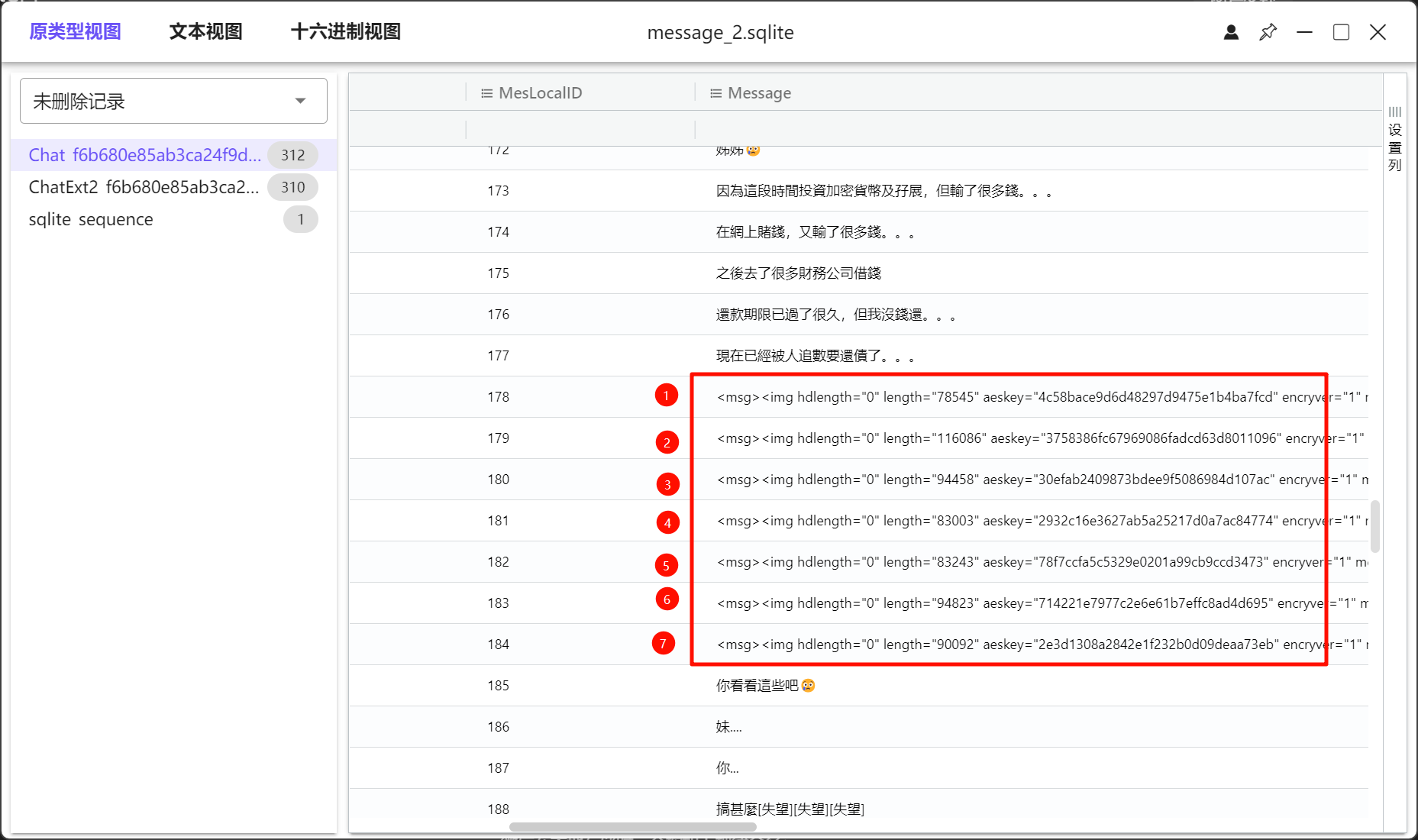

12.Emma 发送了多少张 .PNG 图片给 Clara, 证明自己正被人追债?

A. 6

B. 7

C. 8

D. 9

一共七张,这些图片在检材里面也都能找到

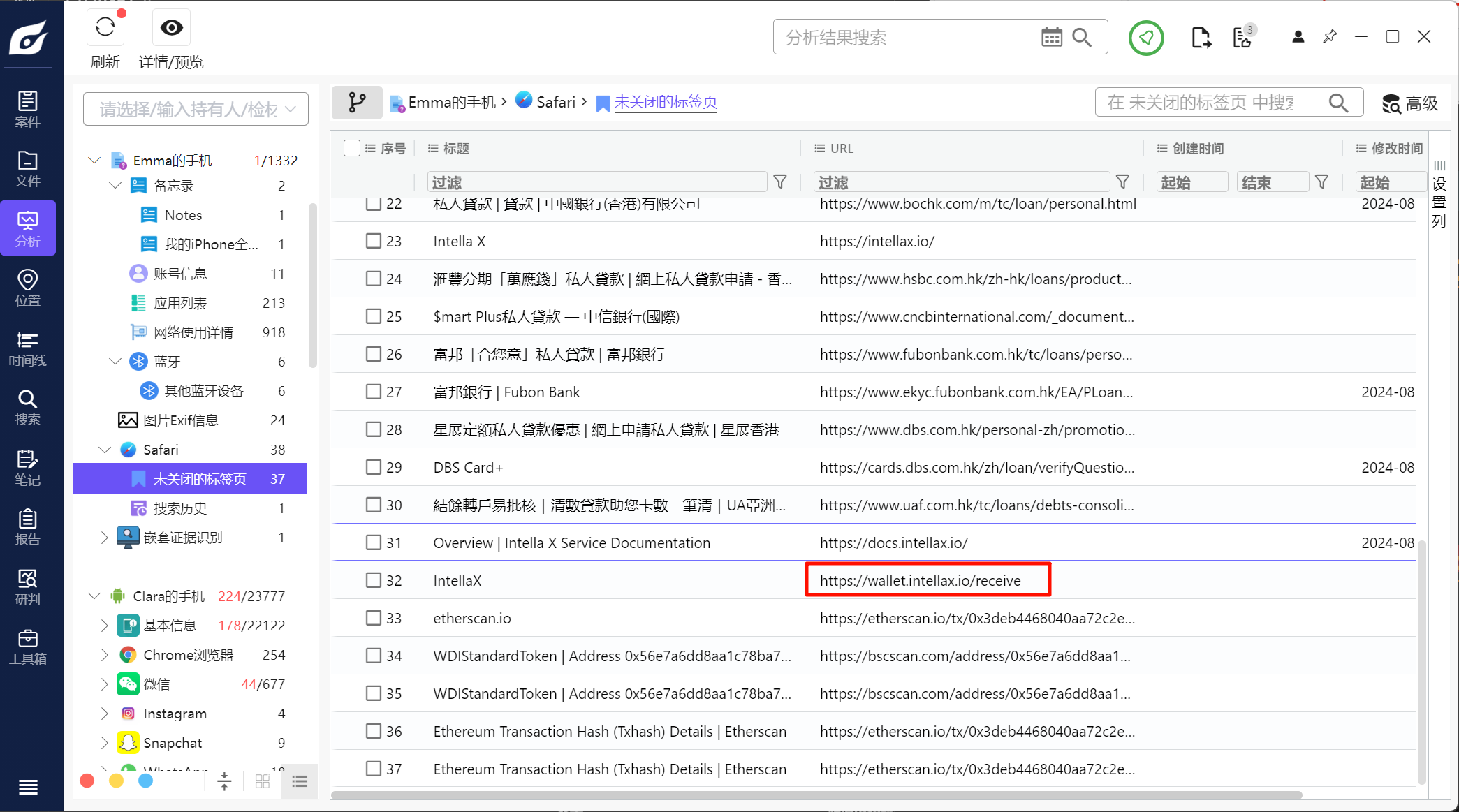

B

13.Emma 用来浏览虚拟货币的网址?

A. Google.com

B. Facebook.com

C. IntellaX.io

D. Yahoo.com

虽然不知道这个是什么虚拟货币,不过有wallet应该就找对了

C

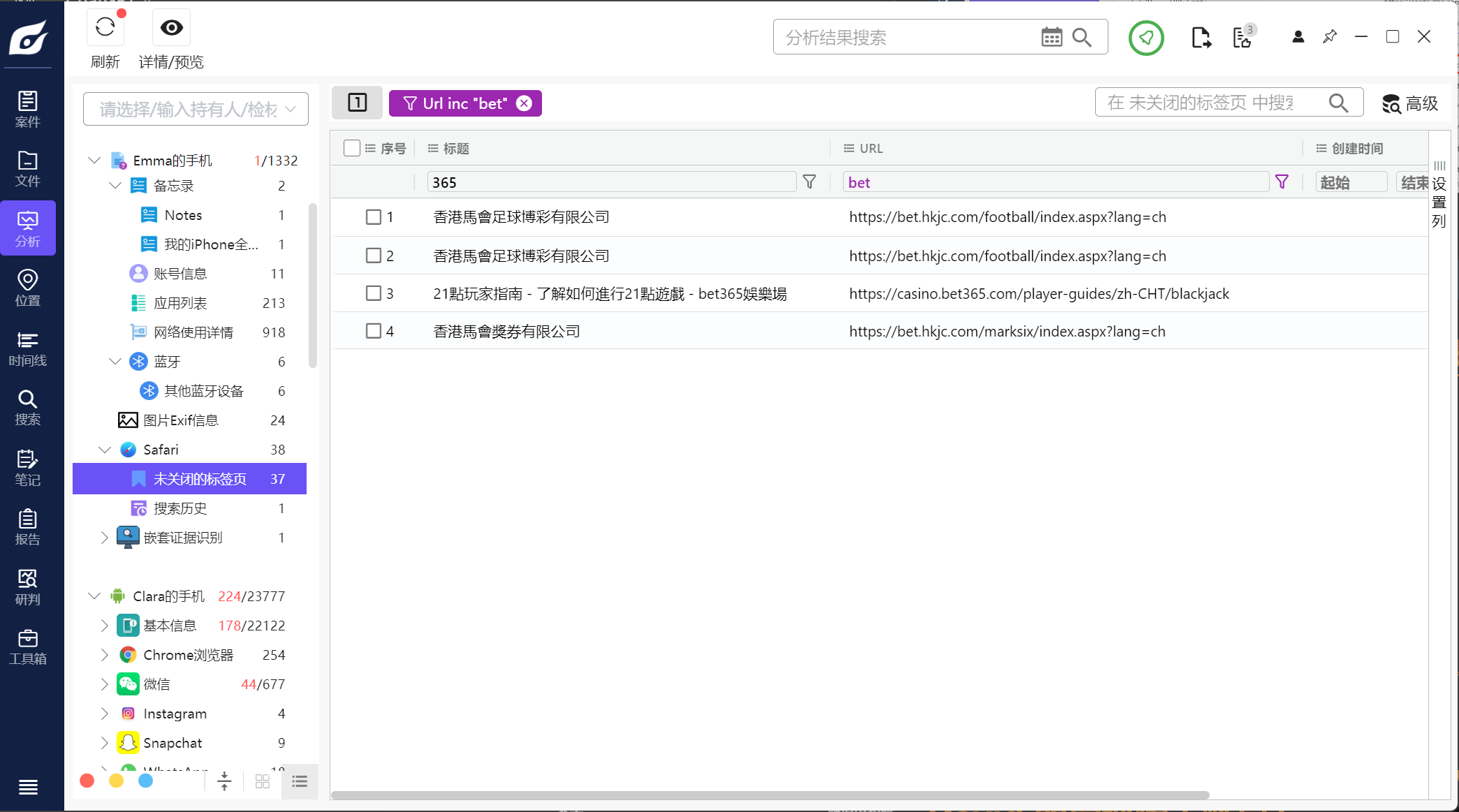

14.参考浏览器记录, 有多少网址与"bet365"有关?

A. 3

B. 13

C. 9

D. 12

应该是三个

A

剧情 2

你还发现了一些与不当使用他人加密钱包相关的痕迹.

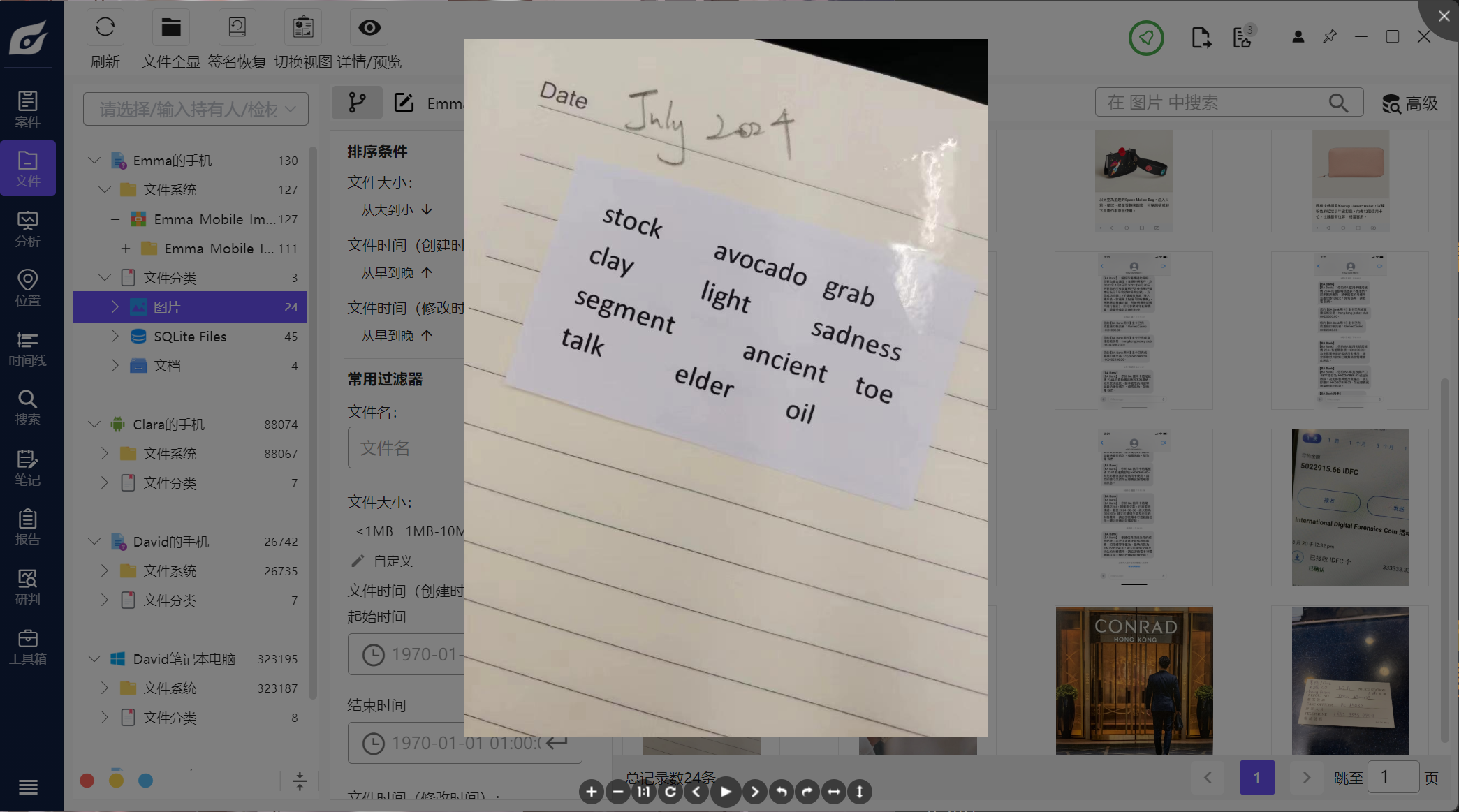

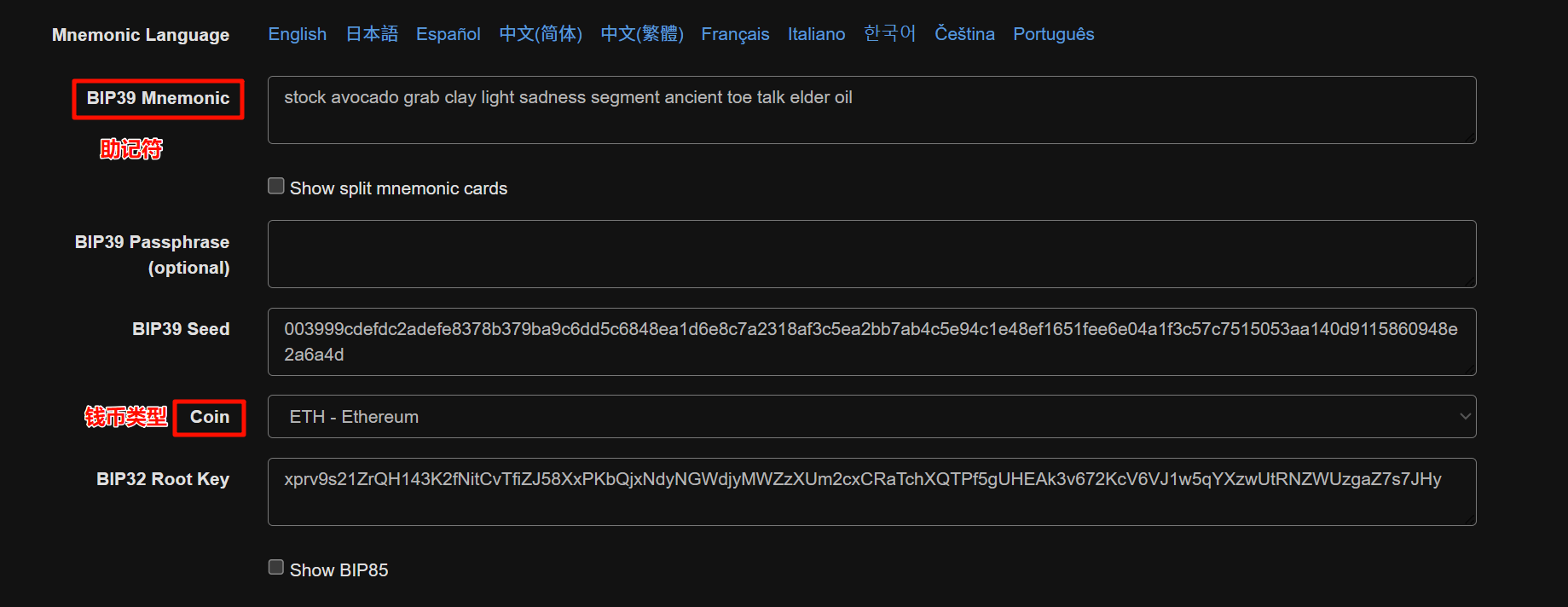

15.Emma 用了哪些恢复短语(Recovery Phrase)进入 David 的虚拟货币账户?

A. stock, avocado, grab, clay

B. light, sadness, segment, ancient

C. toe, talk, elder, oil

D. 以上皆是

对话记录有提到,并且发了图片:

图片:

D

16.Emma 从 David 处窃取的虚拟货币的名称是什么?

A. IDFC

B. ICAC

C. INIC

D. IFCC

A

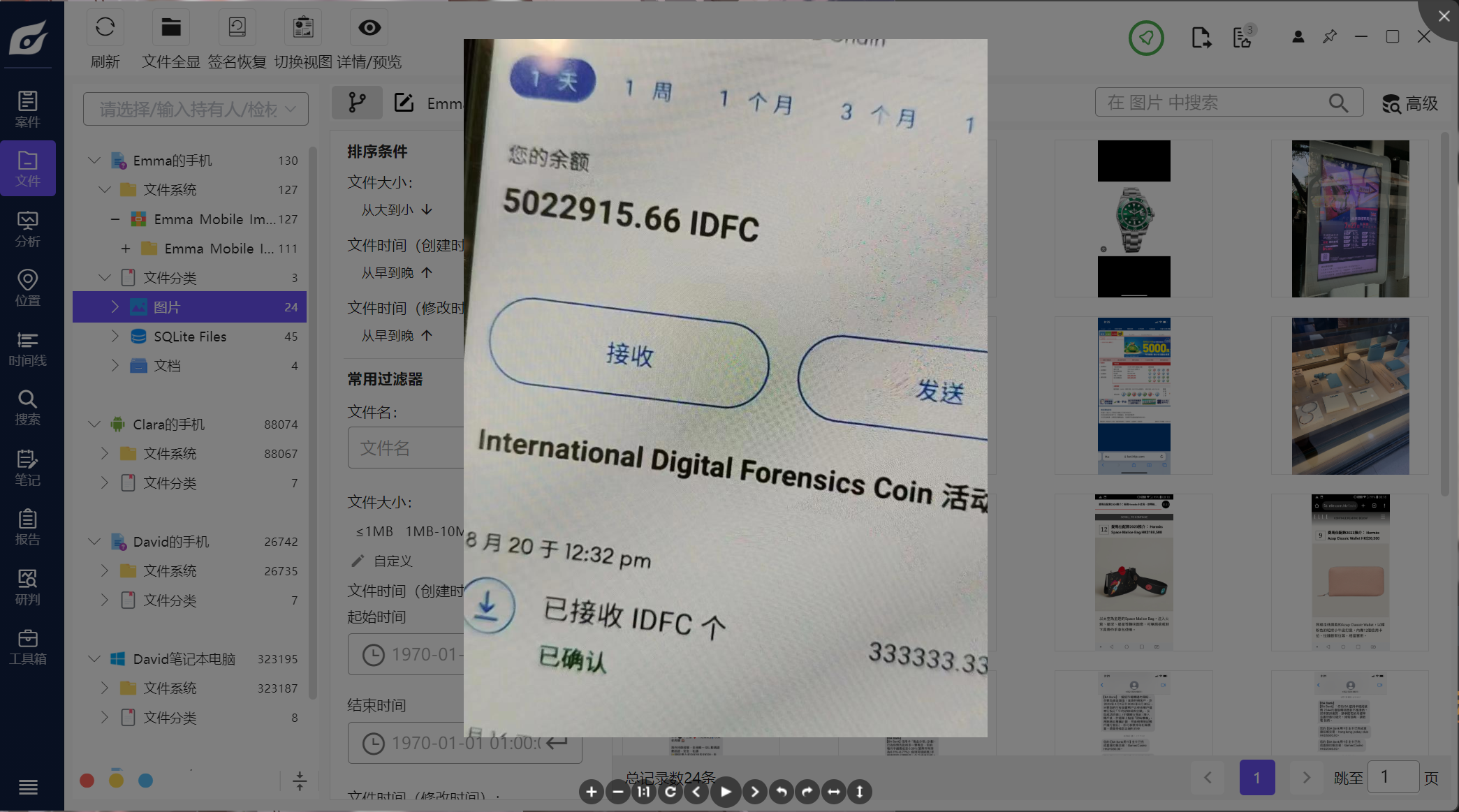

17.Clara 偷拍的照片中, David 的虚拟货币余额是多少?

A. 3266378.99

B. 1044749.22

C. 5022915.66

D. 7822468.44

C

18.Emma 在偷窃 David 的虚拟货币前, Emma 曾向 Clara 透露有什么事发生在 Emma 身上?

A. 中彩票

B. 欠债

C. 升职

D. 失业

B

剧情 3

你查看了 Emma 手机中的一些照片数字信息, 以获取更多与失踪案件的信息.

19.Emma 的 iPhone XR 中"IMG_0008.HEIC"的图像与相片名字为的"5005.JPG"看似为同一张相片, 在数码法理鉴证分析下, 以下哪样描述是正确?

A. 储存在不同的.db檔案里

B. 有不同哈希值

C. IMG_0008.HEIC 为原图, “5005.JPG"为并非原图

D. IMG_0008.HEIC 和名字"5005.JPG"是同一张相片

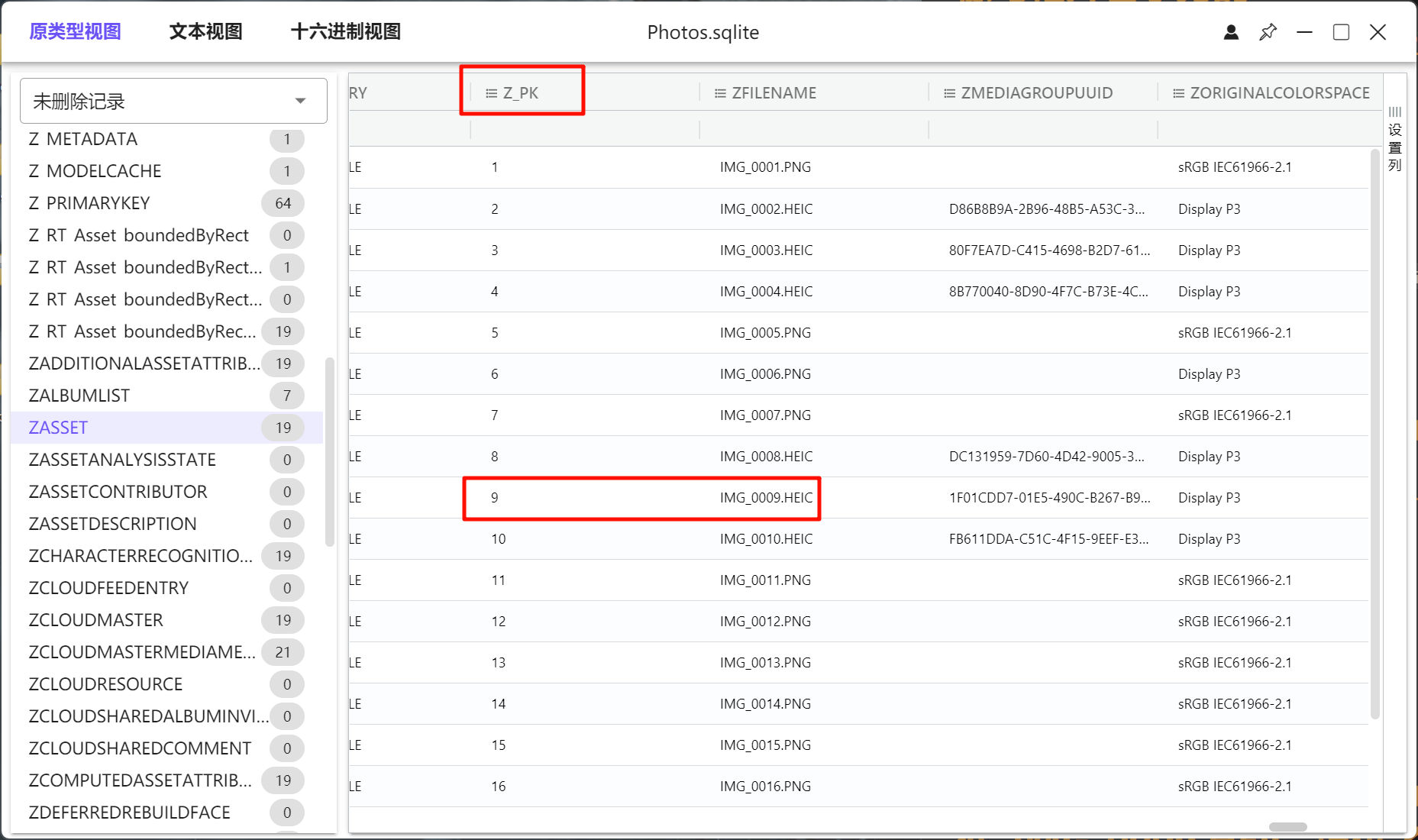

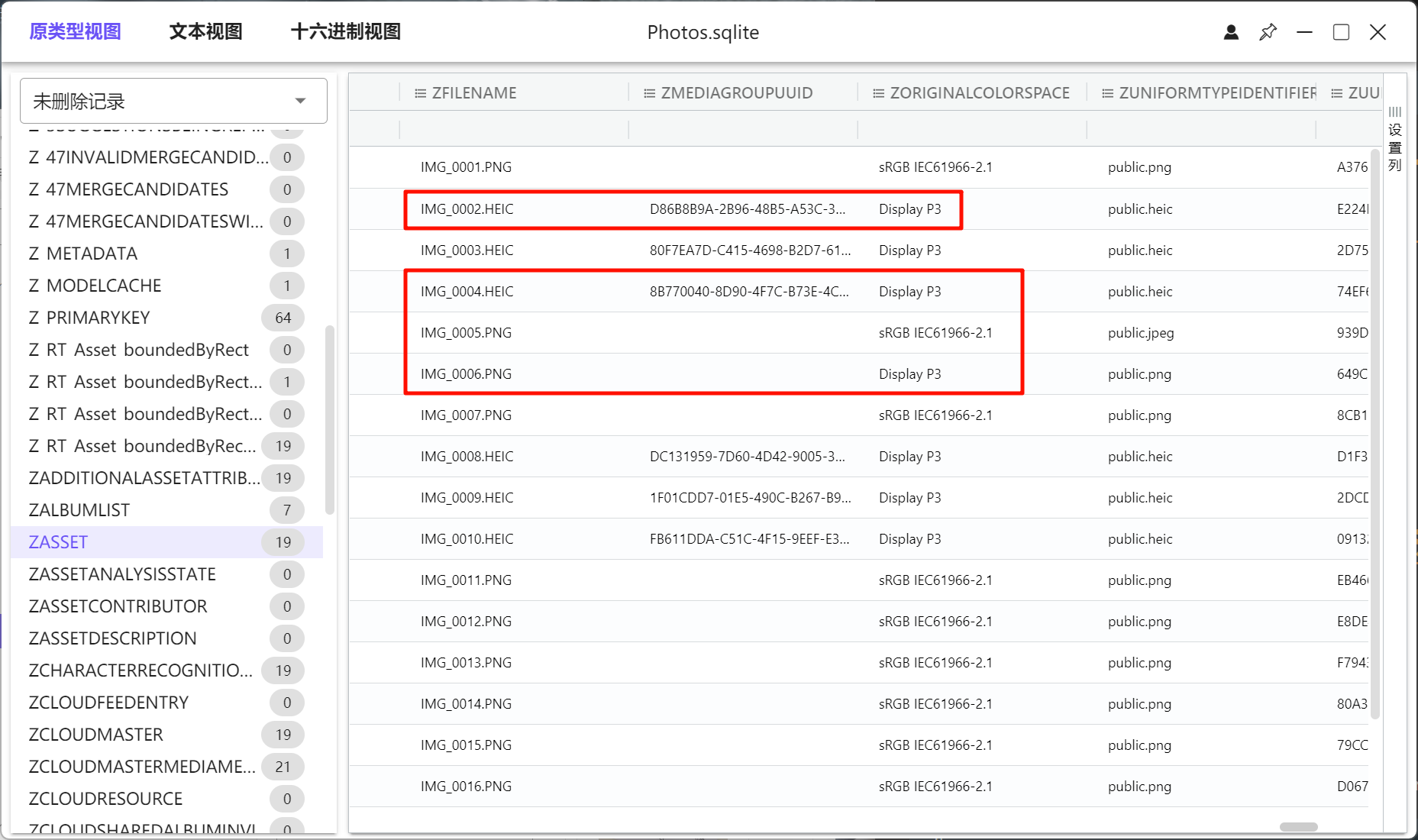

开始没想明白哪里有题目的图片,明明检材里面的都是.pic结尾的,后面找到了Photo.sqlite,里面存了所有图片的信息

然后也没找到5005.JPG,先放着吧

*理论题,考察鉴证分析的知识(?),下面是学长给的解答

A:错,就算存在不同的数据库,也不能描述他们是同一张图片

B:对

C:对

D:错,因为哈希值不同,不认为是同一张

BC

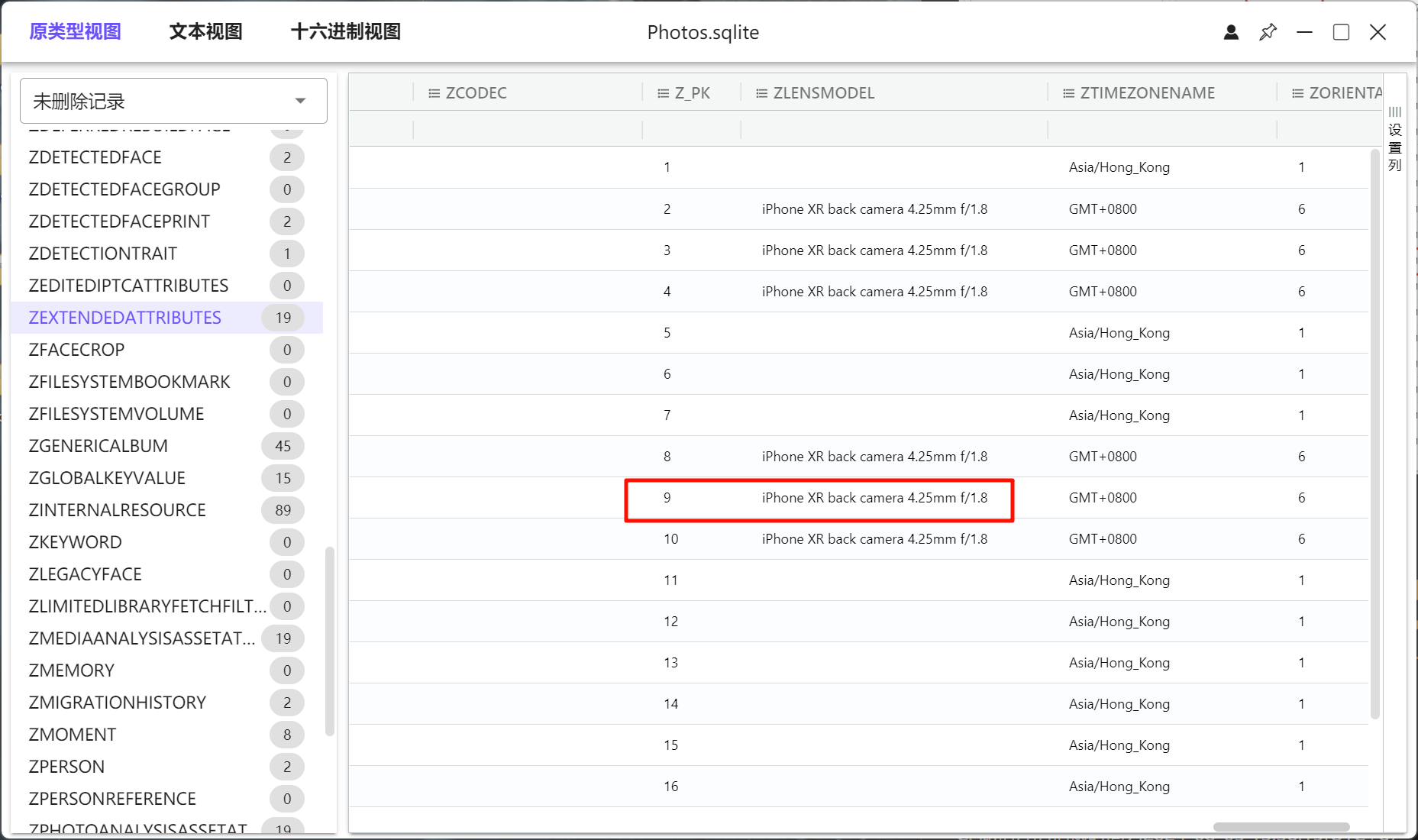

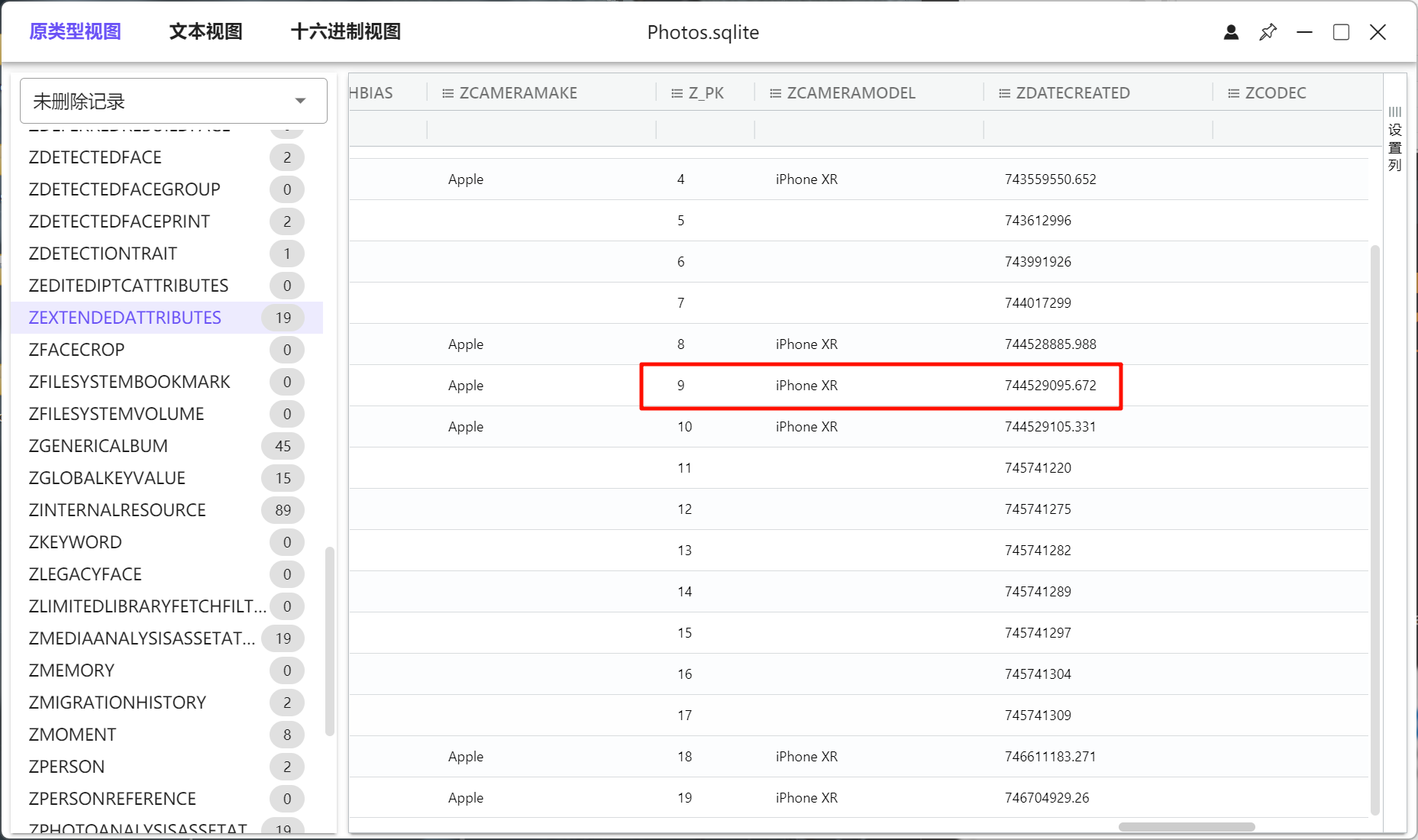

20.Emma 的 iPhone XR 中"IMG_0009.HEIC"的图像显示拍摄参数怎样

A. iPhone XR back camera 4.25mm f/1.8

B. iPhone XR back camera 4.25mm f/2.8

C. iPhone XR back camera 4.25mm f/2

D. iPhone XR back camera 4.25mm f/1.6

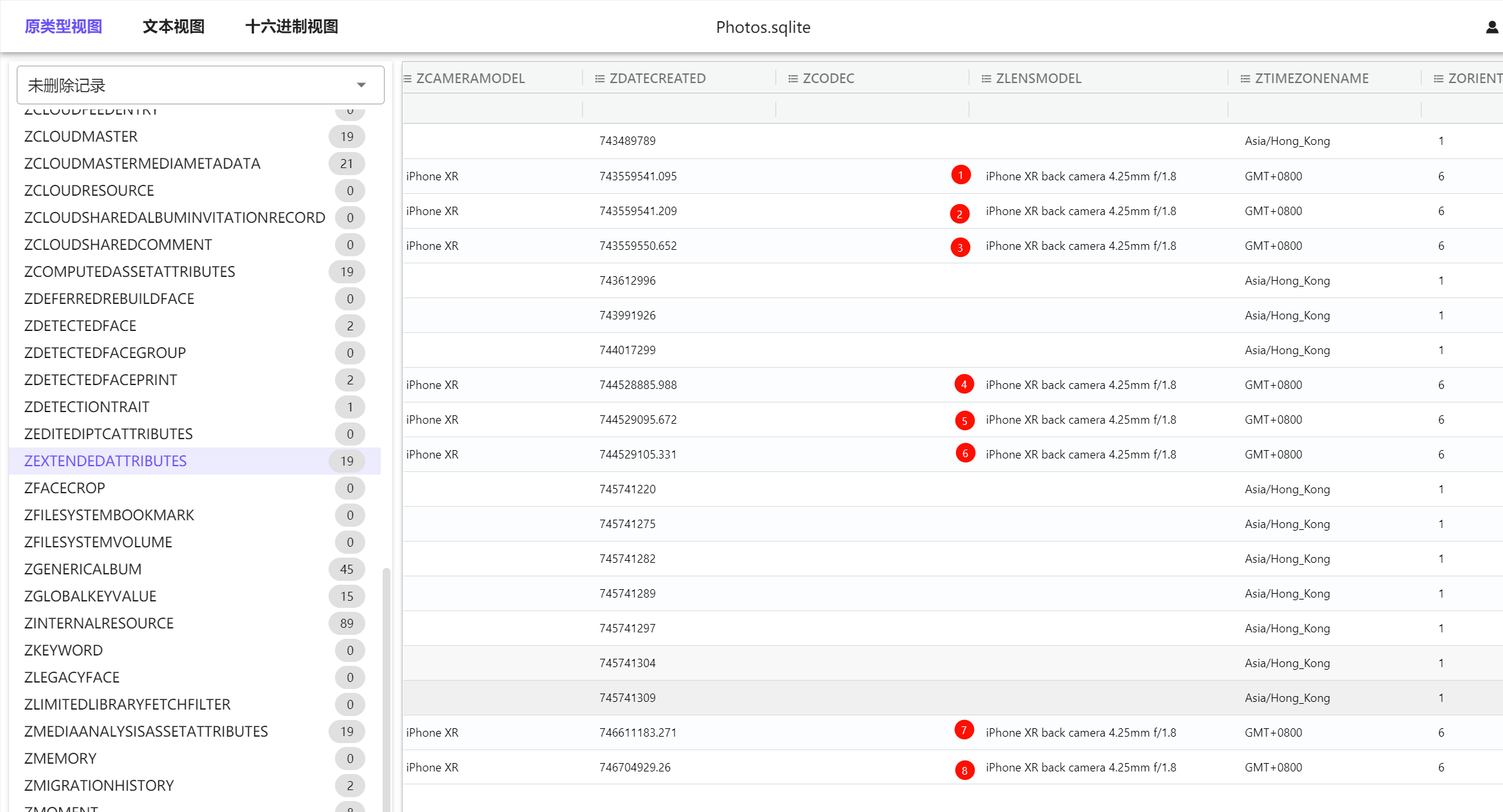

在表ZASSET里面找到对应的Z_PK:

在ZEXTENDEDATTRIBUTES表找到对应的信息:

A

21.Emma 的 iPhone XR 中相片文件"IMG_0009.HEIC"提供了什么电子证据信息?

A. 此相片是由隔空投送 (Airdrop)得来

B. 此相片由iPhone XR拍摄

C. 此相片的拍摄时间为2024-08-05 13:38:15(UTC+8)

D. 此相片的拍摄时间为2024-08-06 08:30:52(UTC+8)

同上题表:

A选项不知道在哪找,没找到就当他没有吧

BC

22.Emma 的 iPhone XR 内以下哪张照片是实况照片(Live Photos)?

A. IMG_0002.HEIC

B. IMG_0005.HEIC

C. IMG_0004.HEIC

D. IMG_0006.HEIC

不知道怎么判断,不过色彩好像只有5不一样,可能是它

B

*错了

iPhone中的实况照片扩展名为.HEIC,B和D都是.PNG,并且数据库里面就没有存他们的.HEIC格式,所以按道理说是送分题……

此外还要注意ZVIDEOCPDURATIONVALUE (视频片段长度) 字段不为0,这题并未涉及

AC

23.手机里有多少张照片是用手机后置摄像镜头拍摄的?

A. 5

B. 6

C. 7

D. 8

D

24.参考通讯记录, MesLocalID 为 224 的是什么类的文件?

A. 相片

B. 影片

C. 文件

D. 报表

就是之前那张Recovery字段图片:

A

到这里我发现pic的文件名称数字和这个MesLocalID是一样的,也就是说可以通过这个找到第一题真正的图片!具体思路见第一题

Clara 的手机

依据你在 Emma 的手机上找到的照片, 你告诉调查员 Clara 最后的位置是在湾仔的一家酒店.

根据你提供的信息, 调查员发现 Clara 在酒店去世, Clara 的手机在她的附近, 你对 Clara 的手机进行取证.

请根据取证结果, 参考 Clara_Smartphone.bin 回答以下问题.

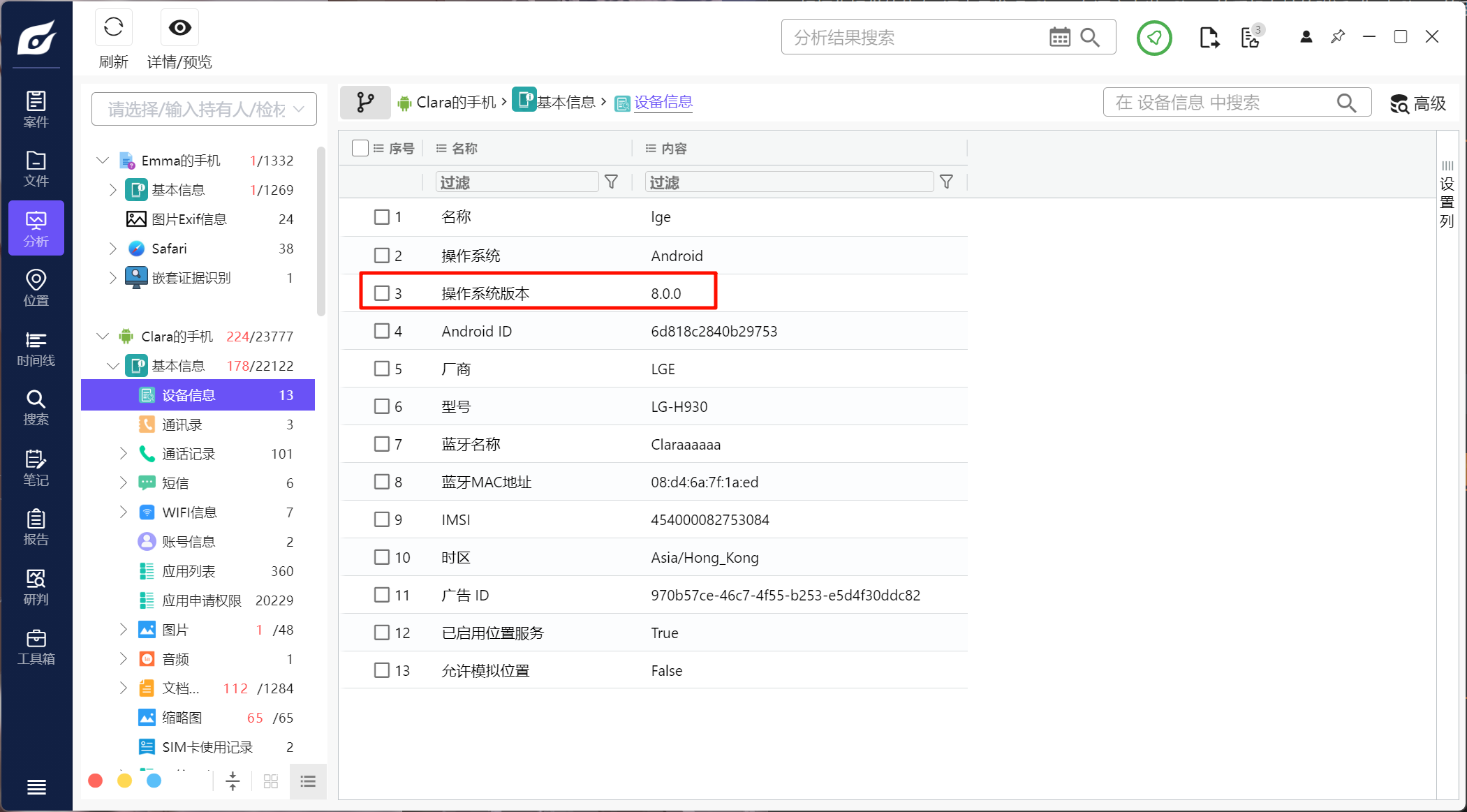

25.Clara 手机的 Android 操作系统版本是?

A. 8.0.0

B. 9.0.0

C. 8.1.0

D. 7.0.0

A

经典LG,我看是23年的接着用的

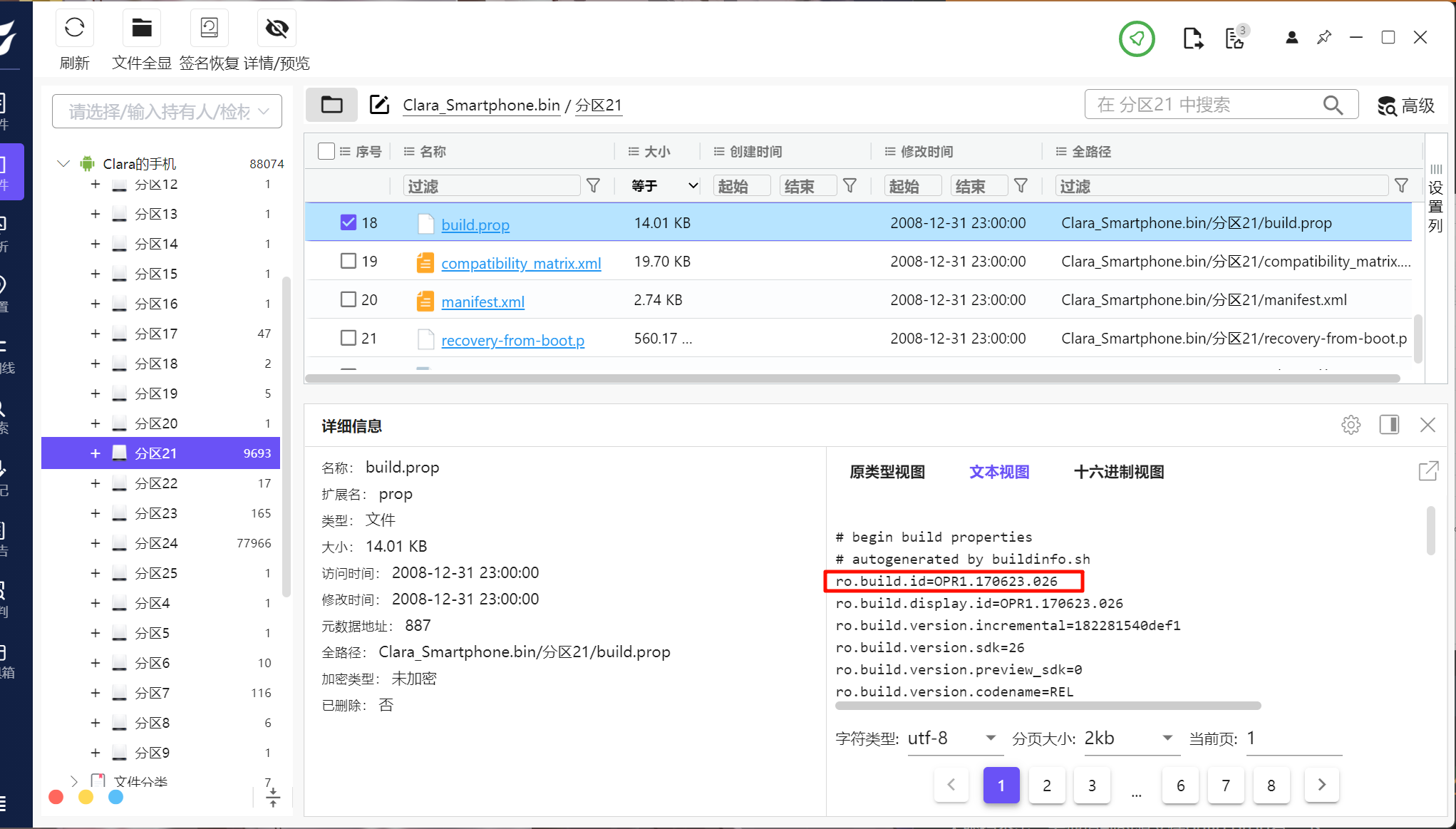

26.Clara 手机的版本号(Build Number)是什么?

火眼扫不出,去他识别的源文件build.prop看一下:

OPR1.170623.026

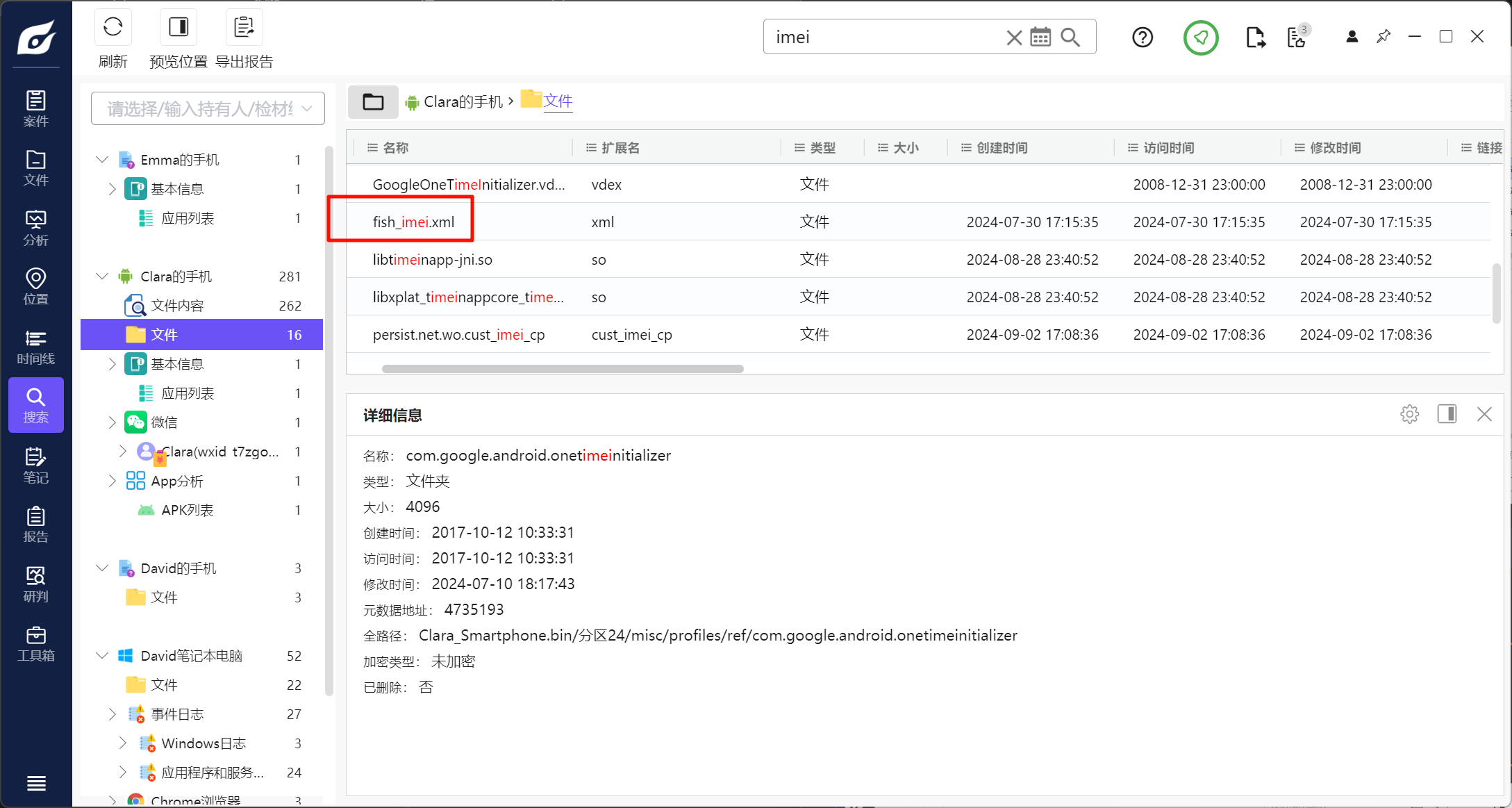

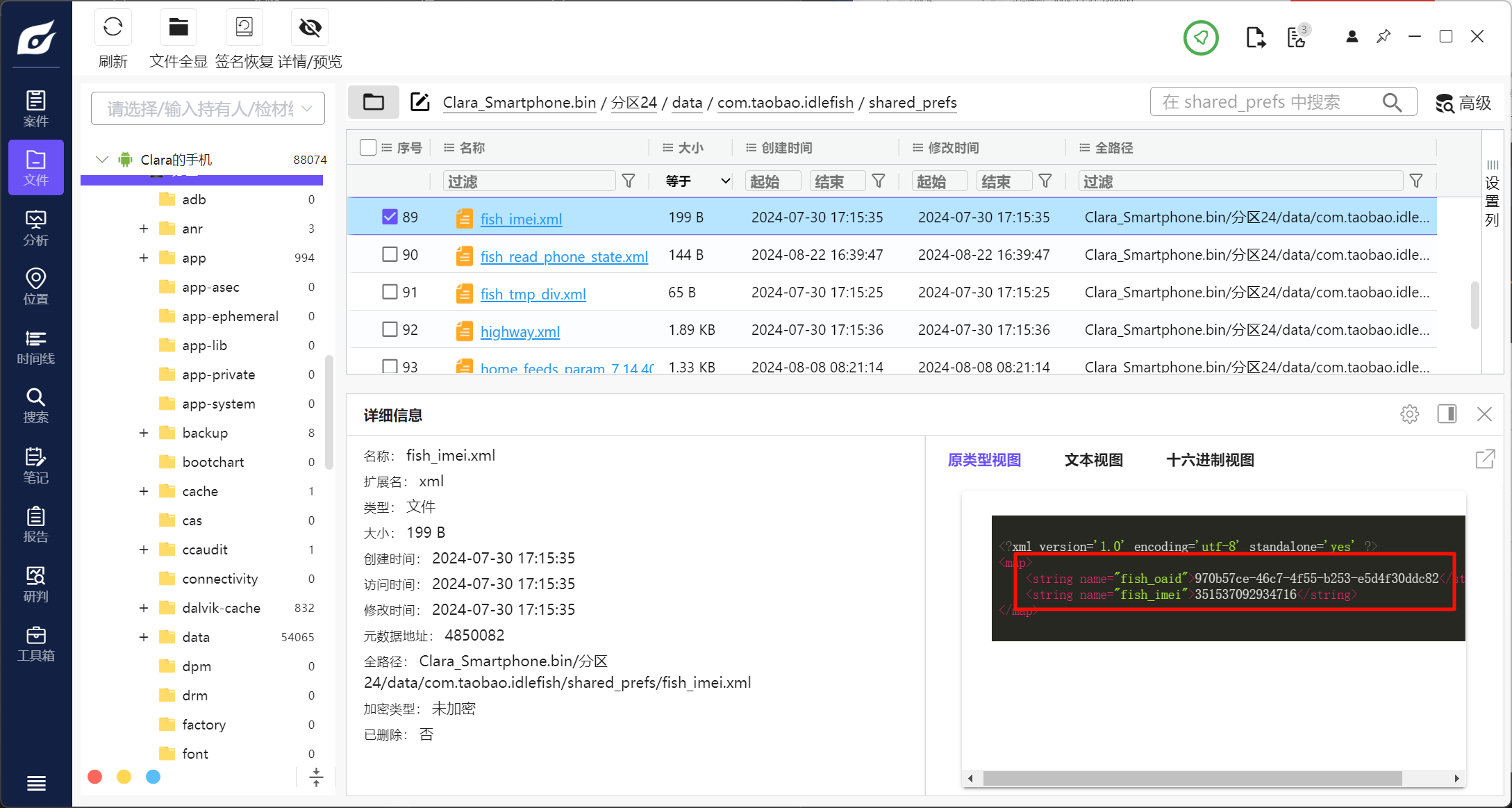

27.Clara 手机的 IMEI 号码是多少?

索引搜索到一个fish_xml文件:

到底是不是这个呢,我也不清楚

351537092934716

答案是对的,记一下这个文件名称吧,说不定过几年又考了

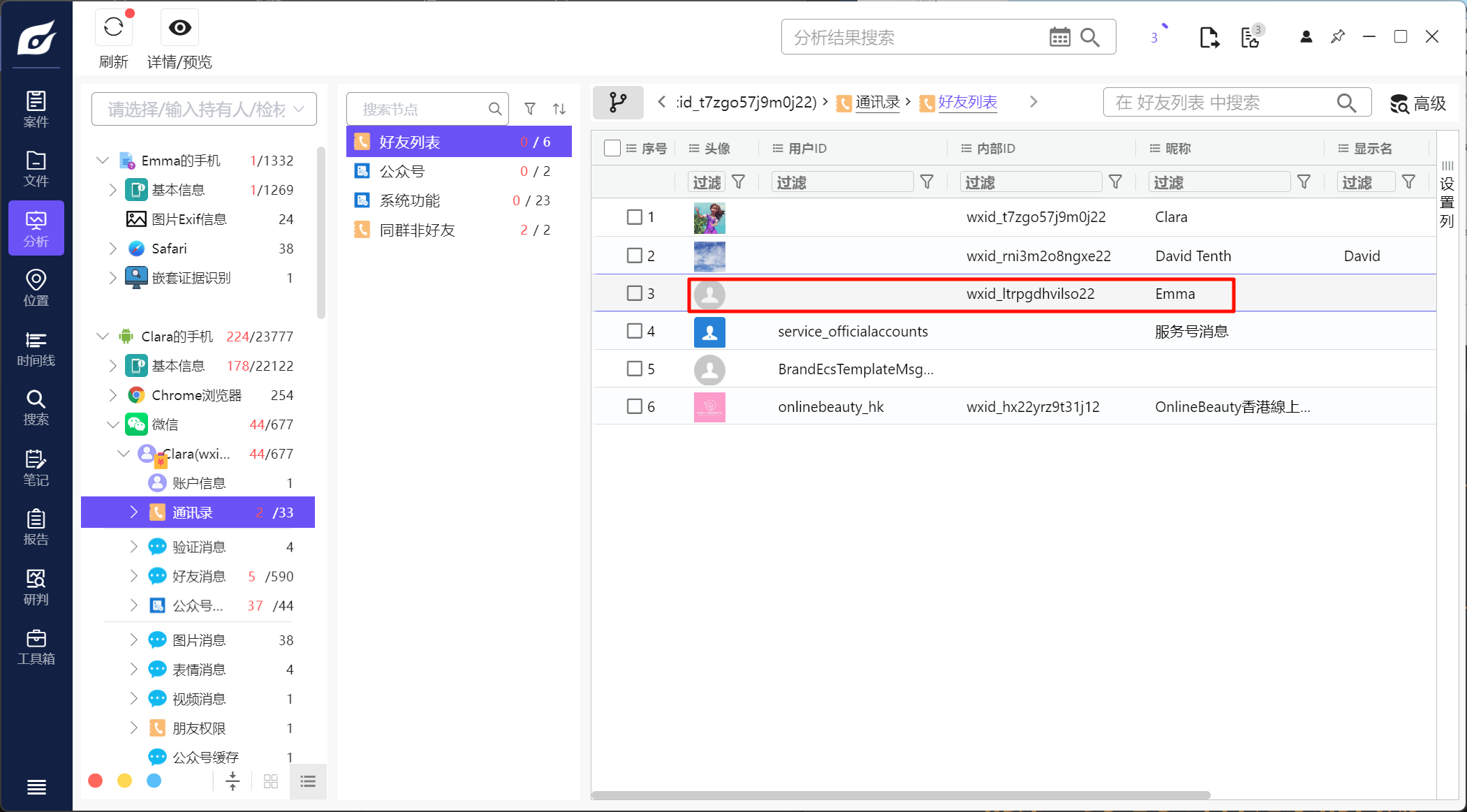

28.Emma 的微信账号是?

wxid_ltrpgdhvilso22

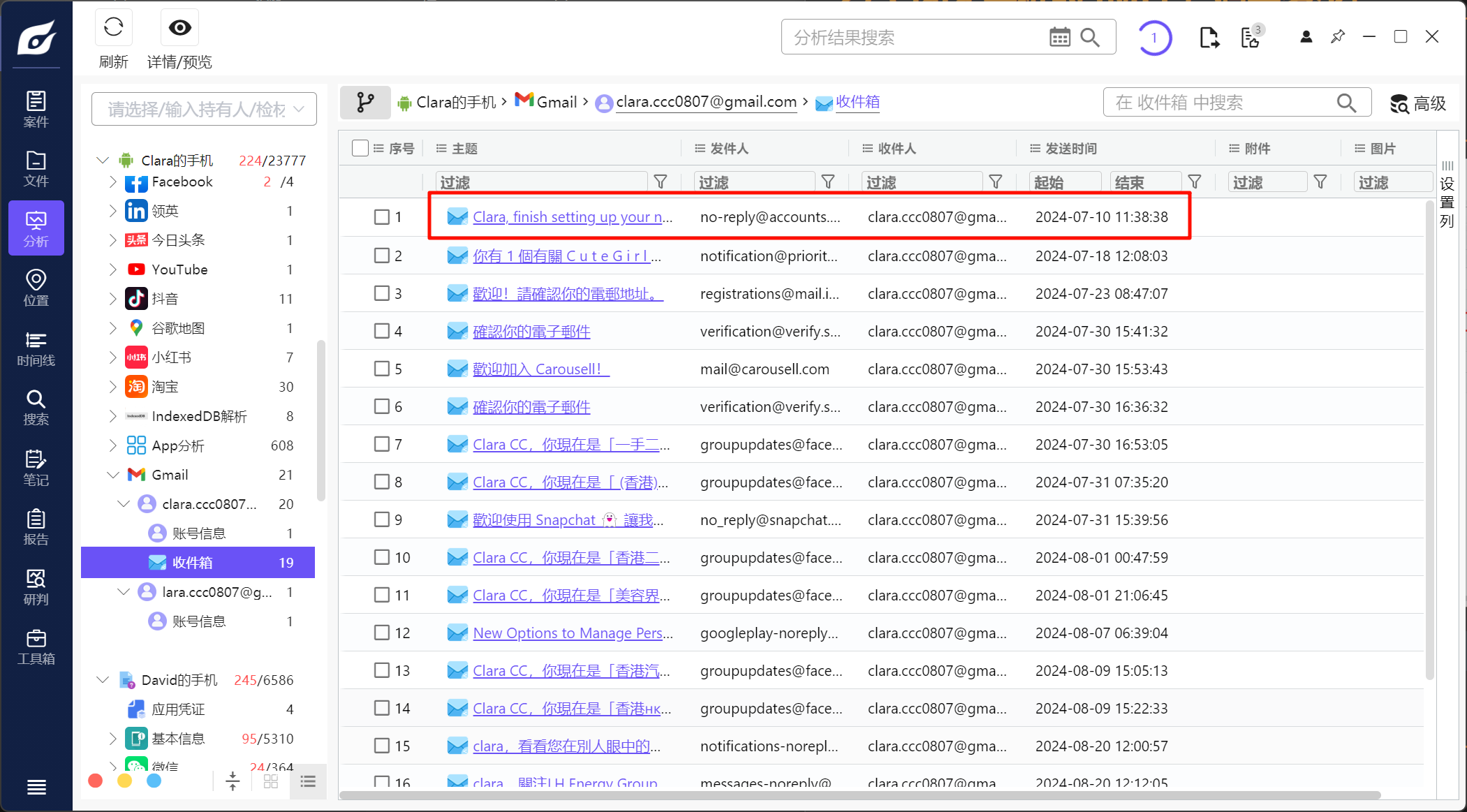

29.Clara 的第一封电子邮件记录的日期?

A. 2024-07-10

B. 2024-07-18

C. 2024-07-23

D. 2024-07-30

A

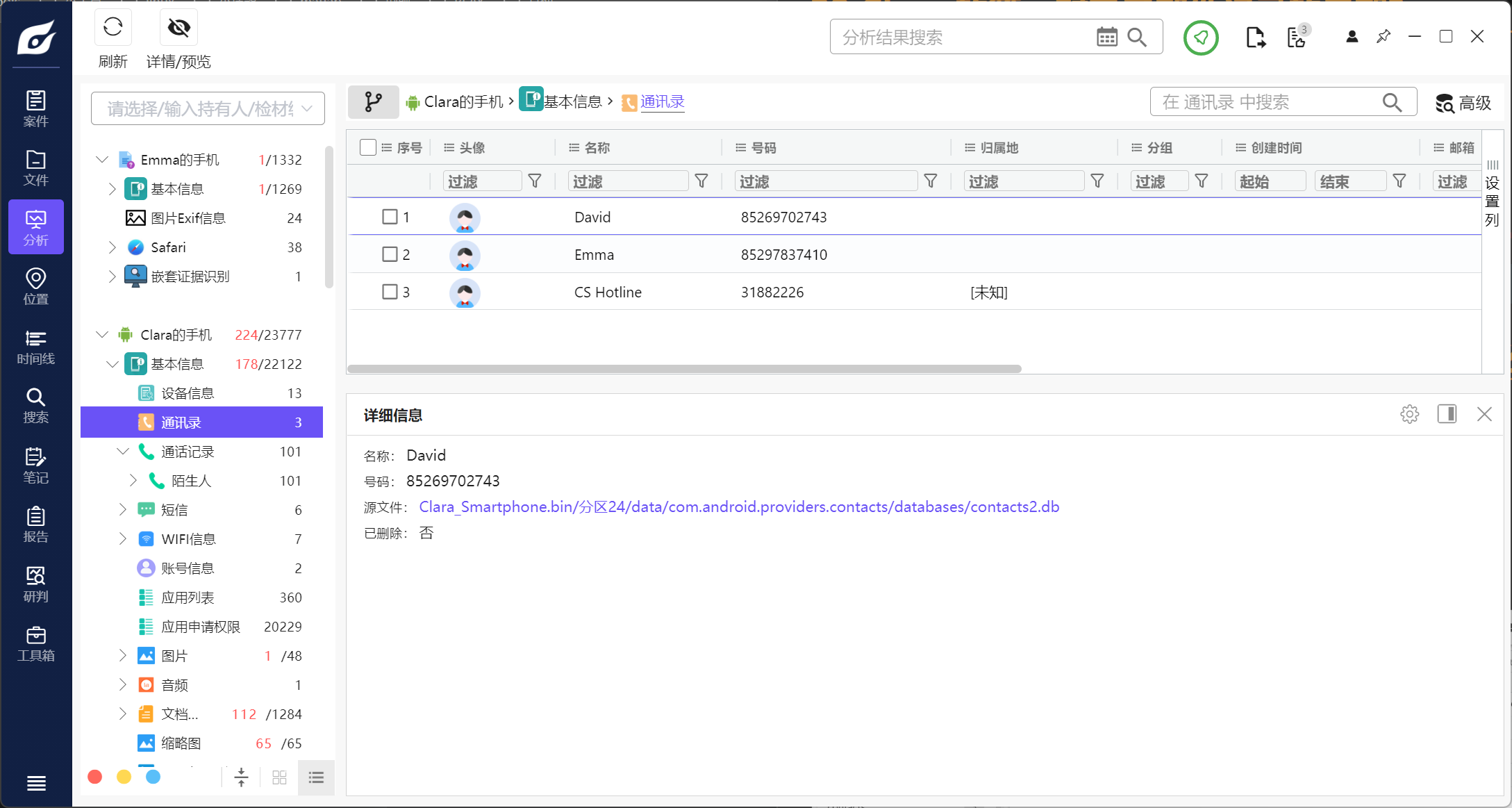

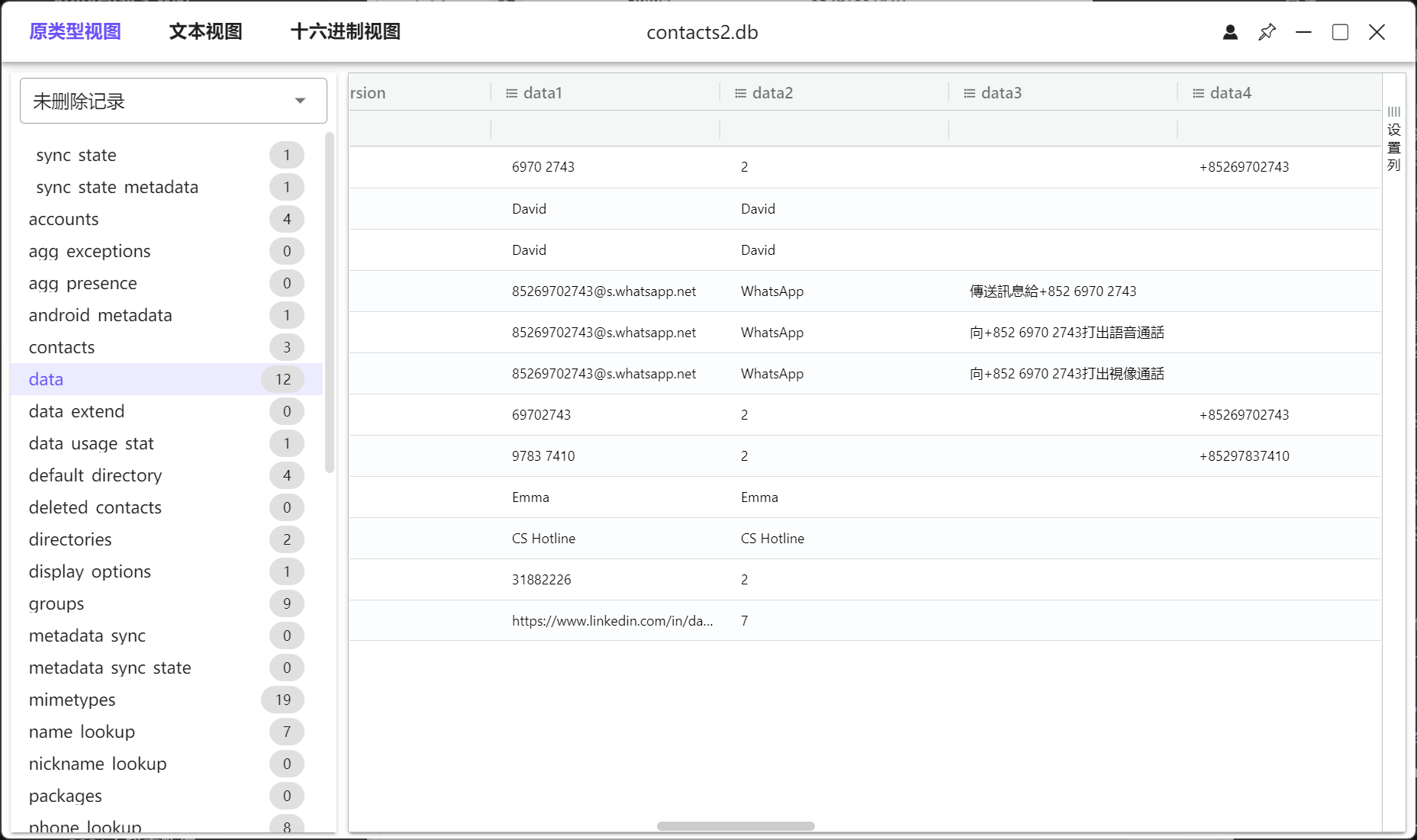

30.在通讯录中"David"的联系人信息还包括什么?

A. 出生日期

B. LinkedIn

C. 电子邮件

D. 地址

从火眼识别的结果跳转到源表:

并没有找到什么,我猜这个表可能是横着看的,David之下Emma之上应该就是David的东西,但又只有whatsapp的账号

这表真不懂怎么看,只能填一个出现了的

B

*这个数据库需要结合两张表分析

在raw contacts表里面能看见david对应id有2和3

回到data表,里面有一列是raw contact id,其中2和3对应的就是david的信息了:

很显然就是linked

B

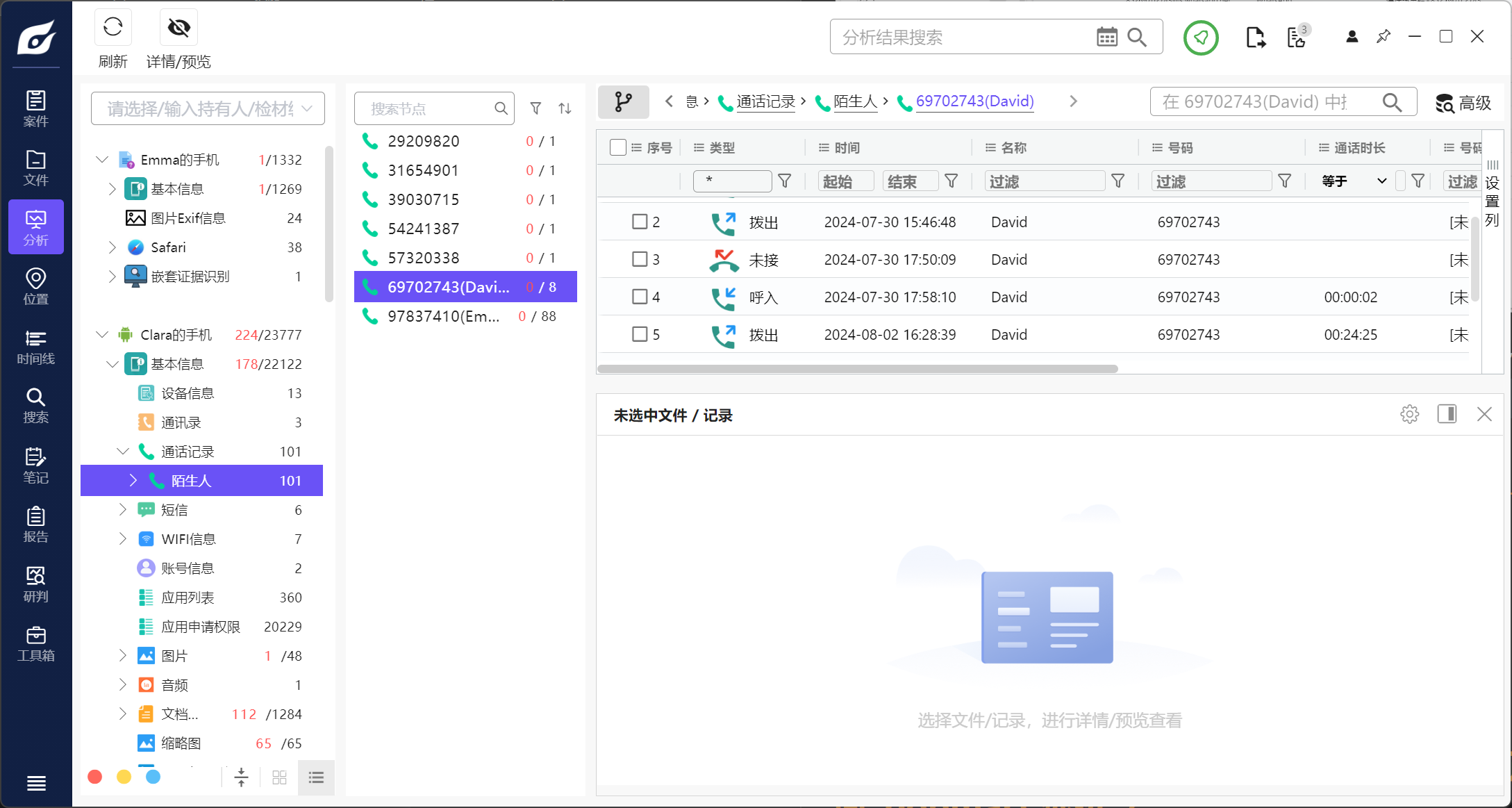

31.David 和 Clara 之间通话次数?

A. 0

B. 8

C. 10

D. 24

B

这里也能看见和Emma通话了88次,不过里面并不是都未接,和之前题目算出来的不一样,可能是火眼解析有问题,也可能数据库未同步,之前的方法是不会错的(

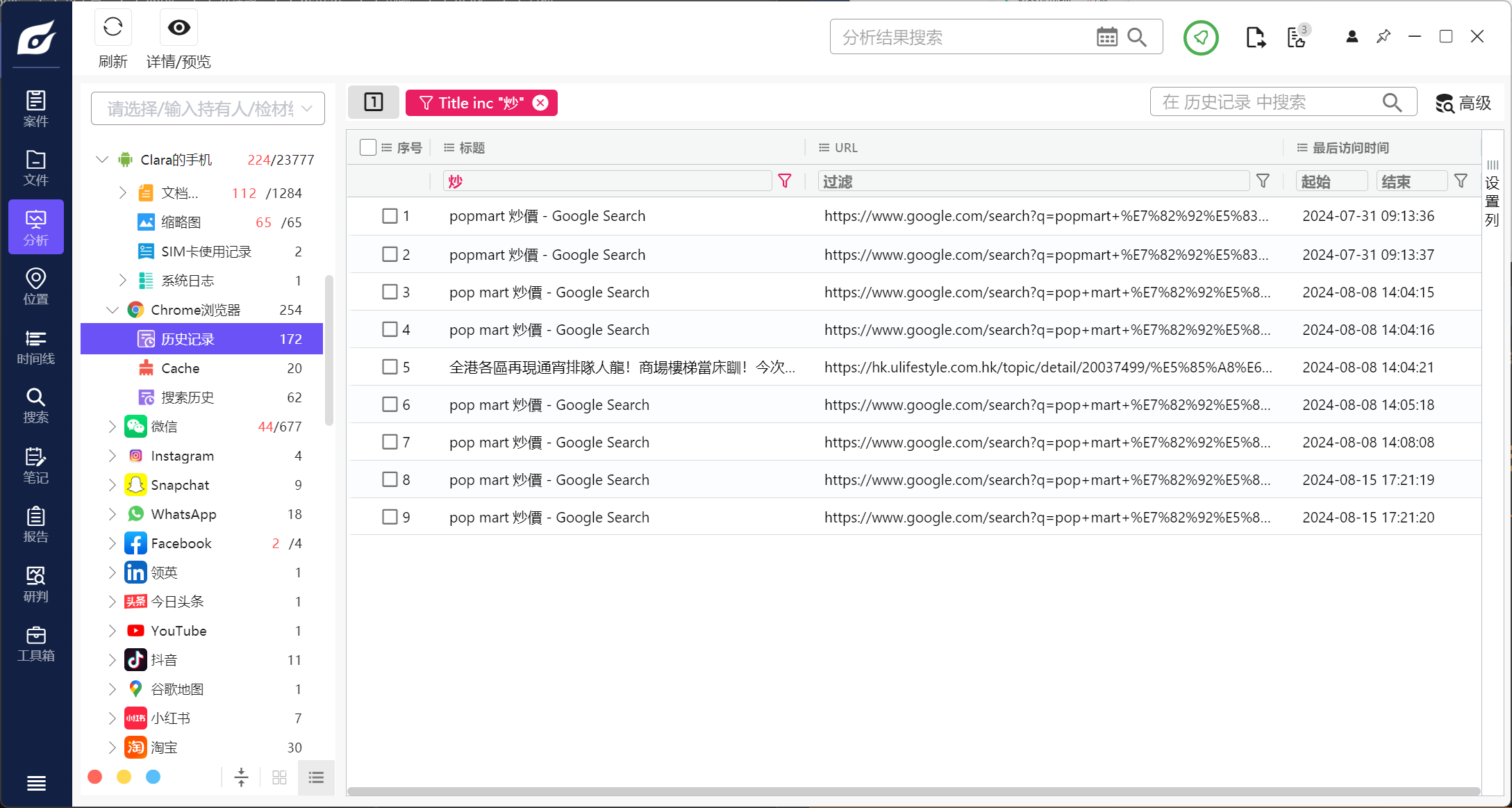

32.Clara 在 Chrome 浏览器搜索中哪天使用了关键词"popmart 炒价”?

A. 2024-08-10

B. 2024-08-15

C. 2024-08-20

D. 2024-08-25

搜索popmart搜不出来,手动翻了一下才知道搜的是pop mart,无语

B

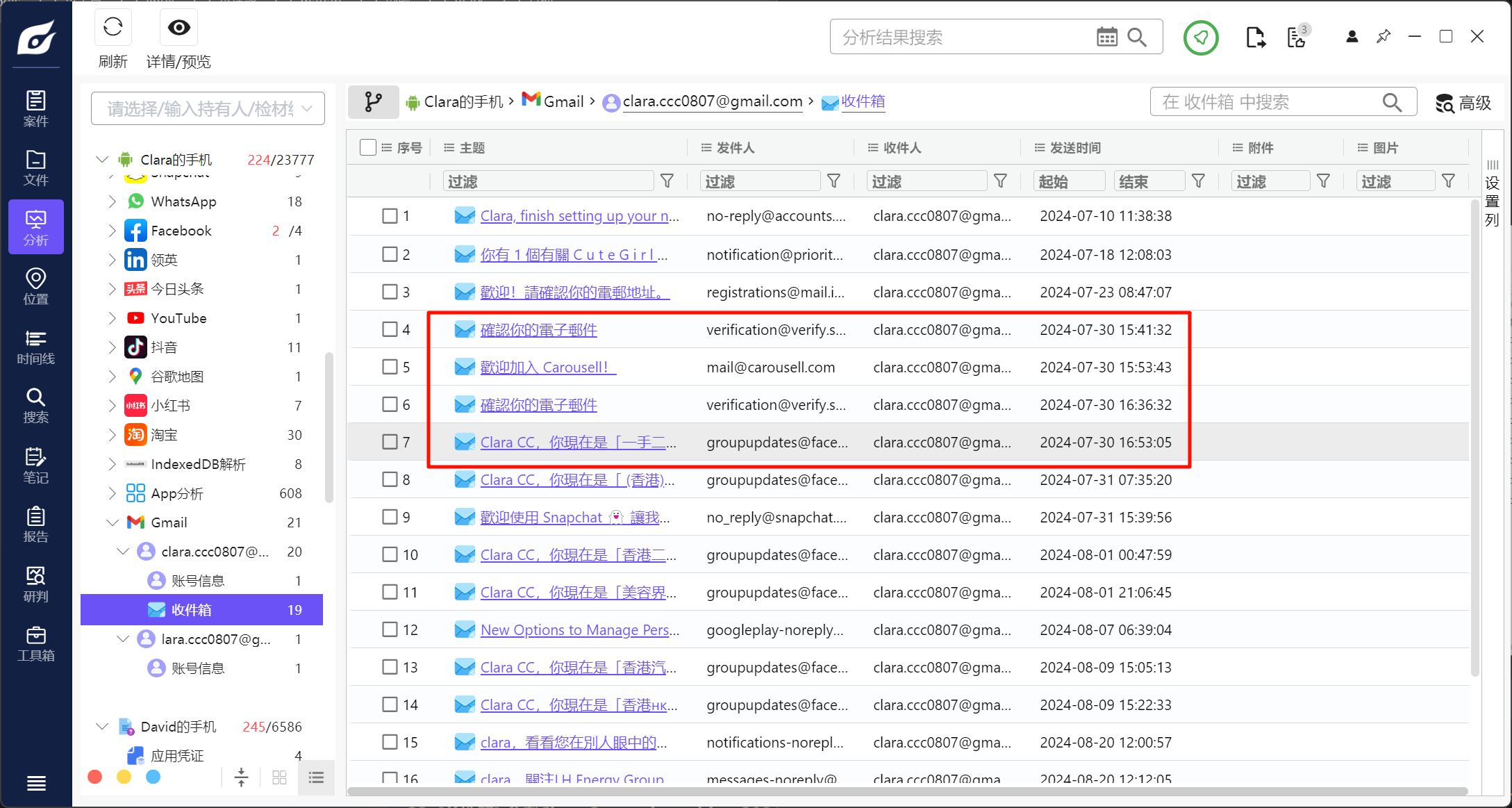

33.2024 年 7 月 30 日共收到多少封电子邮件?

A. 2

B. 3

C. 4

D. 5

C

34.Clara 的 Gmail 账号是?

clara.ccc0807@gmail.com

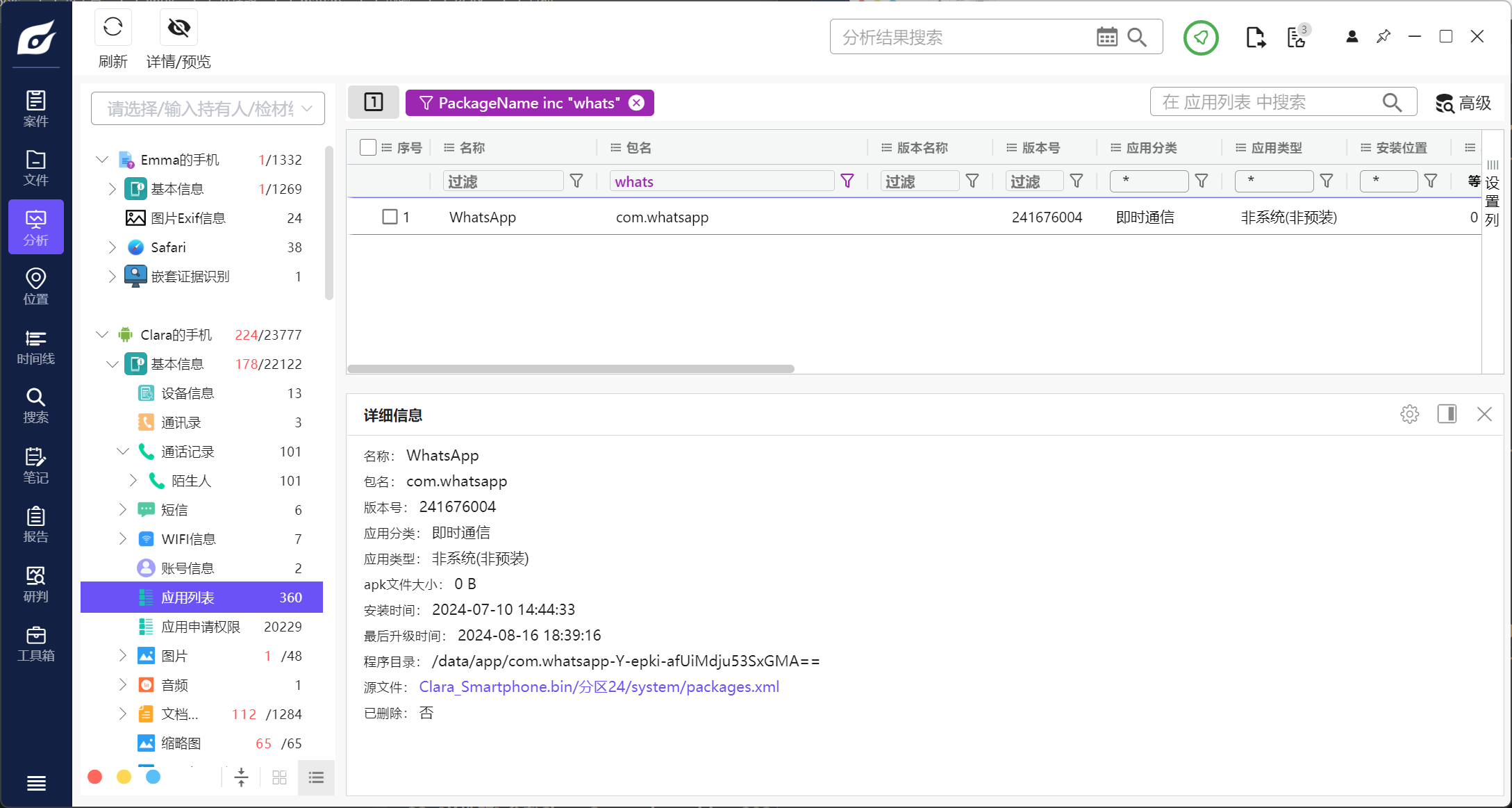

35.Clara 的手机安装了哪个版本的 WhatsApp?

A. 241676000

B. 241676001

C. 241676004

D. 241676007

C

36.Clara 的 WhatsApp 账号?

85263791704@s.whatsapp.net

37.Clara 的手机在什么时候安装了小红书 APP?

A. 2024-07-10

B. 2024-07-16

C. 2024-07-20

D. 2024-07-30

B

38.2024 年 8 月 21 日 David 的虚拟货币钱包里有多少 IDFC?

A. 5022915.66

B. 3212695.22

C. 210355633.91

D. 以上皆不是

找半天没找到这天有任何记录,也许就是之前问过的吧

A

*的确如此

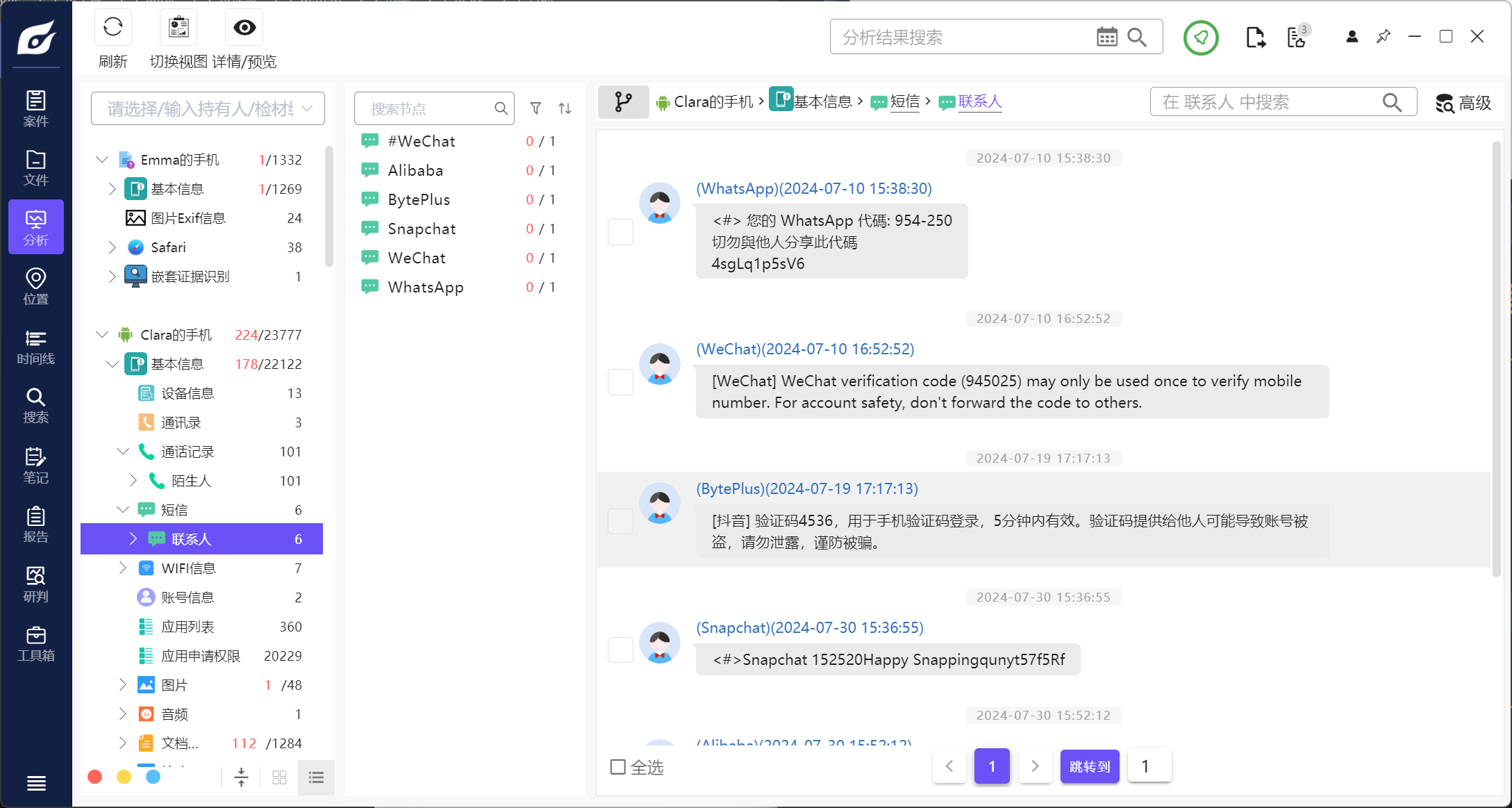

39.Clara 注册的微信账号验证码是多少?

945-025

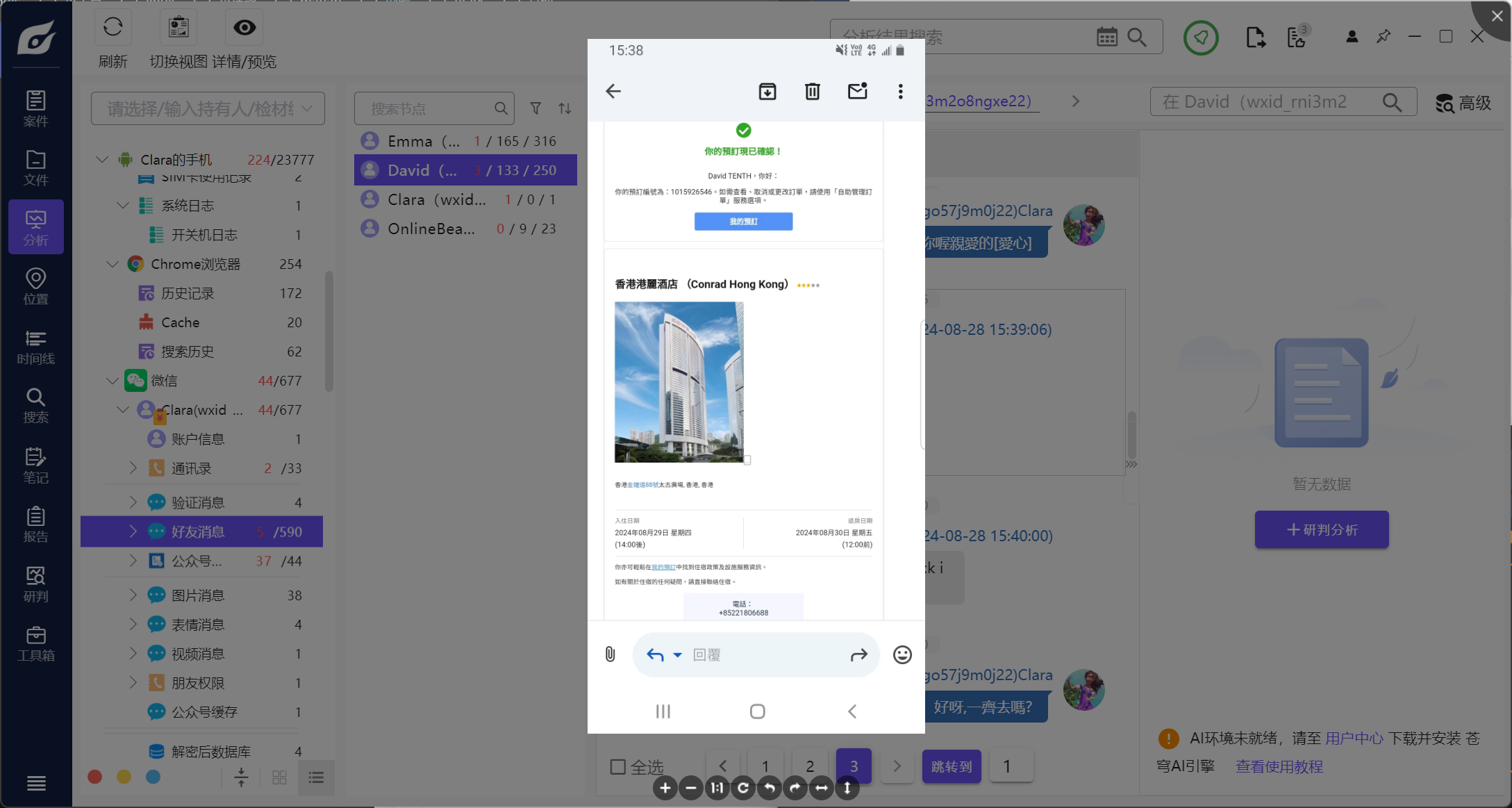

40.David 为庆祝结婚周年纪念预订了哪家酒店?

聊天记录可以看到:

Conrad Hong Kong

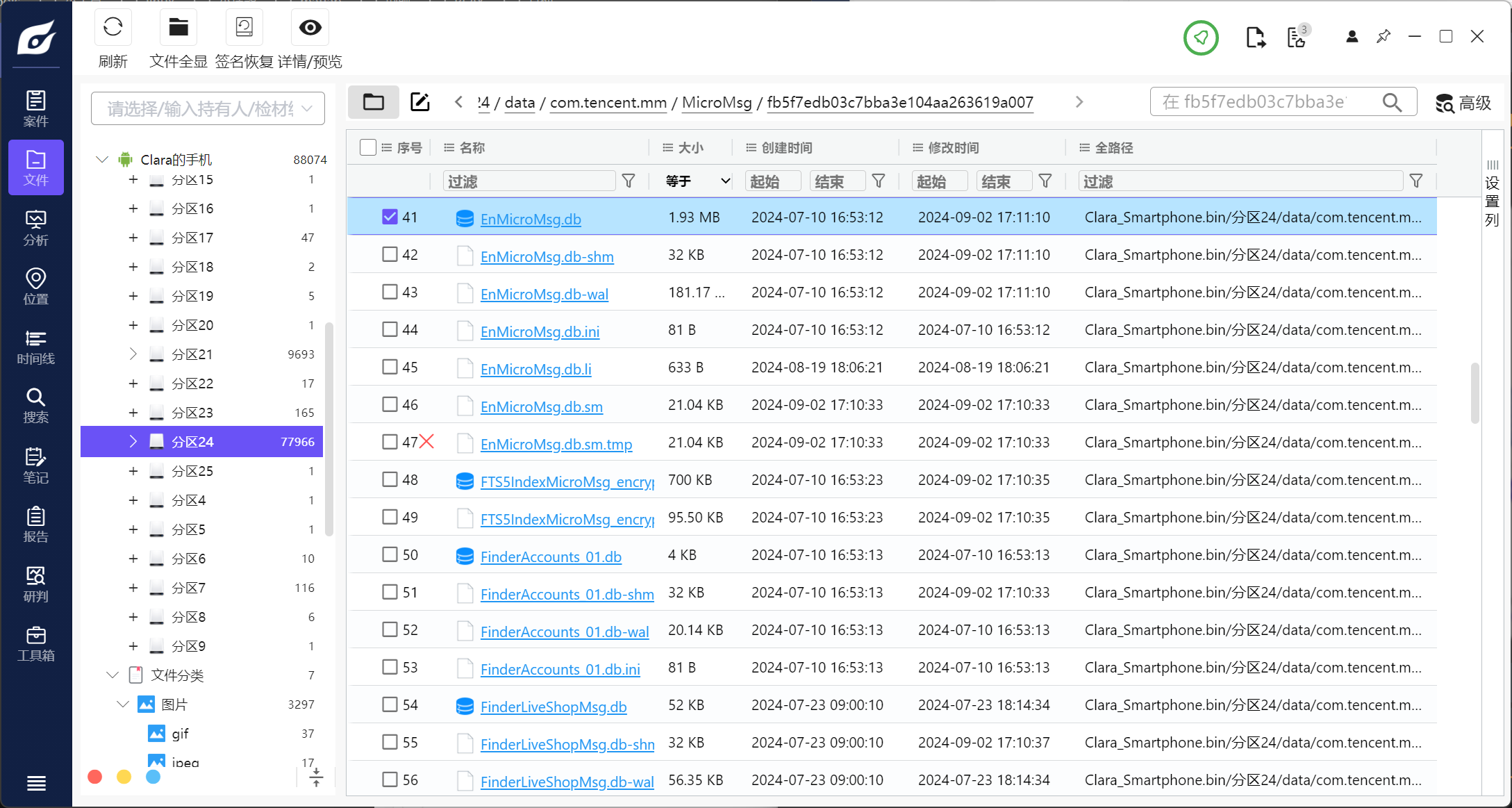

41.哪个数据库文件存储了微信消息?

点击一条微信消息跳转至源文件就行,也是老朋友了:

EnMicroMsg.db

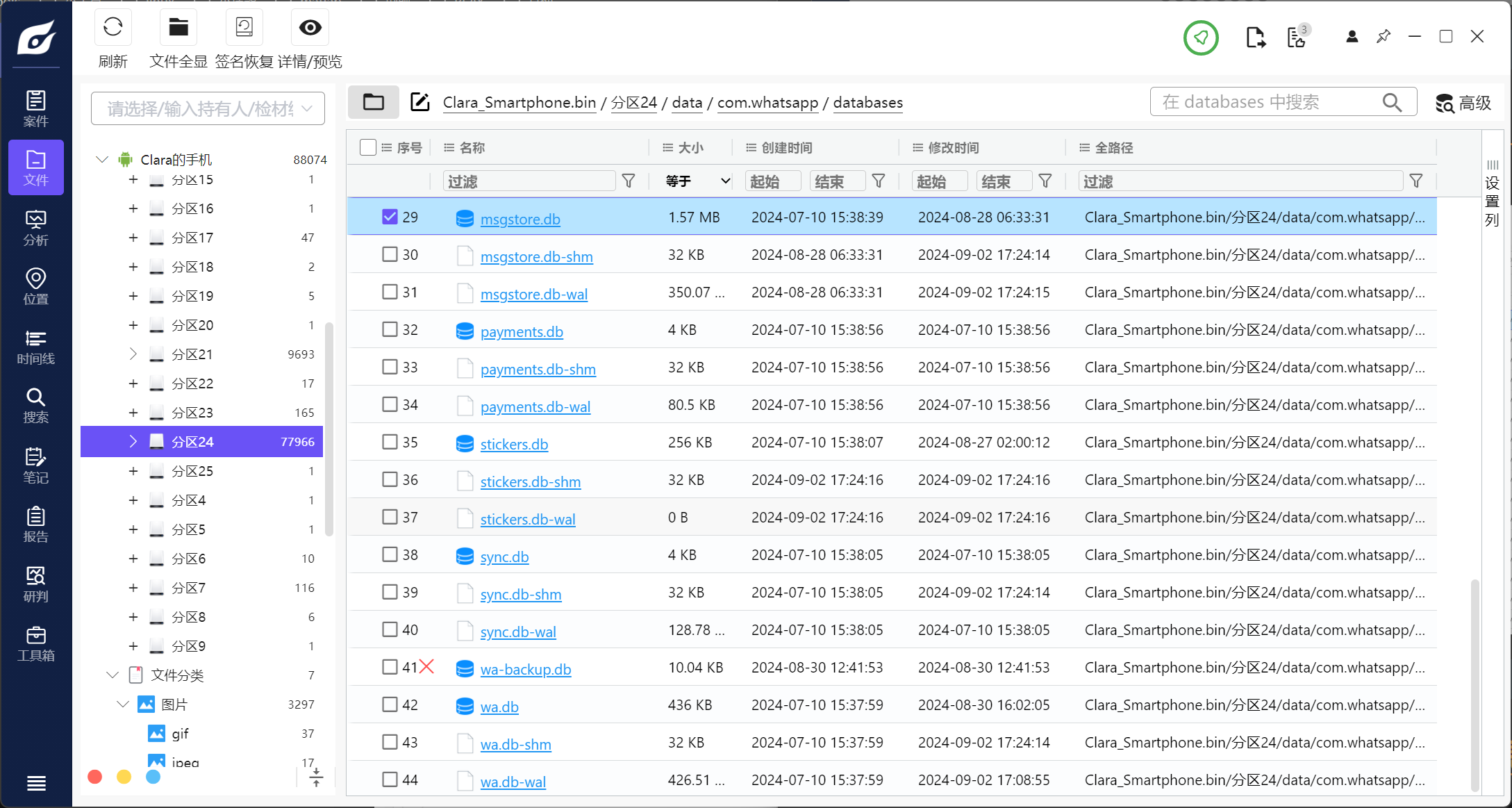

42.哪个数据库文件(.db)存储了 WhatsApp 讯息?

同上题做法

msgstore.db

43.Clara 在 2024 年 8 月 29 日拍了多少张照片?

A. 0

B. 3

C. 4

D. 5

B

44.Emma 在 2024 年 8 月 6 日通过微信发送了多少张照片给 Clara?

A. 0

B. 1

C. 5

D. 12

微信里一张也没有,之前Emma手机聊天记录也是如此

A

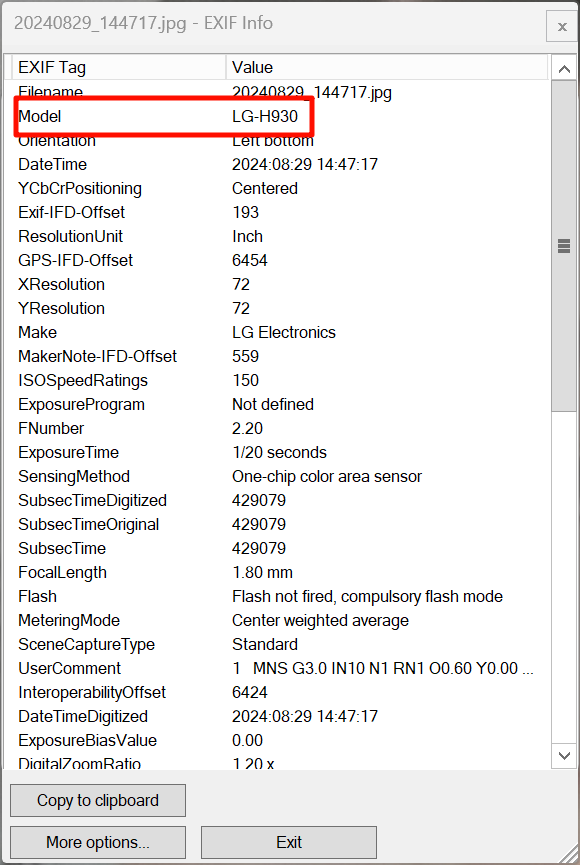

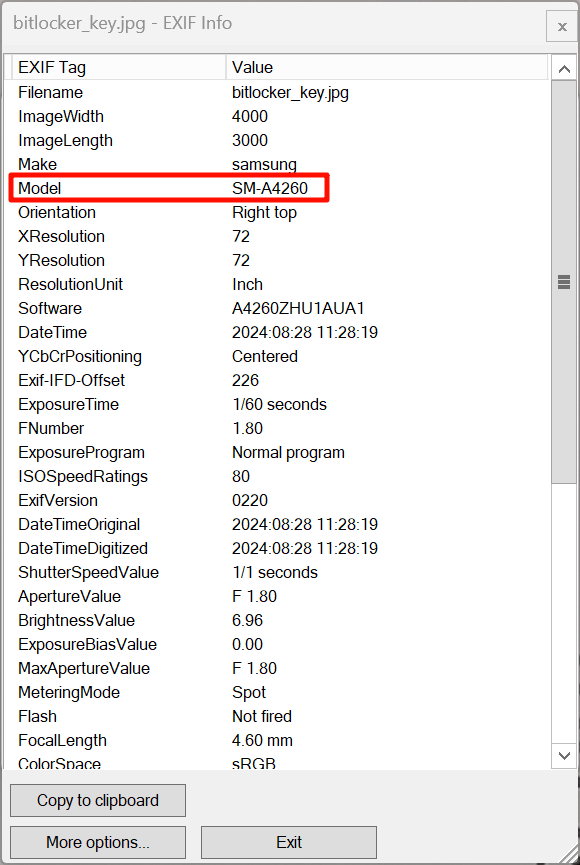

45.照片"20240829_144717.jpg"的拍摄相机型号是什么?

使用Irfanview查看exif信息:

LG-H930

46.“20240821_121435.jpg"的储存路径是什么?

A. /media/0/DCIM/Camera

B. /media/1/DCIM/Camera

C. /media/00/DCIM/Camera

D. /media/11/DCIM/Camera

A

media目录

在 Android 系统 中,/media 是系统的外部存储挂载点目录之一

不过,它的使用方式在不同 Android 版本中略有不同

-

早期 Android 版本(4.x 以前)中可能更直接地使用

/mnt目录 -

在后期(Android 5.0+),系统逐步转向使用

/storage作为主要的挂载入口

在多用户系统中,Android 会为每个用户创建独立的“虚拟外部存储空间”:

/media/0/ → 主用户(user 0)的外部存储

/media/10/ → 第二个用户(user 10)的外部存储

这些路径通常是符号链接,例如:

/media/0 -> /storage/emulated/0

而 /storage/emulated/0 实际上对应设备的内部共享存储区域(即用户看到的“内部 SD 卡”)。

当插入 SD 卡或 USB 存储设备(例如通过 OTG),系统可能会创建:

/media/<UUID>/

或:

/mnt/media_rw/<UUID>/

其中 <UUID> 是文件系统的卷标 ID,用于区分多个设备

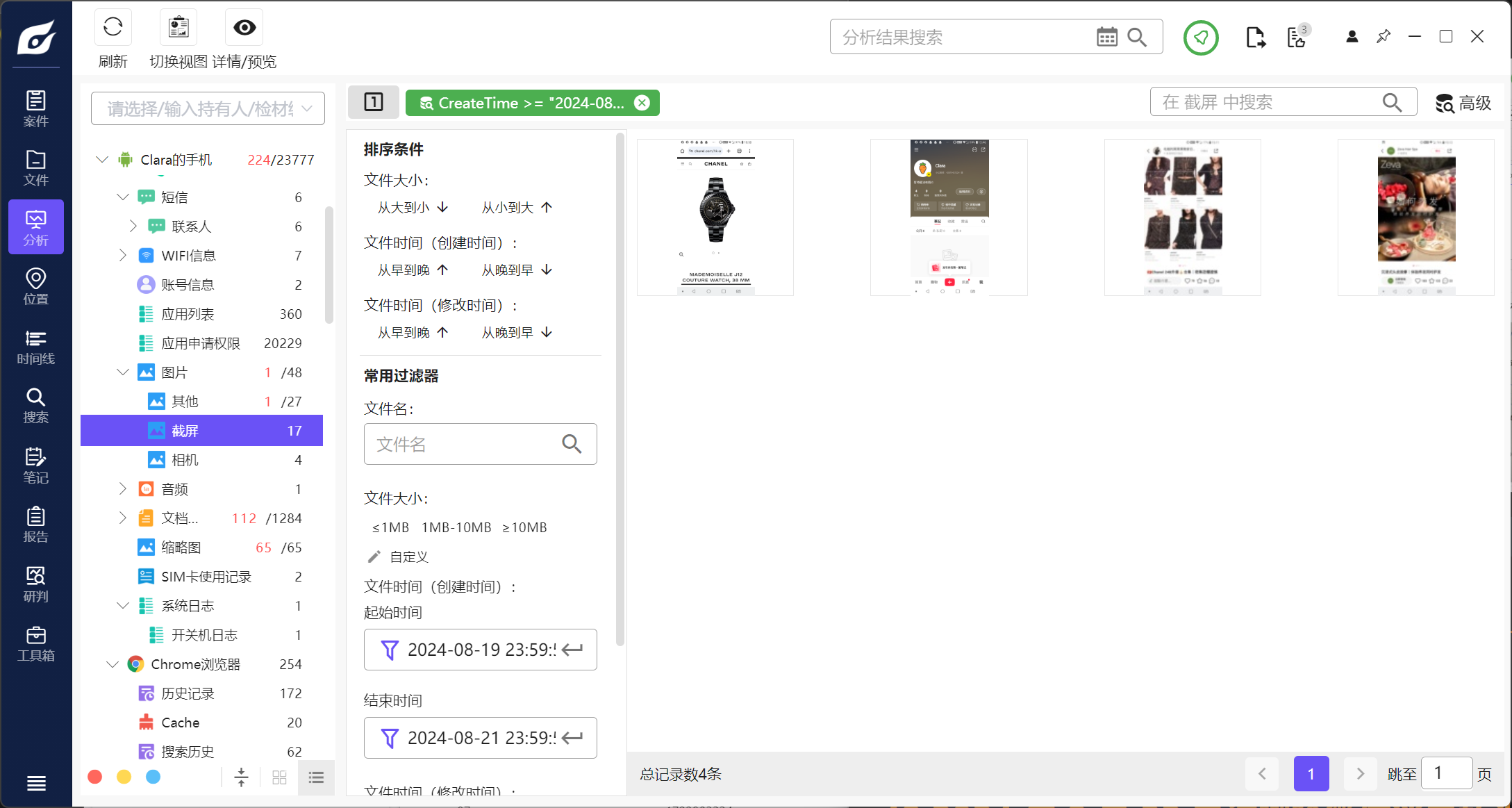

47.2024 年 8 月 20 日有多少张截图?

4

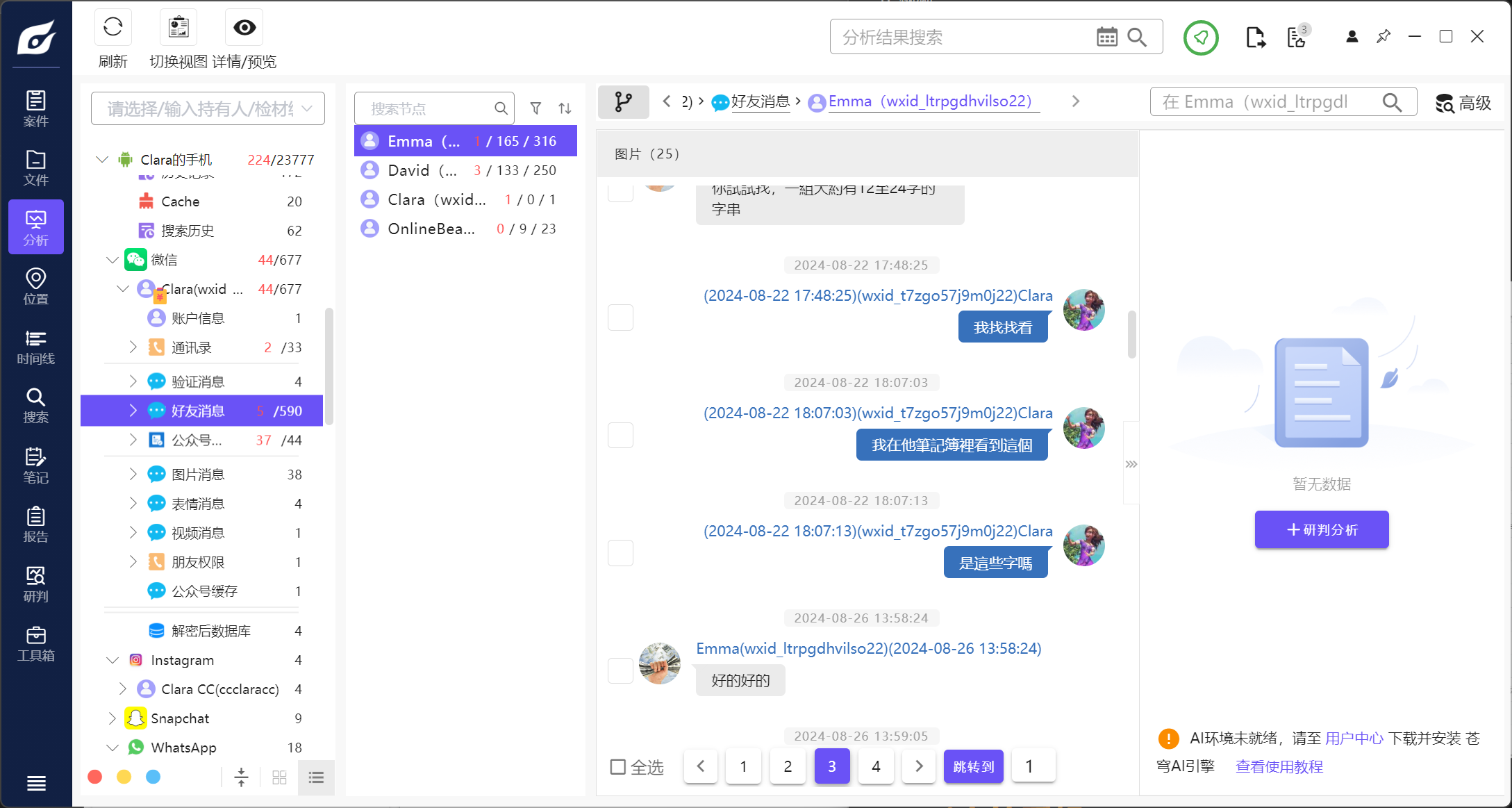

48.2024 年 8 月 22 日被删除微信消息的类型是?

A. 照片

B. 视频

C. 文本

D. 以上都不是

火眼并没有解析出来

根据聊天记录,可以发现这话之间明显是不连贯的,应该是recovery的内容:

回到Emma手机的聊天记录,可以发现是有一个图片消息的,应该就是Emma手机里那张记录了Recovery字段的图片:

A

David 的手机

你在查看 Clara 的手机镜像后, 确定 Clara 是 David 的妻子, 调查员通过查询酒店预订记录确认了这一点.

他们现在定位 David 的住所, 以进行进一步调查.

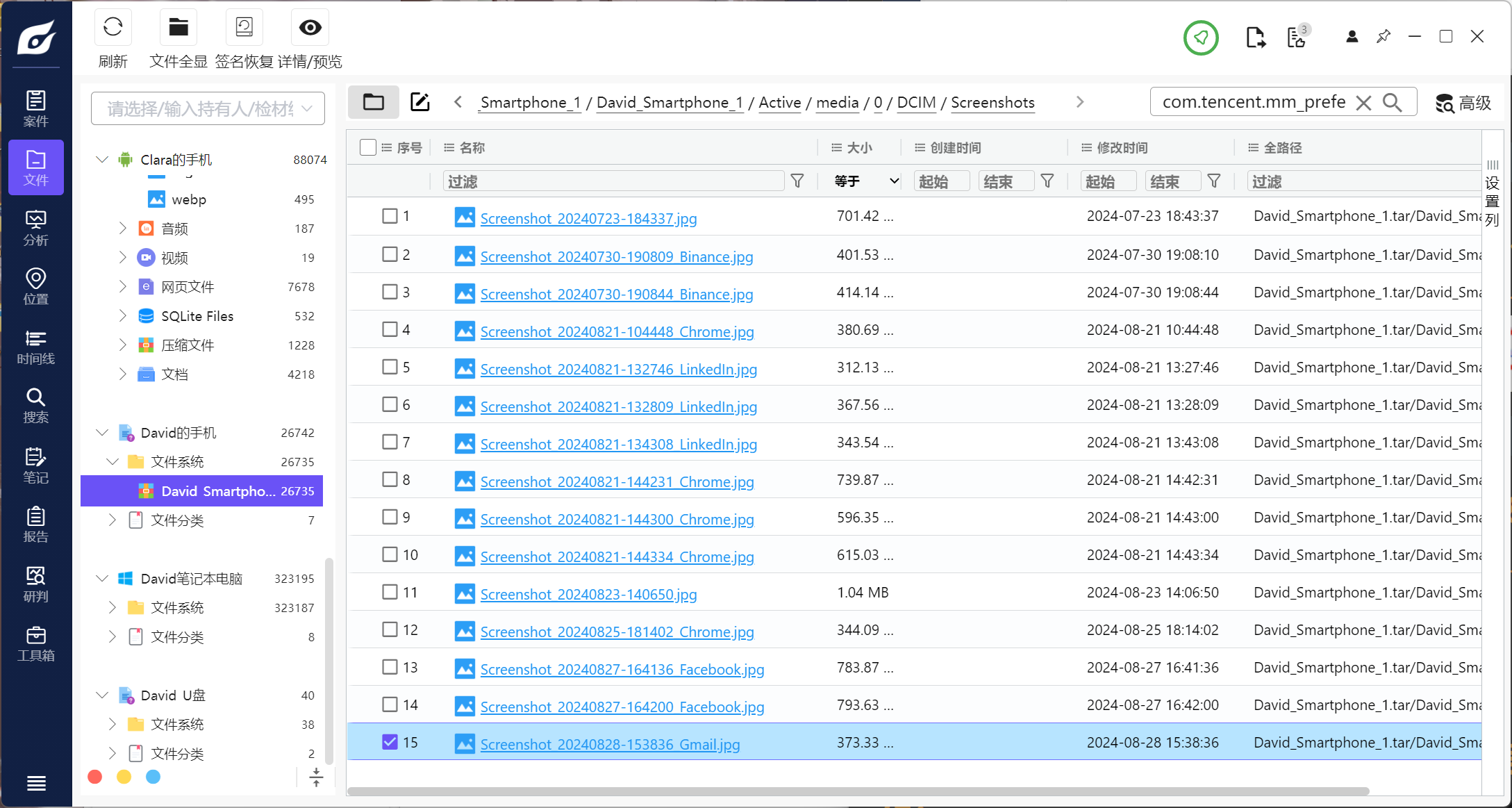

你首先分析 David 的手机, 参考 David_Smartphone_1.zip.

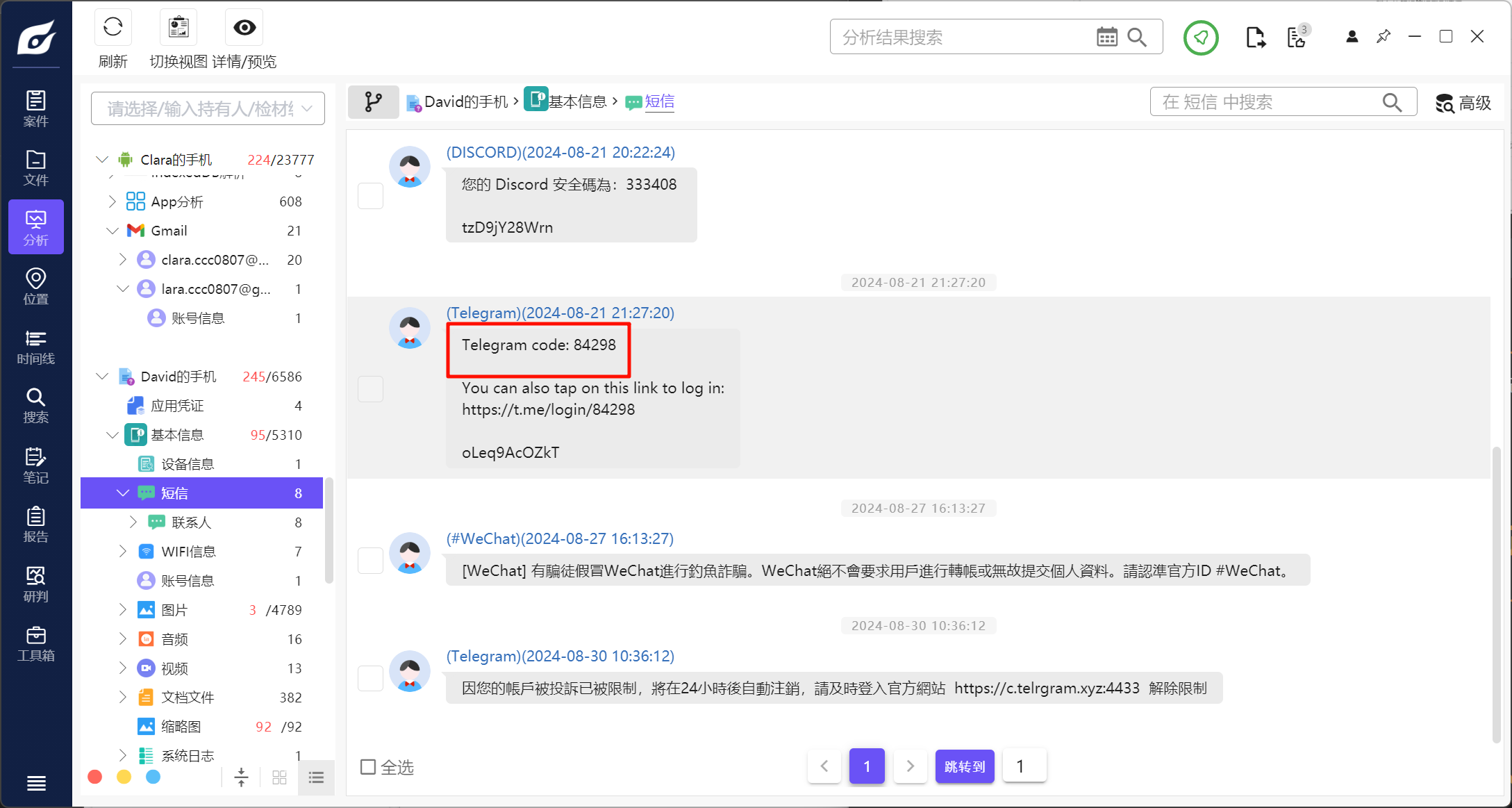

49.根据"Contents.db”, David 手机接收了通讯软件 Telegram 的验证短信, 该验证码是多少?

84298

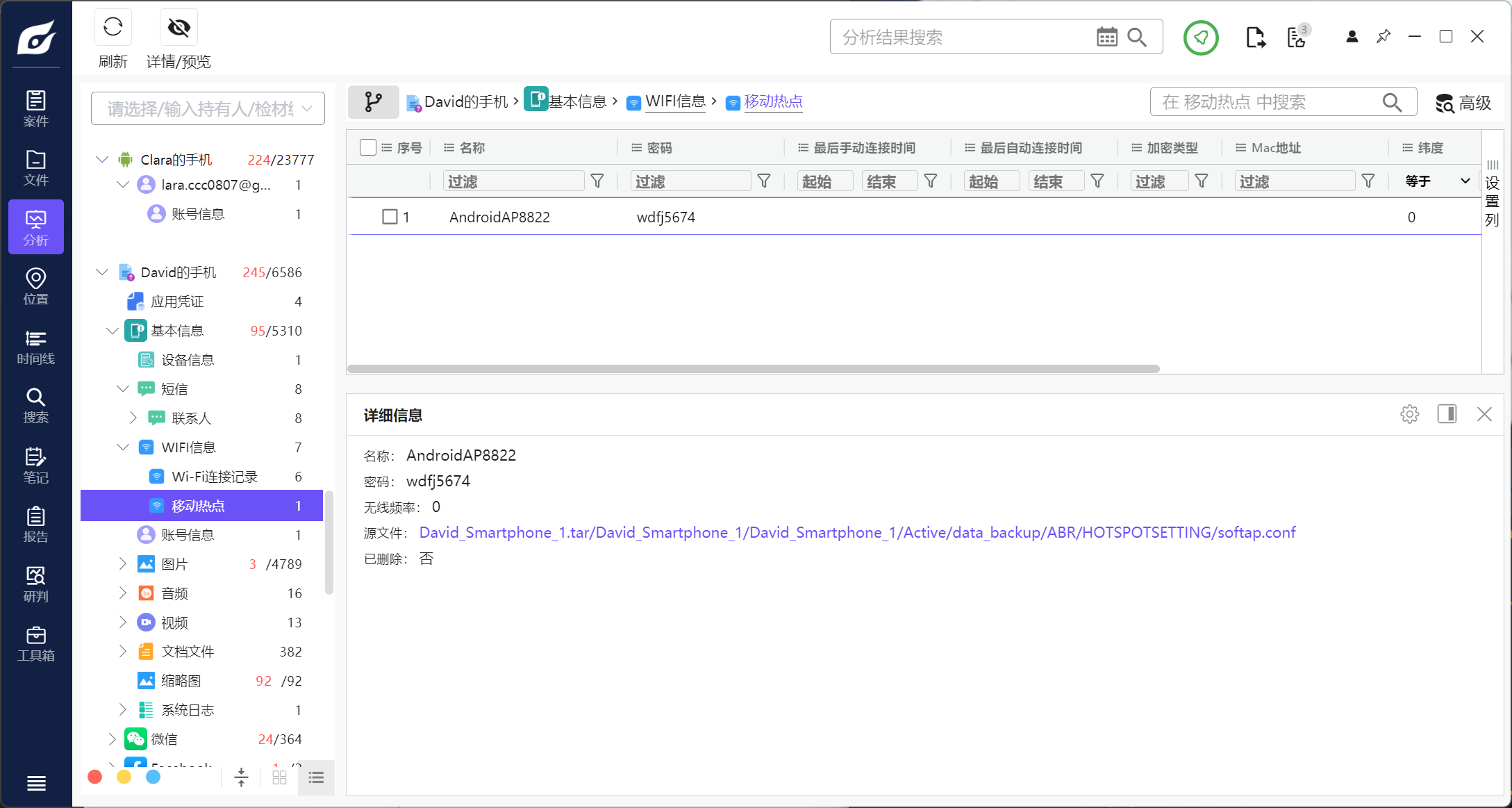

50.David 把手机设置为个人热点, 请找出个人热点的密码.

wdfj5674

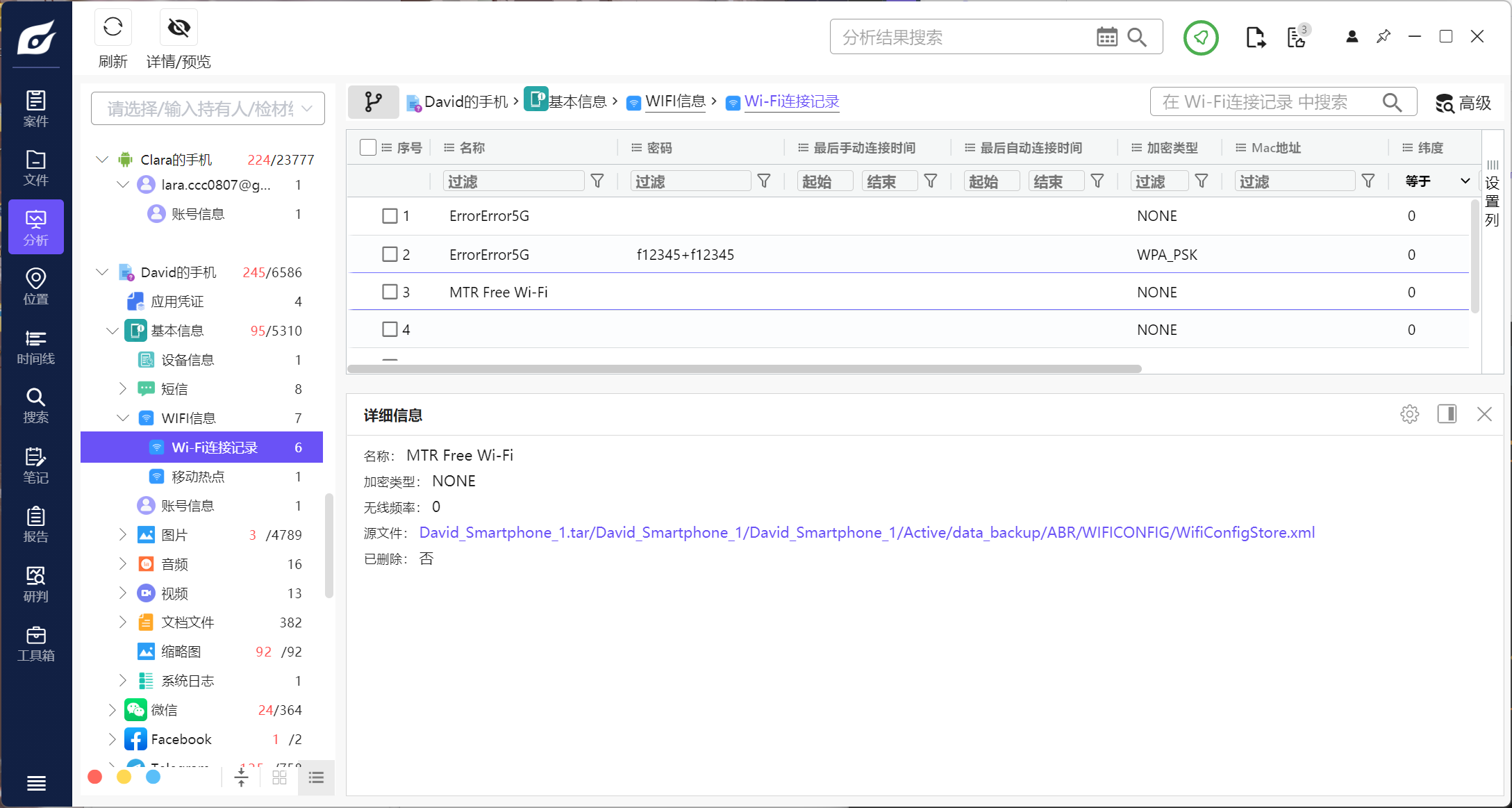

51.David 手机曾连接名为"MTR Free Wi-Fi"的WiFi.

居然是判断题

√

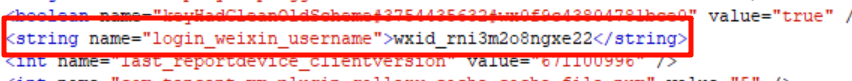

52.根据"com.tencent.mm_preferences.xml", David 的手机最后登录微信的微信 ID 是?

wxid_rni3m2o8ngxe22

53.请指出哪一张图片是于 2024 年 8 月 28 日利用屏幕截取的.

Screenshot_20240828-153836_Gmail.jpg

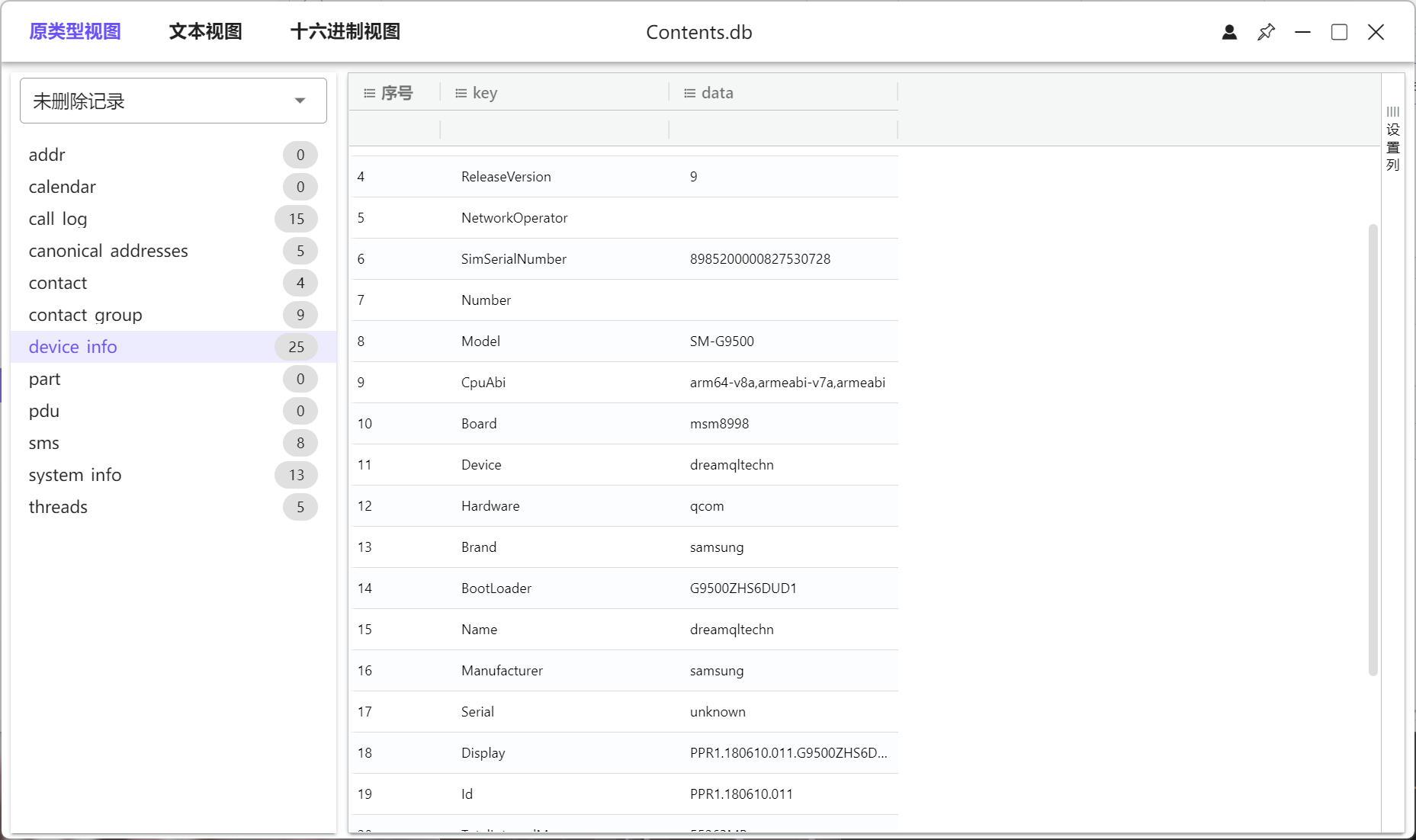

54.根据"Contents.db", David 手机的型号(Model)是?

SM-G9500

55. 参考"Contents.db", David 所使用的手机 SIM 卡的序号?

同上题

8985200000827530728

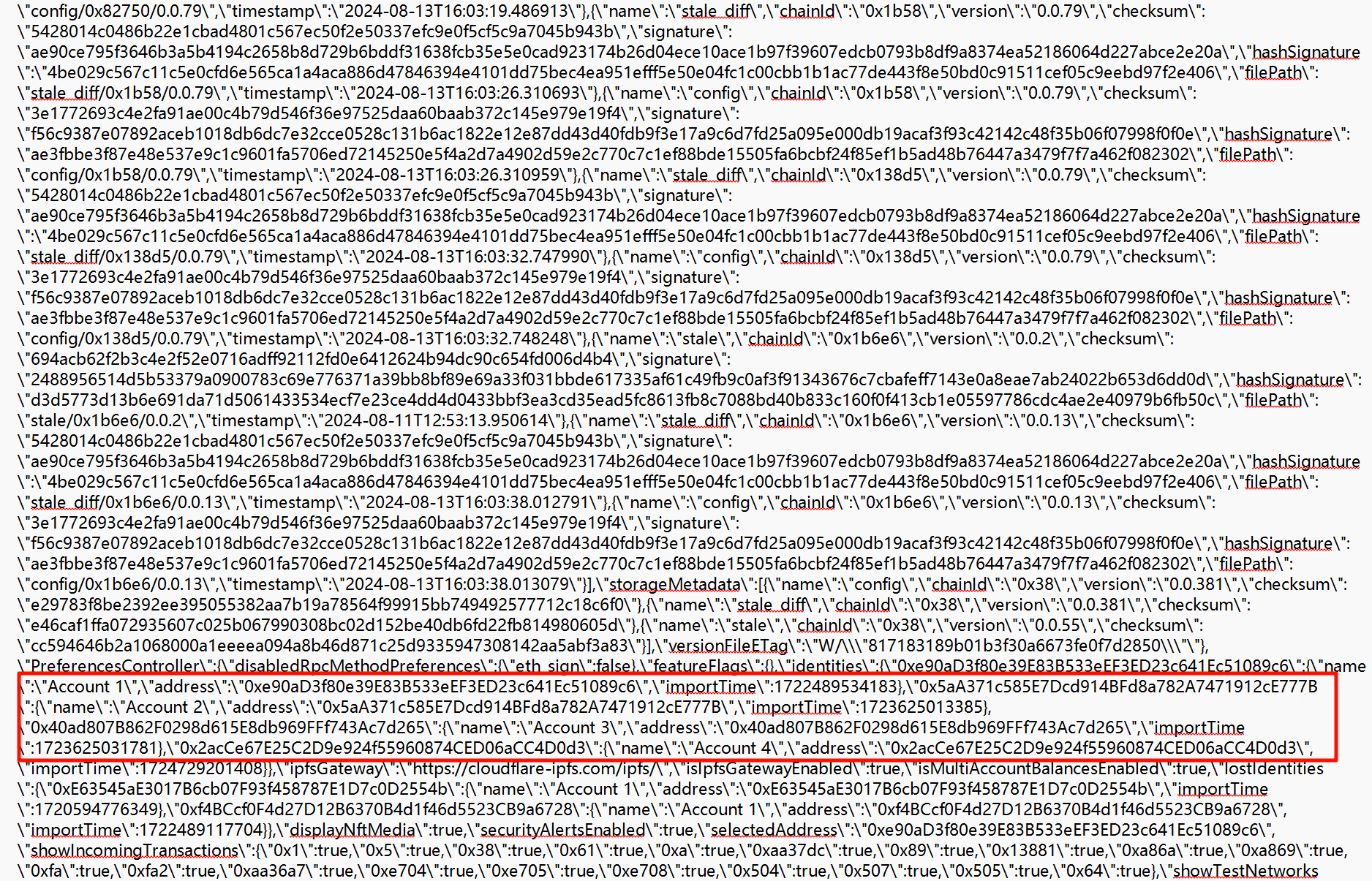

56. David 手机安装了应用程序 MetaMask. 根据"persist-root"中, MetaMask 钱包内有多少个账号?

一共四个地址

4

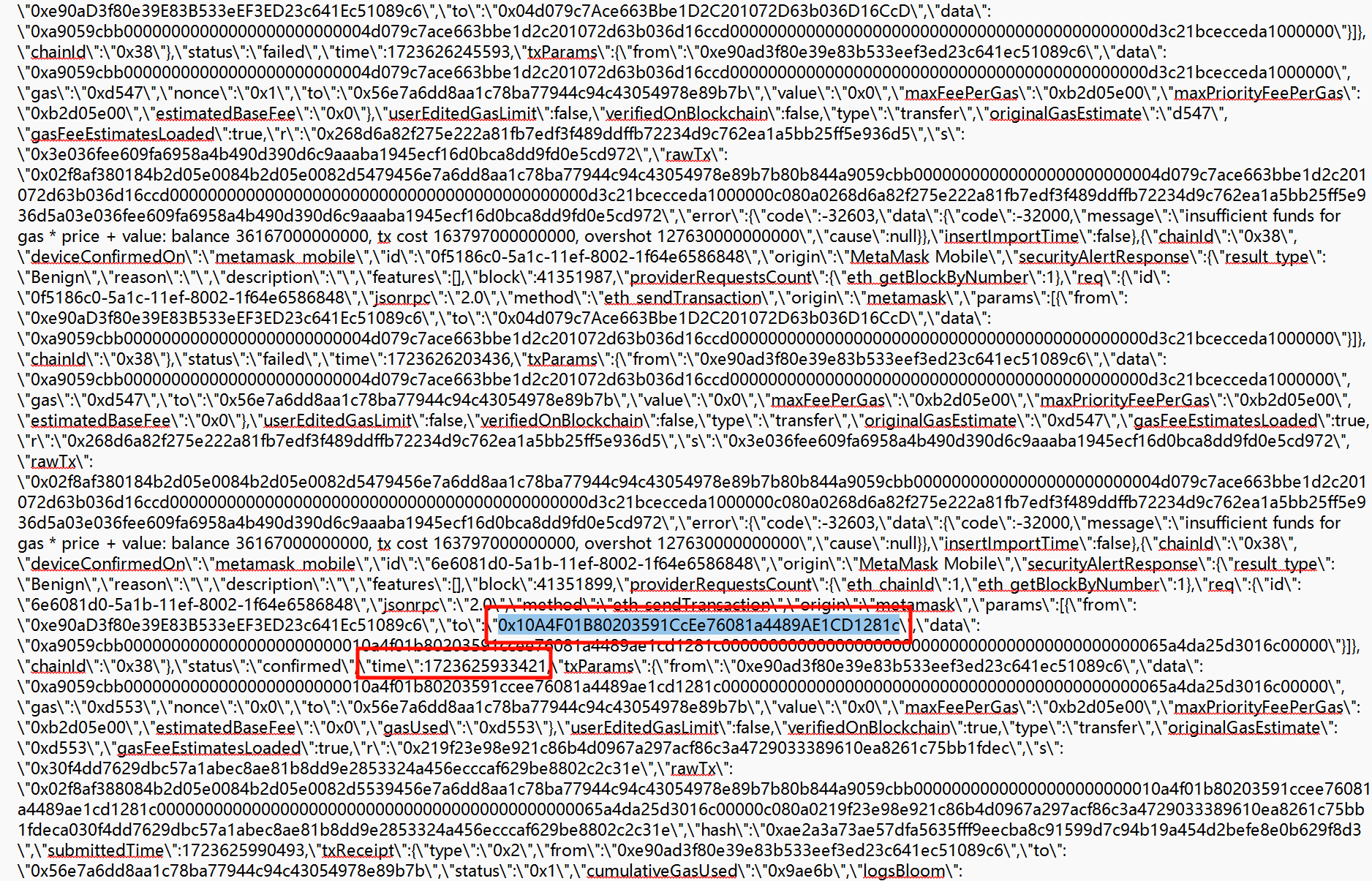

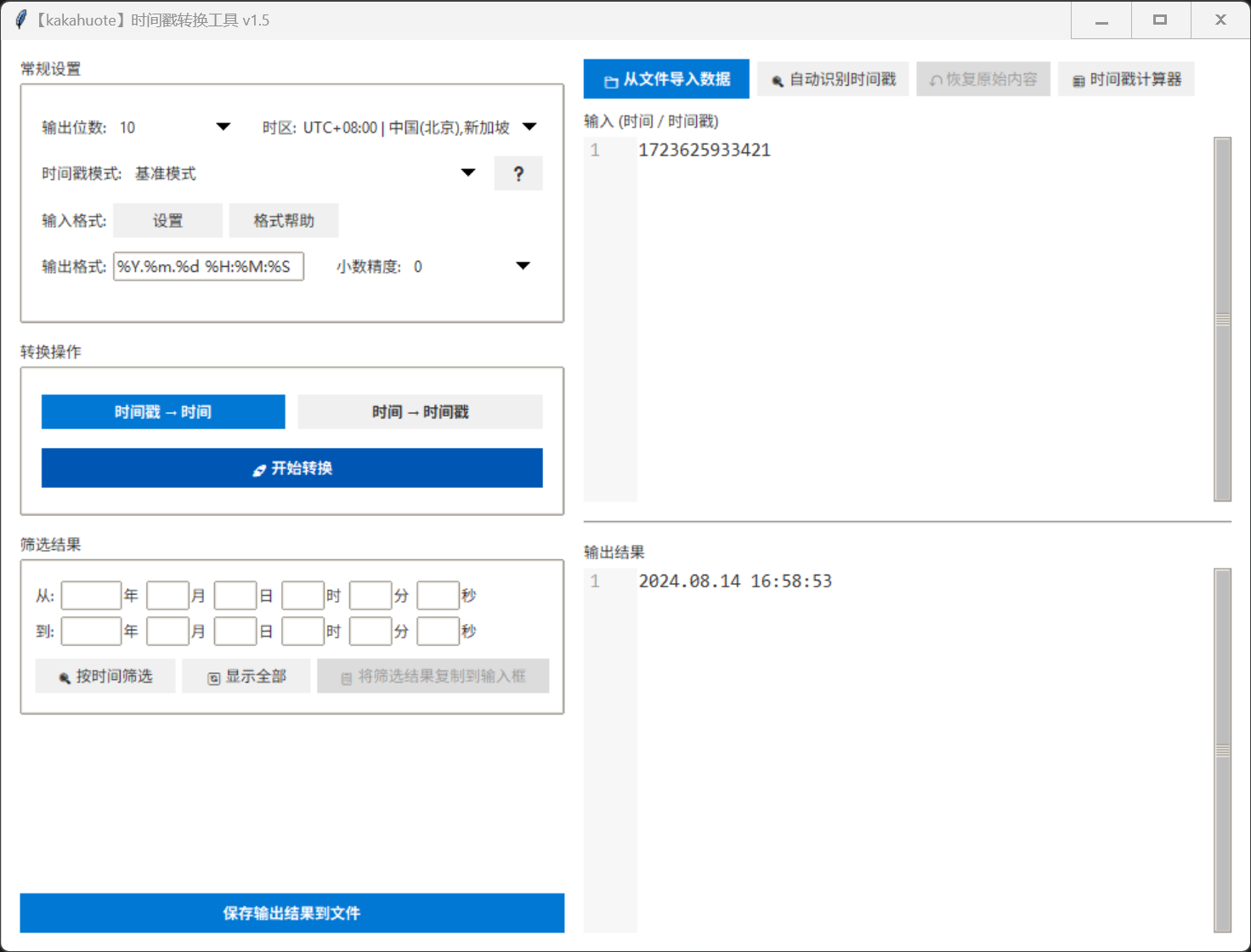

57.根据"persist-root"中, 何时从应用程序 MetaMask 发送虚拟货币至以下地址: 0X10A4F01B80203591CCEE76081A4489AE1CD1281C

A. 2024-08-11 1249(GMT+8)

B. 2024-08-14 1658 (GMT+8)

C. 2024-08-14 1659 (GMT+8)

D. 2024-08-16 1724 (GMT+8)

B

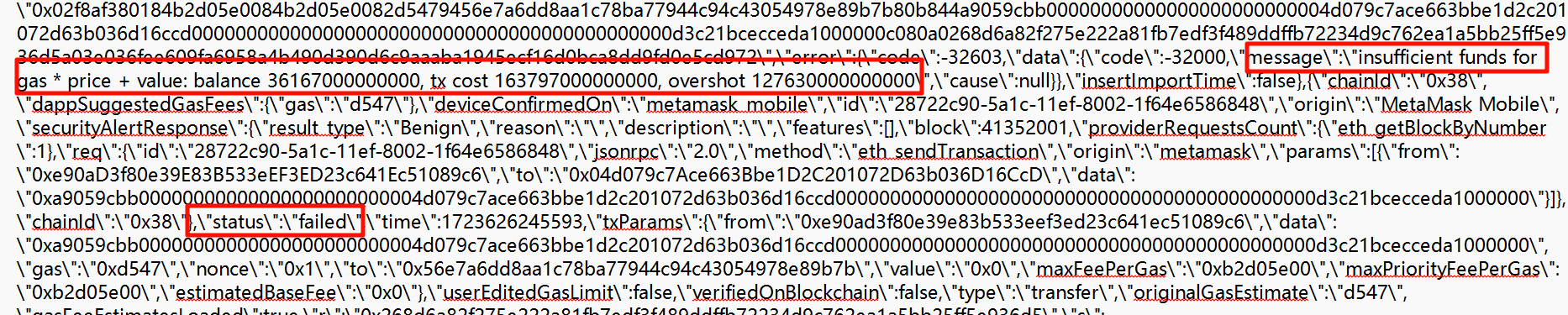

58.David 曾利用手机应用程序 MetaMask 三次发送虚拟货币失败. 根据"persist-root", 发送虚拟货币失败的原因是什么?

A. 网络连接问题

B. 应用程序权限被拒

C. 接收地址错误

D. 手续费不足

D

内存取证

你根据易失性(Volatility Level)优先次序, 进行内存取证分析 David 的笔记本电脑.

参考 RAM_Capture_David_Laptop.RAW.

59.以下哪一个不是程序"firefox.exe"的 PID?

A. 9240

B. 8732

C. 5260

D. 3108

这里使用lovelymem这个软件,测试一下它内存取证功能性,顺便涨涨熟练度

(lovelymem会挂载镜像在本地盘,一般是M盘,不过不知道为什么我打不开,荣誉感能打开部分题目会比较方便)

直接分析进程:

C

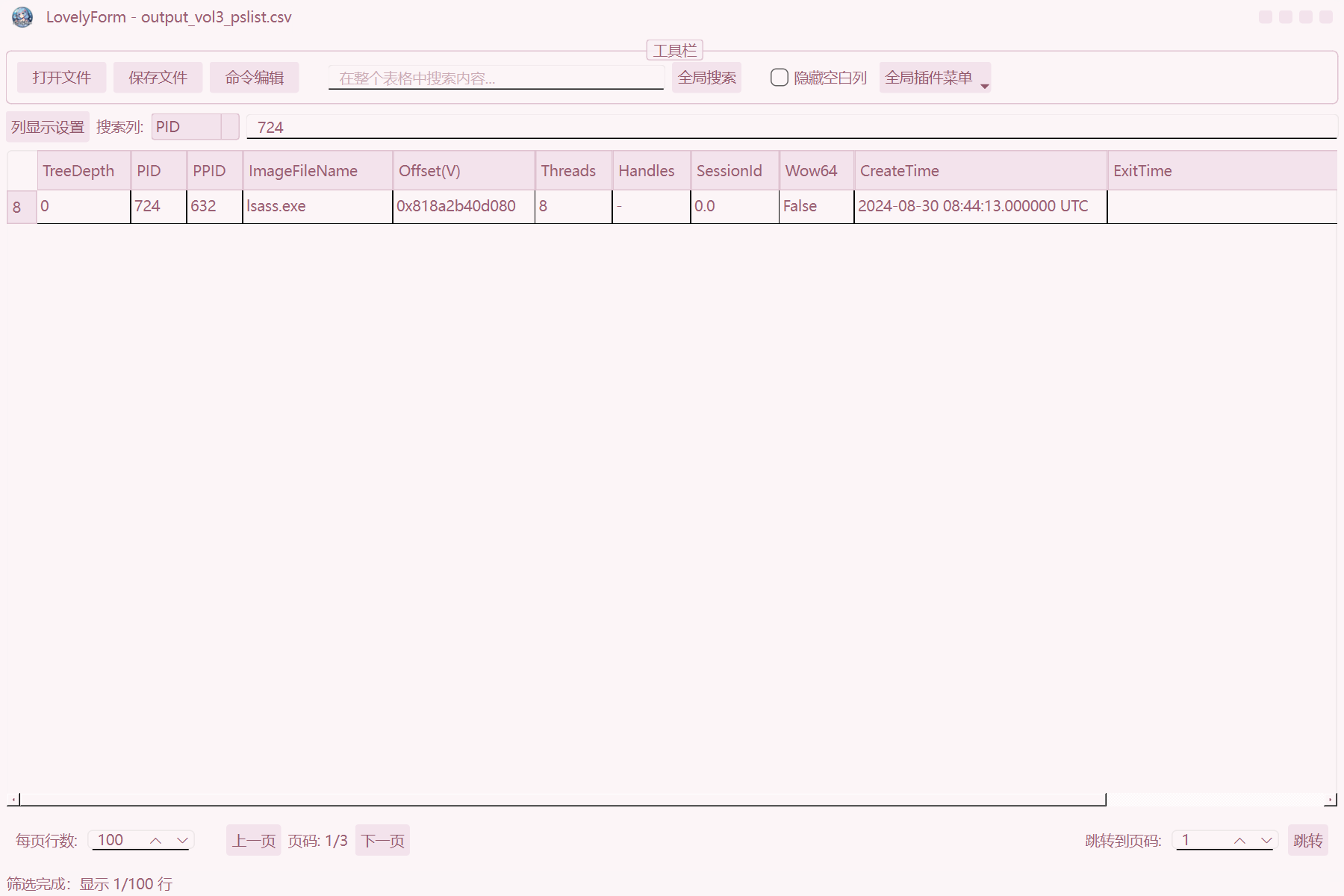

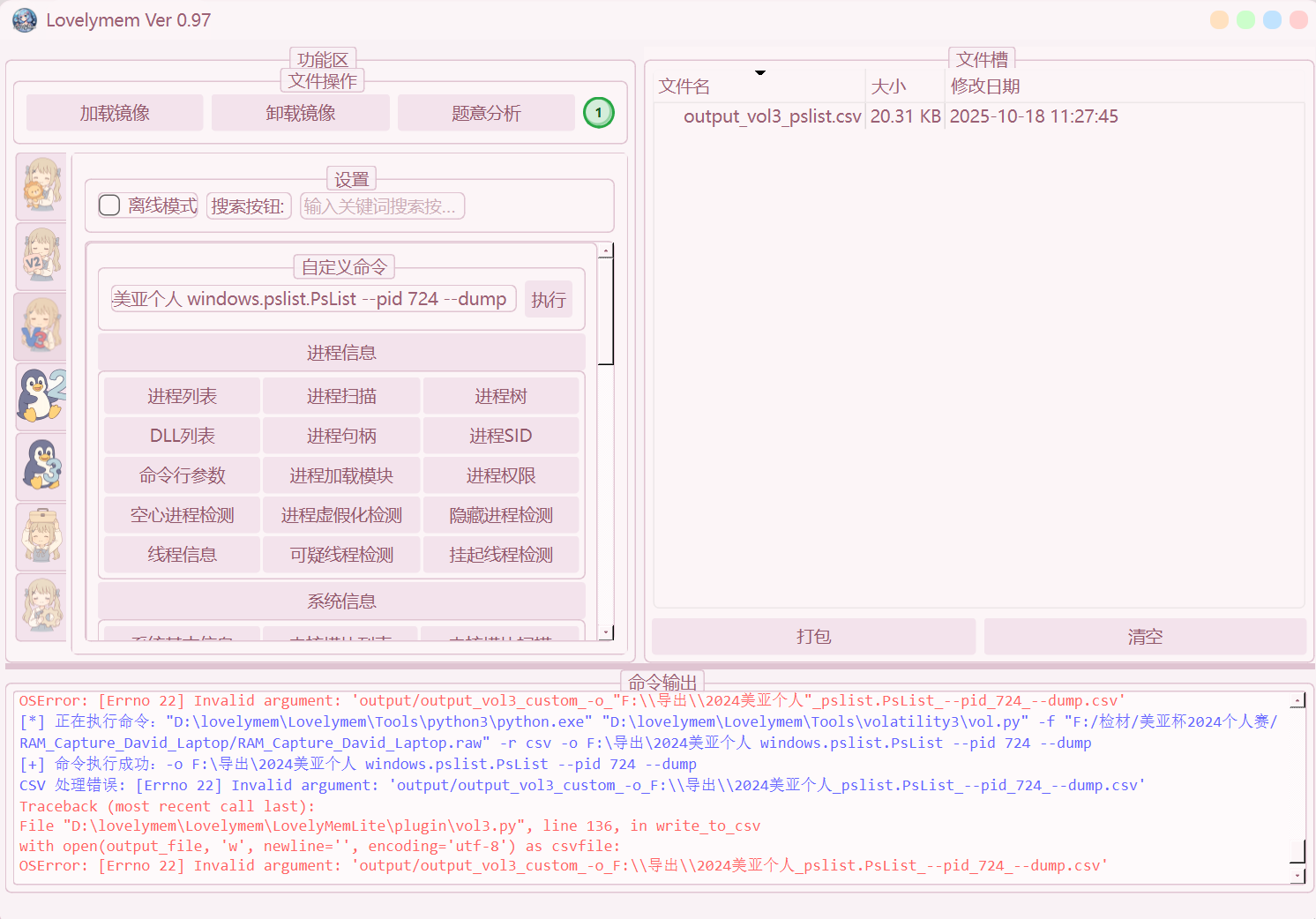

60.汇出 PID 为 724 的程序, 其哈希值(SHA-256)是?

导出:

-o F:\导出\2024美亚个人 windows.pslist.PsList --pid 724 --dump

不用管csv的问题,进程导出是成功的

89cf04b53119d36654bc5e7eeb5d0829a84238ee03faa9a03948f5bf4be44583

61.哪一个是执行 PID 为 724 的程序的 SID?、

A. S-1-1-0

B. S-1-2-0

C. S-1-5-21-1103701427-1706751984-2965915307-1001

D. S-1-5-21-1103701427-1706751984-2965915307-513

A

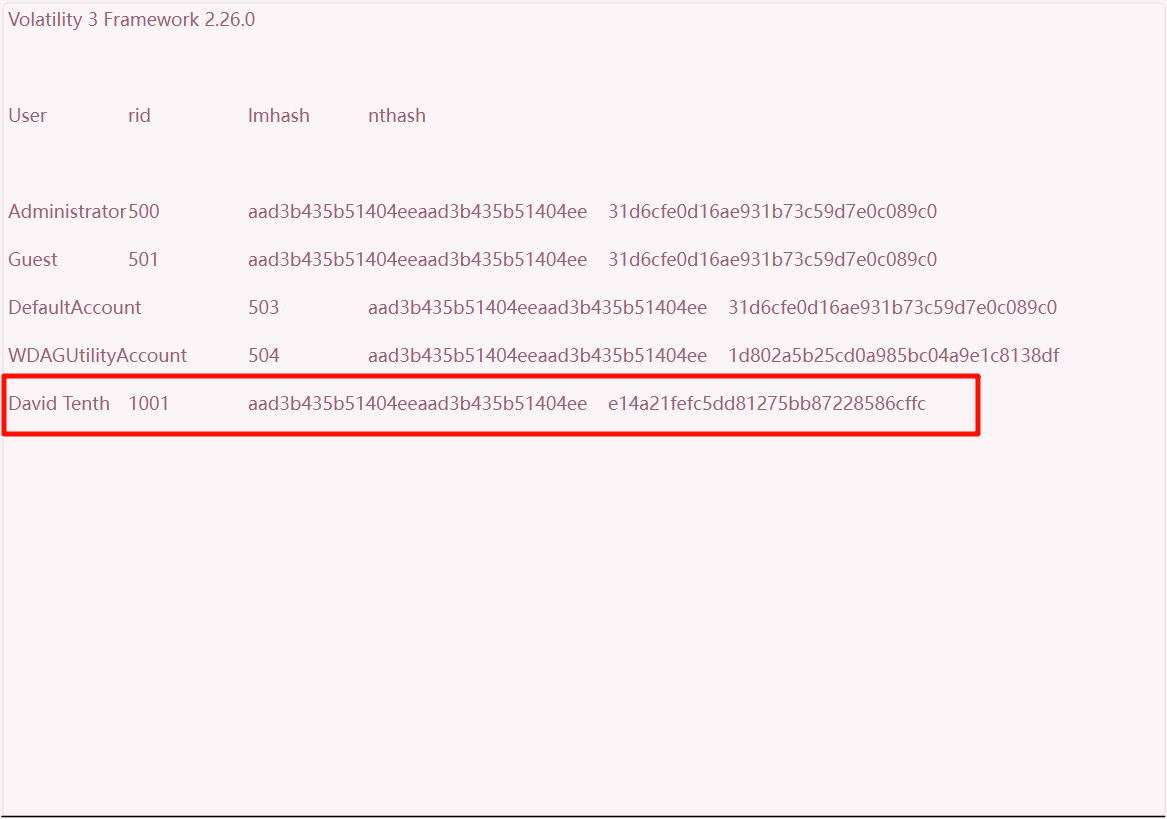

62.账户 David Tenth 的 NT LAN Manager 的哈希值(NTLM Hash)?

选择密码哈希转储:

e14a21fefc5dd81275bb87228586cffc

David 的 U 盘部分

在取证中, 你发现 D 盘被 BitLocker 加密.

U 盘上可能有一些线索, 你对 U 盘进行了取证.

参考 David_USB_8GB.e01.

63.David 的 U 盘文件系统的格式?

A. NTFS

B. FAT32

C. exFAT

D. ReFS

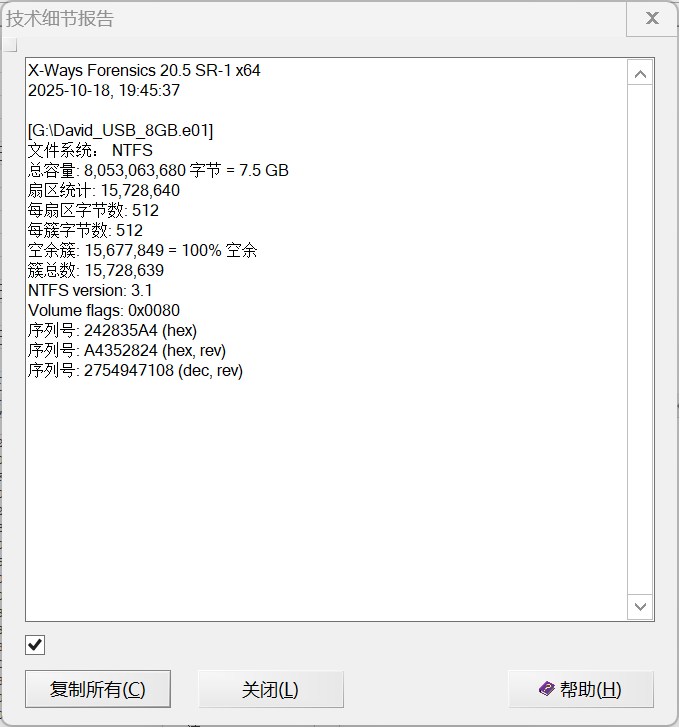

在Xways挂载之后,转换成镜像磁盘查看技术细节报告:

A

64.David 的 U 盘文件系统中, 每簇定义了多少字节?

A. 128

B. 256

C. 512

D. 1024

同上题

C

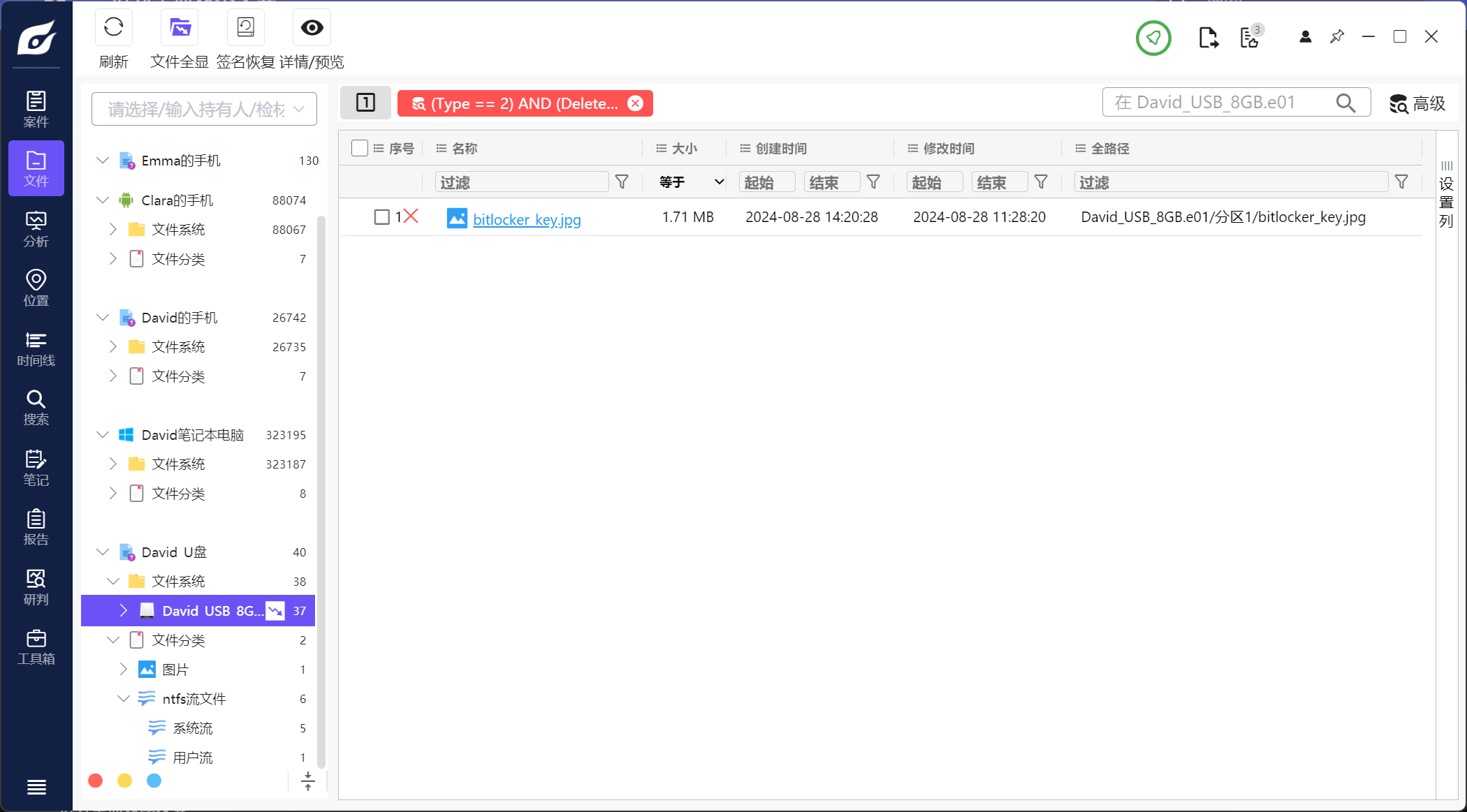

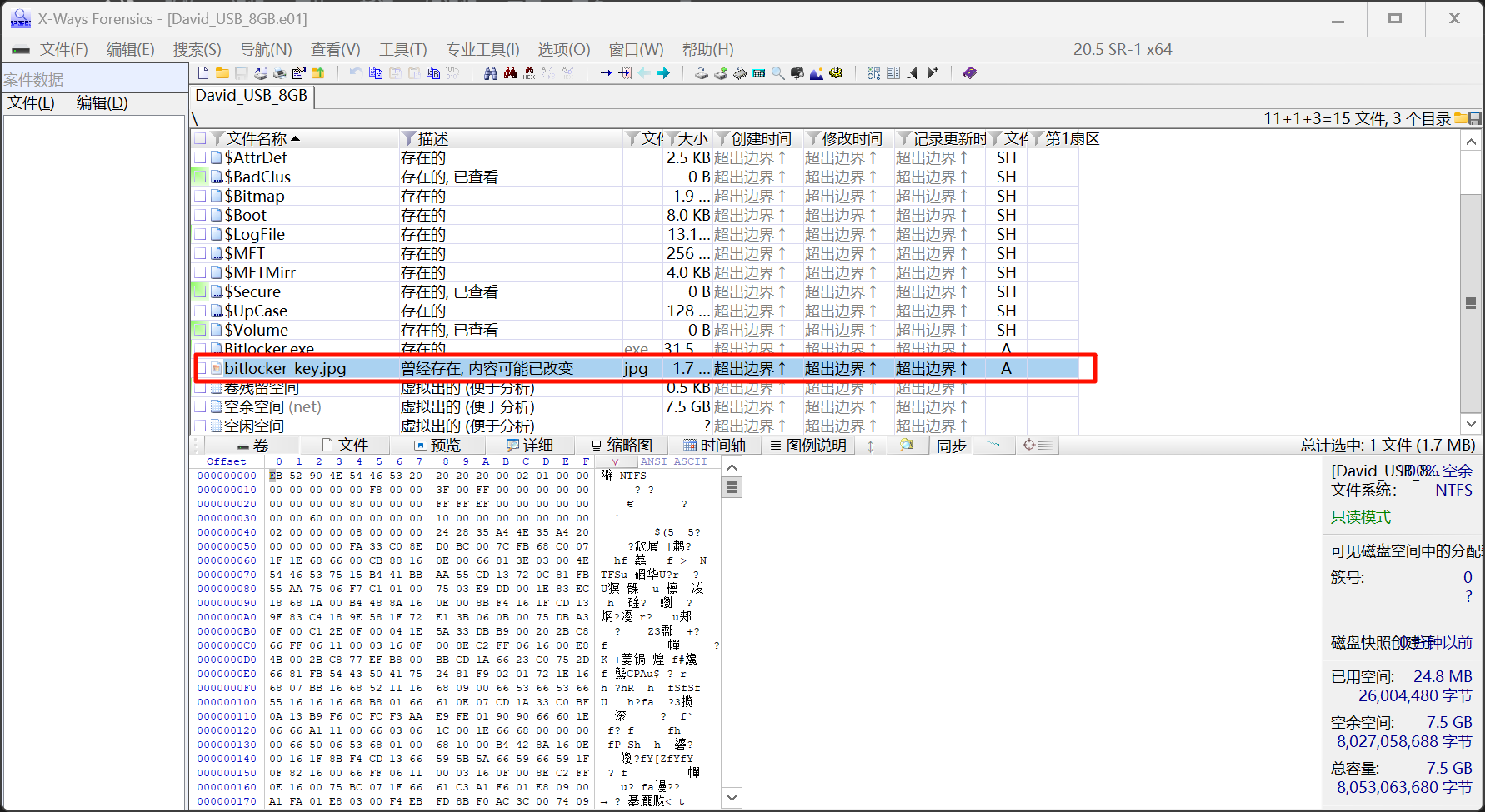

65.David 的 U 盘中有多少个已删除的文件?

A. 1

B. 2

C. 3

D. 4

Xways也能看出来:

A

66.已删除的文件的 Run List 的 Run Offset 是多少?

A. 16

B. 32

C. 64

D. 128

题目看不懂

*考察NTFS的知识点

有稍微学过,但是没学到这个(),之后补一下

在NTFS文件系统中,文件的数据存储在簇中,而簇号不一定连续,因此NTFS使用Run List(运行列表)来记录“文件的哪些簇属于该文件”

Run List位于$MFT记录的Data Attribute(0x80)结构中

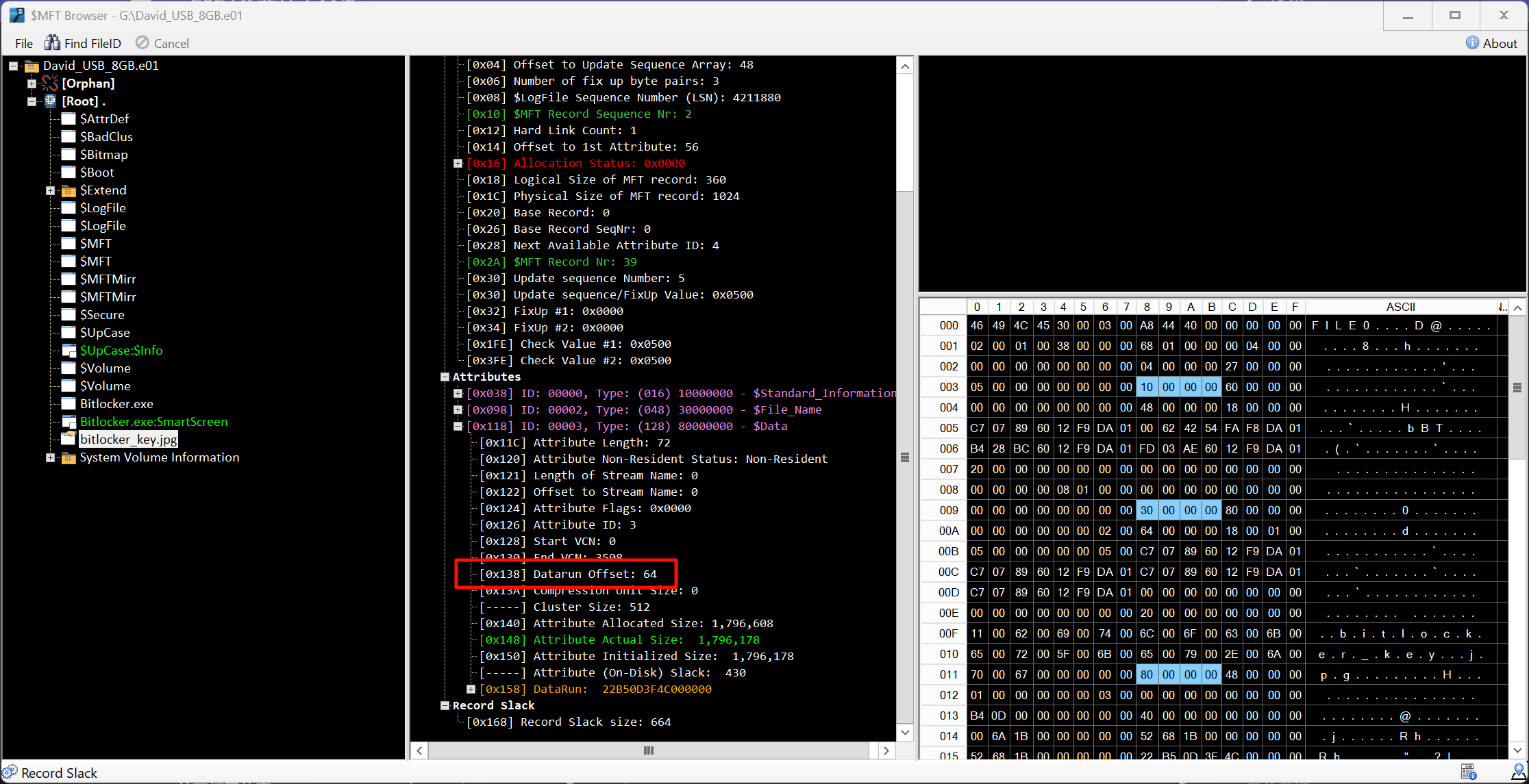

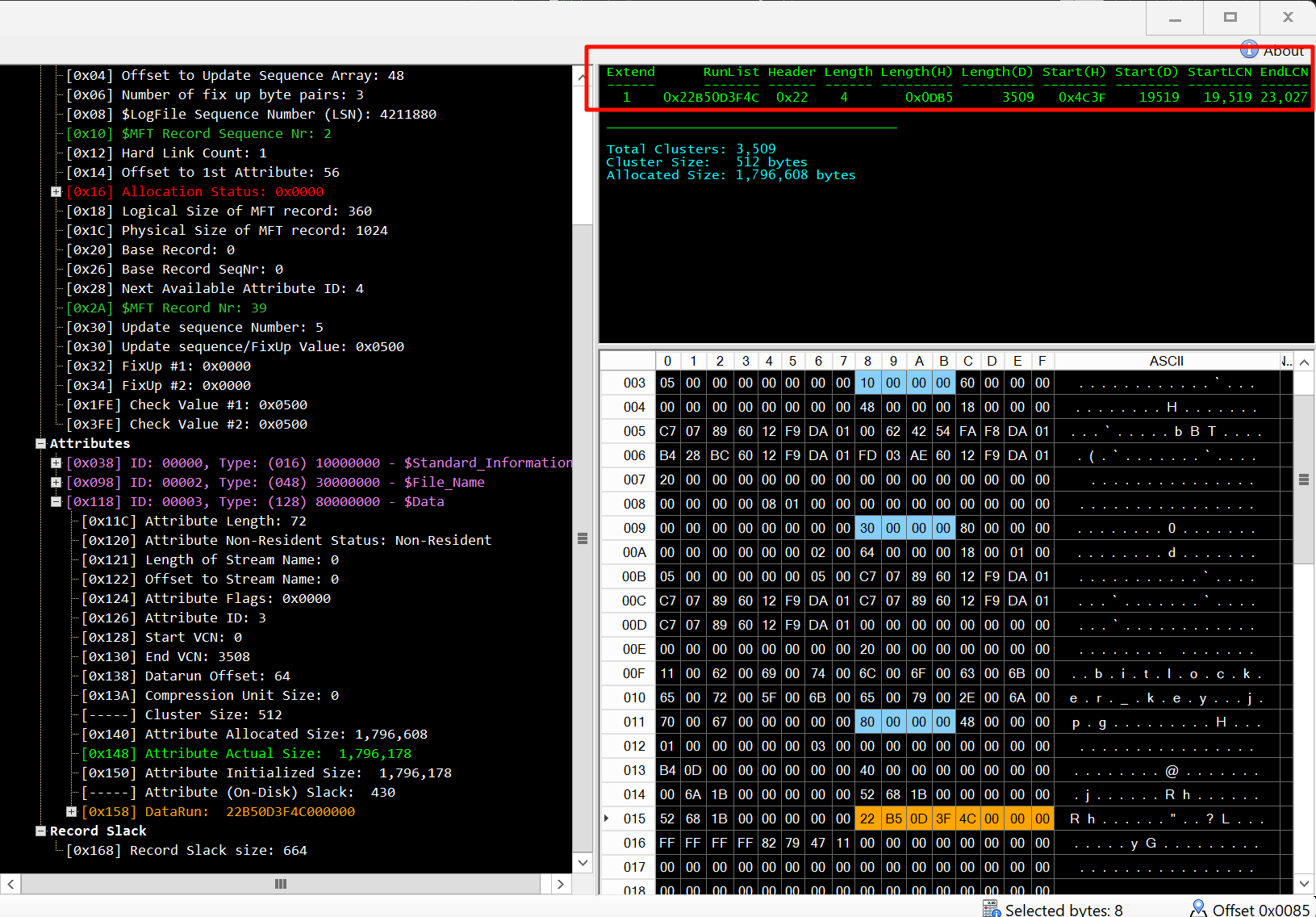

这里使用MFT brower软件,它可以直接识别磁盘镜像中NTFS的结构:

C

67.已删除文件的第一个 DataRun 的十六进制值(小端序)是多少?

A. 0x4C3F0DB522

B. 0x4C3F0D22B5

C. 0x224C3F0DB5

D. 0x3F4C0DB522

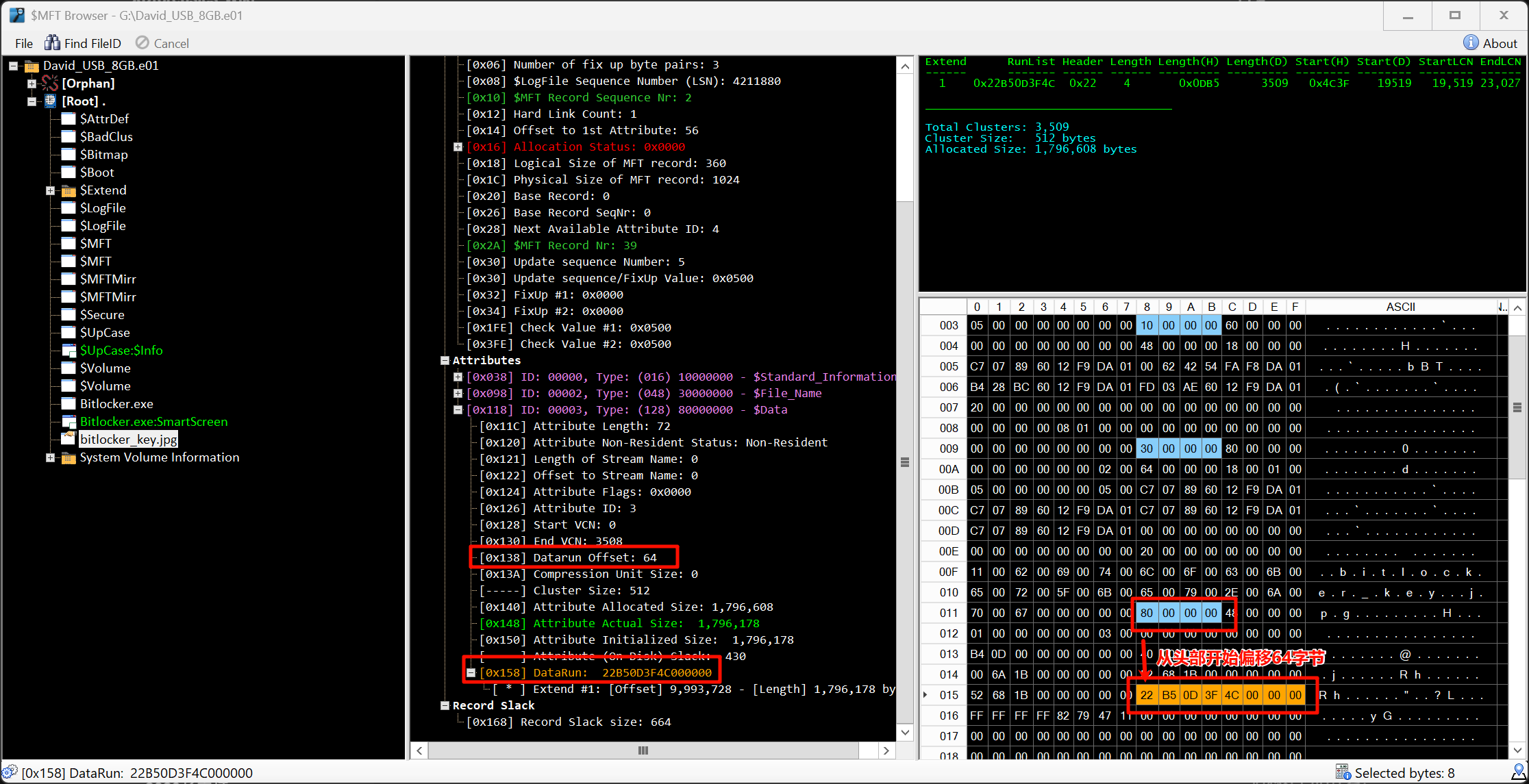

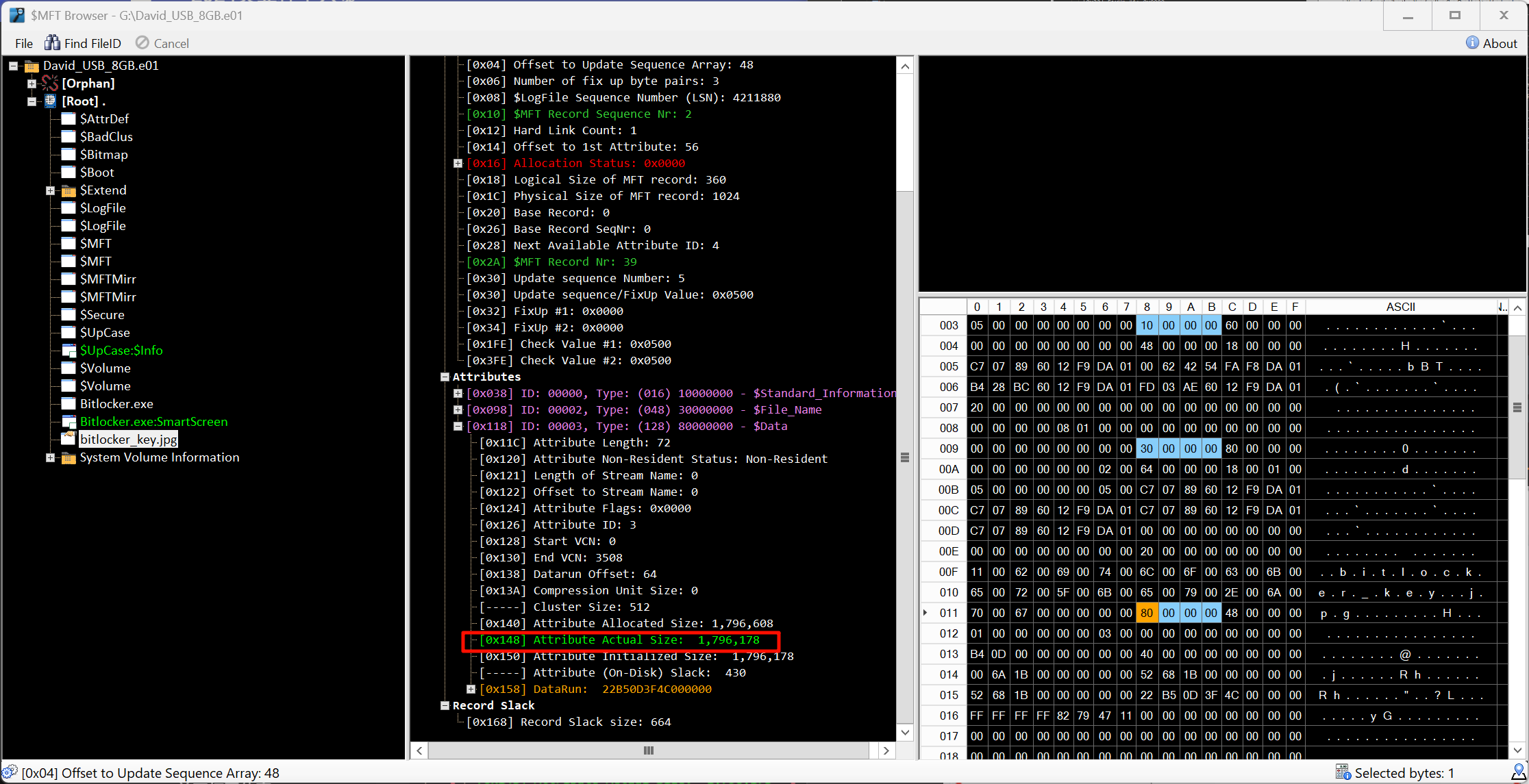

上题的偏移量是相对于Data Attribute(0x80)而言,也就是从标识符开头的位置偏移64个字节,MFTbrowser也会自动解析出来

存储使用小端序,也就是低位数据在低位地址,读的时候需要调整过来

A

68.已删除的文件的实际大小(字节)是多少?

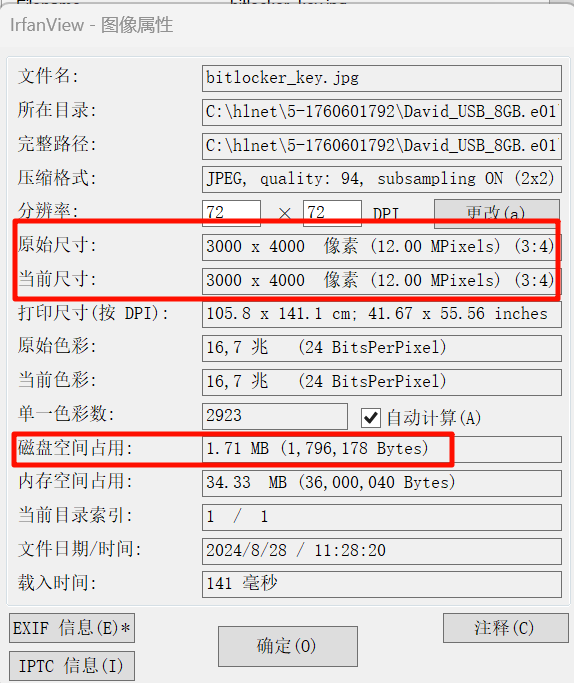

1796178

*MFT中也有记录

69.已删除文件的第一个 DataRun 的 Offset 是多少?

每个DataRun由三个部分组成:

| 部分 | 名称 | 含义 | 字节数 |

|---|---|---|---|

| 第 1 字节 | Header (头字节) | 指出下面两个字段的长度 | 固定 1 字节 |

| 第 2 部分 | Length 字段 | 表示该段连续簇的数量 | 由 header 的低 4 位决定 |

| 第 3 部分 | Offset 字段 | 表示该段起始簇号的相对偏移量 | 由 header 的高 4 位决定 |

头字节的高低 4 位含义如下:

| 位 | 含义 |

|---|---|

| 低 4 位(低半字节) | 表示 Length 字段的字节数 |

| 高 4 位(高半字节) | 表示 Offset 字段的字节数 |

我们来看题中datarun的结构:

22 B5 0D 3F 4C

- Header =

0x22→ Length 字节数 = 2,Offset 字节数 = 2 - Length(小端) =

B5 0D= 3509 簇 - Offset(小端、有符号) =

3F 4C= 19519(相对偏移)

在MFTbrowser中点击datarun,右上角的信息窗口会列举出详细信息:

19519

70.已删除的文件的第一个 DataRun 的 Length 是多少?

见上题

3509

71.已删除文件的图像文件像素值是多少?

A. 1000 x 2000

B. 2000 x 3000

C. 3000 x 4000

D. 4000 x 5000

同68题图

C

72.已删除图像文件是用哪个品牌和型号的手机拍摄?

A. SAMSUNG SM-A425

B. SAMSUNG SM-A4580

C. SAMSUNG SM-A4260

D. SAMSUNG SM-A5G

C

剧情 4

在U盘中, 你还发现了一个 exe 文件, 但它被锁定, 可能需要进行反编译以便进一步检查.

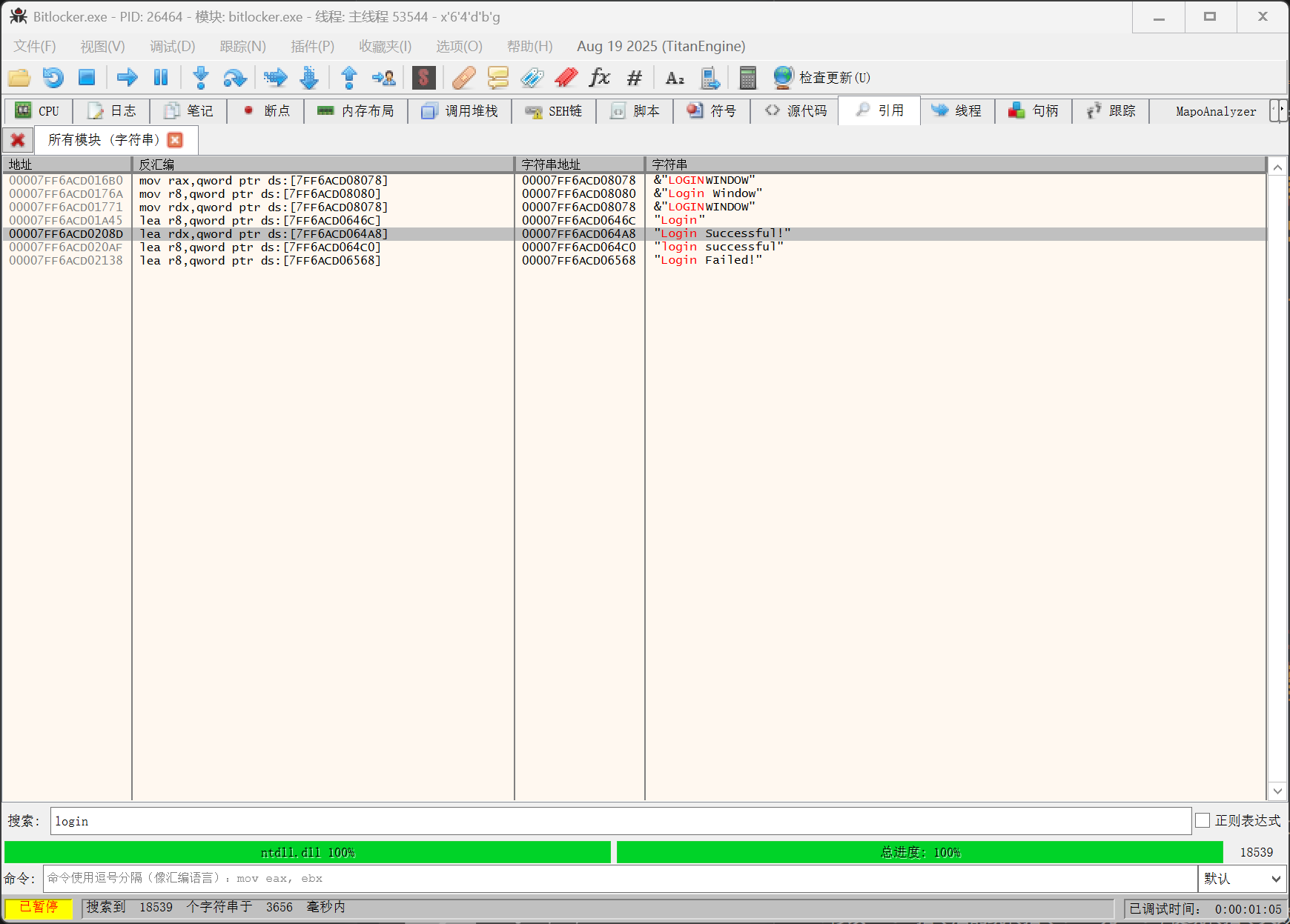

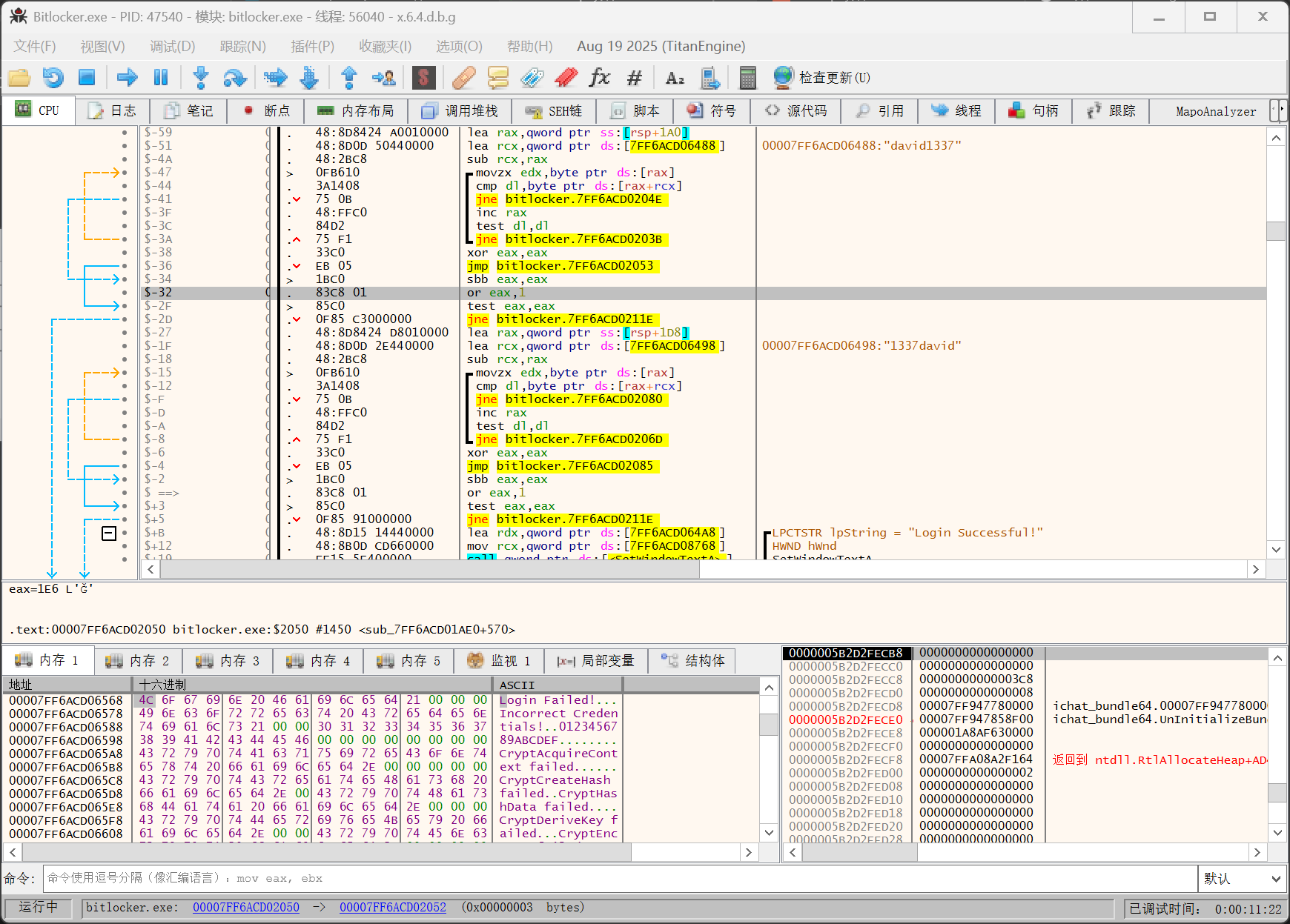

73.使用 x64dbg 的字符串搜索功能, 在"Bitlocker.exe"中查找哪个字符串最有可能与显示的登录状态有关?

A. Welcome

B. Invalid input

C. Login Successful!

D. Access Denied

C

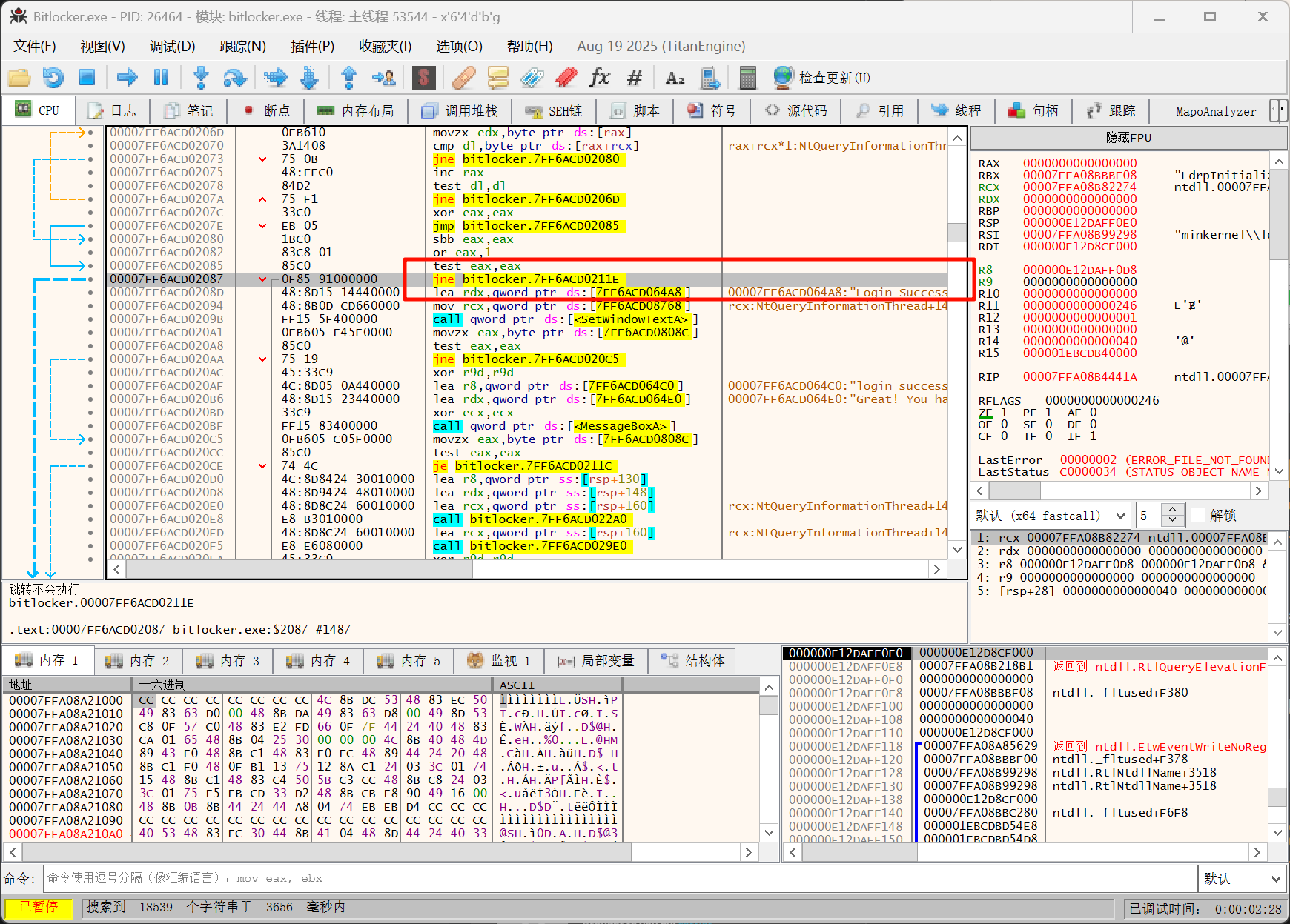

74.当找到控制登录成功的逻辑代码时, 如何修改汇编代码来绕过检查, 达到任意输入, 都成功登录的效果?

A. 修改 CMP 指令, 使其总是比较相等

B. 修改 CMP 指令后的跳转指令 JNE 为 nop, 使跳转指令失效

C. 修改 MOV 指令, 使其移动错误的数据

D. 修改 TEST 指令后的跳转指令 JNE 为 NOP, 使跳转指令失效

D

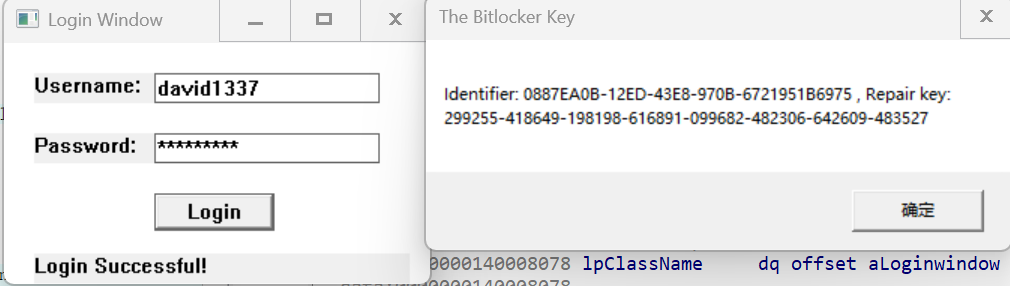

75.“Bitlocker.exe"的正确用户登录名称是?

找半天比较跳转函数,原来就在上面,没写在别的地方:

登录测试成功:

david1337

76.“Bitlocker.exe"的正确登录密码是?

同上题

1337david

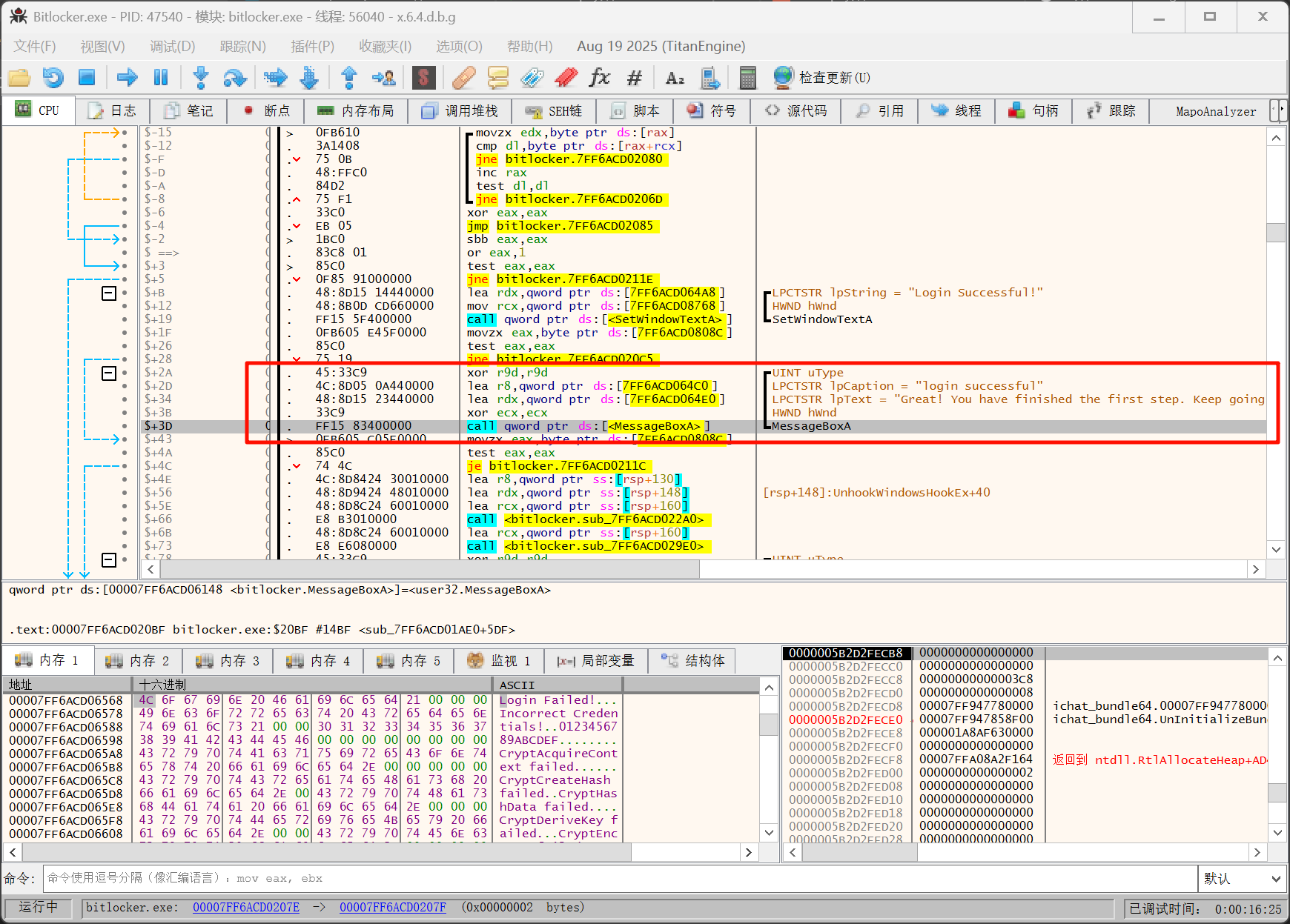

77.当"Bitlocker.exe"程序尝试显示登录结果(成功或失败)时, 使用了哪一种途径来决定显示的消息?

A. 通过检查每个寄存器的值来决定跳转到不同的汇编代码区段

B. 通过调用硬编码的内存地址来显示特定的消息框

C. 通过堆栈中的返回地址来确定要显示的消息

D. 通过逐位操作来修改显示消息的字符串内容

看下登陆成功这一段:

xor r9d,r9d | UINT uType

lea r8,qword ptr ds:[7FF6ACD064C0] | LPCTSTR lpCaption = "login successful"

lea rdx,qword ptr ds:[7FF6ACD064E0] | LPCTSTR lpText = "Great! You have finished the first step. Keep going to find the bitlocker key."

xor ecx,ecx | HWND hWnd

call qword ptr ds:[<MessageBoxA>] | MessageBoxA

lea只计算地址,也就是把存有登录信息字符串的地址加载到寄存器

B

78.决定能否解密 Bitlocker Key 的字节的内存偏移量(相对于基址)是什么?

A. 0xA0B2

B. 0x808C

C. 0xA0C8

D. 0xA0E0

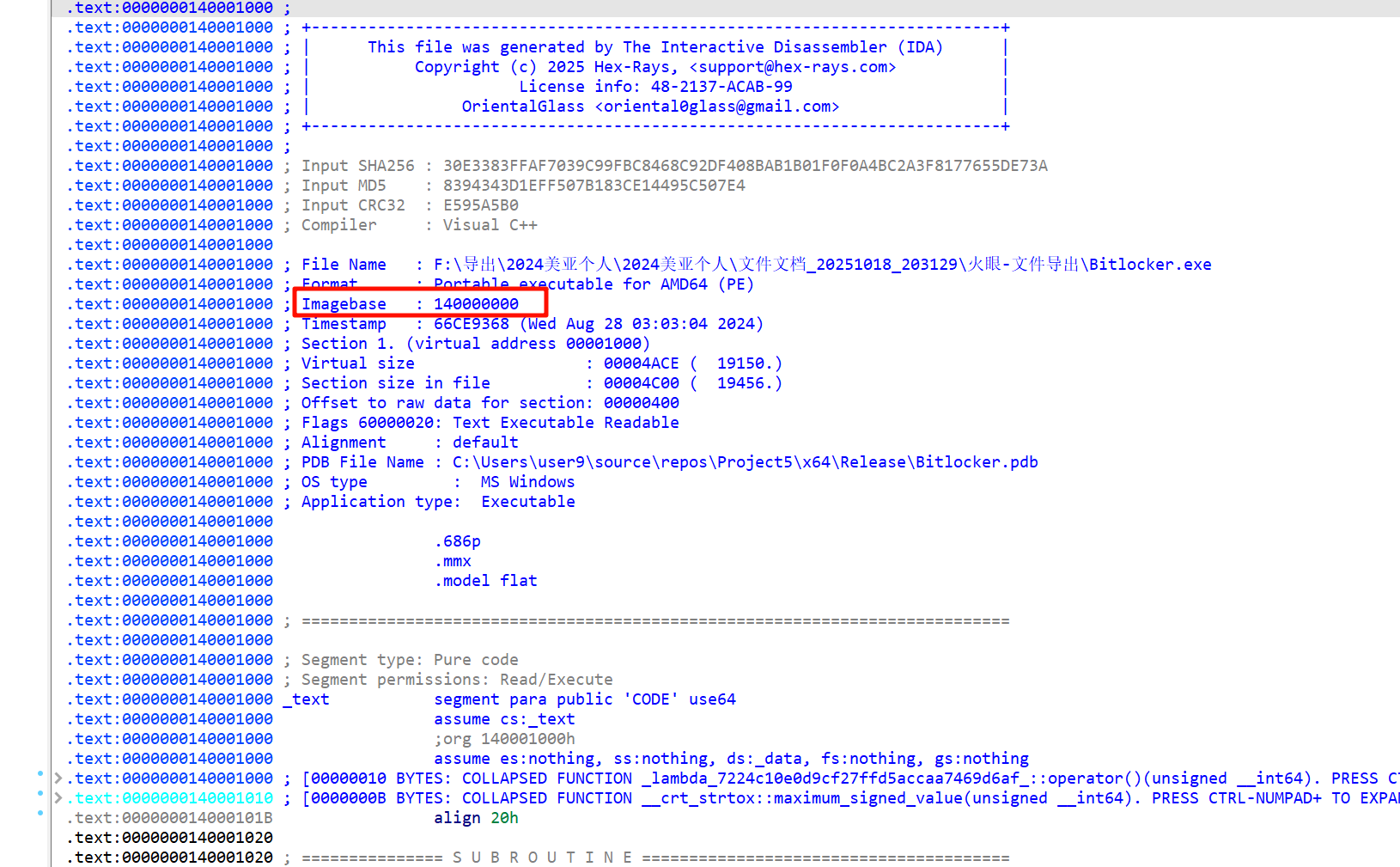

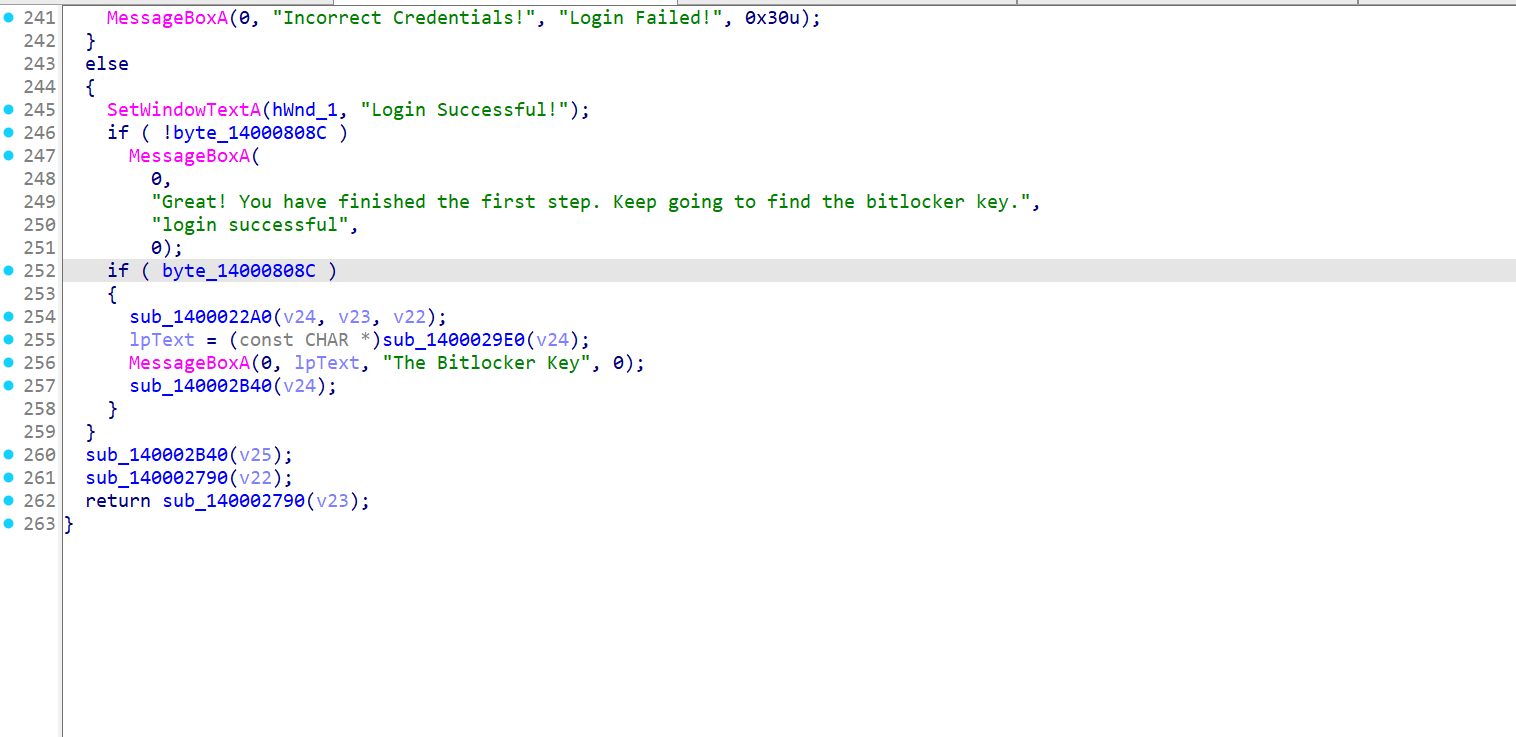

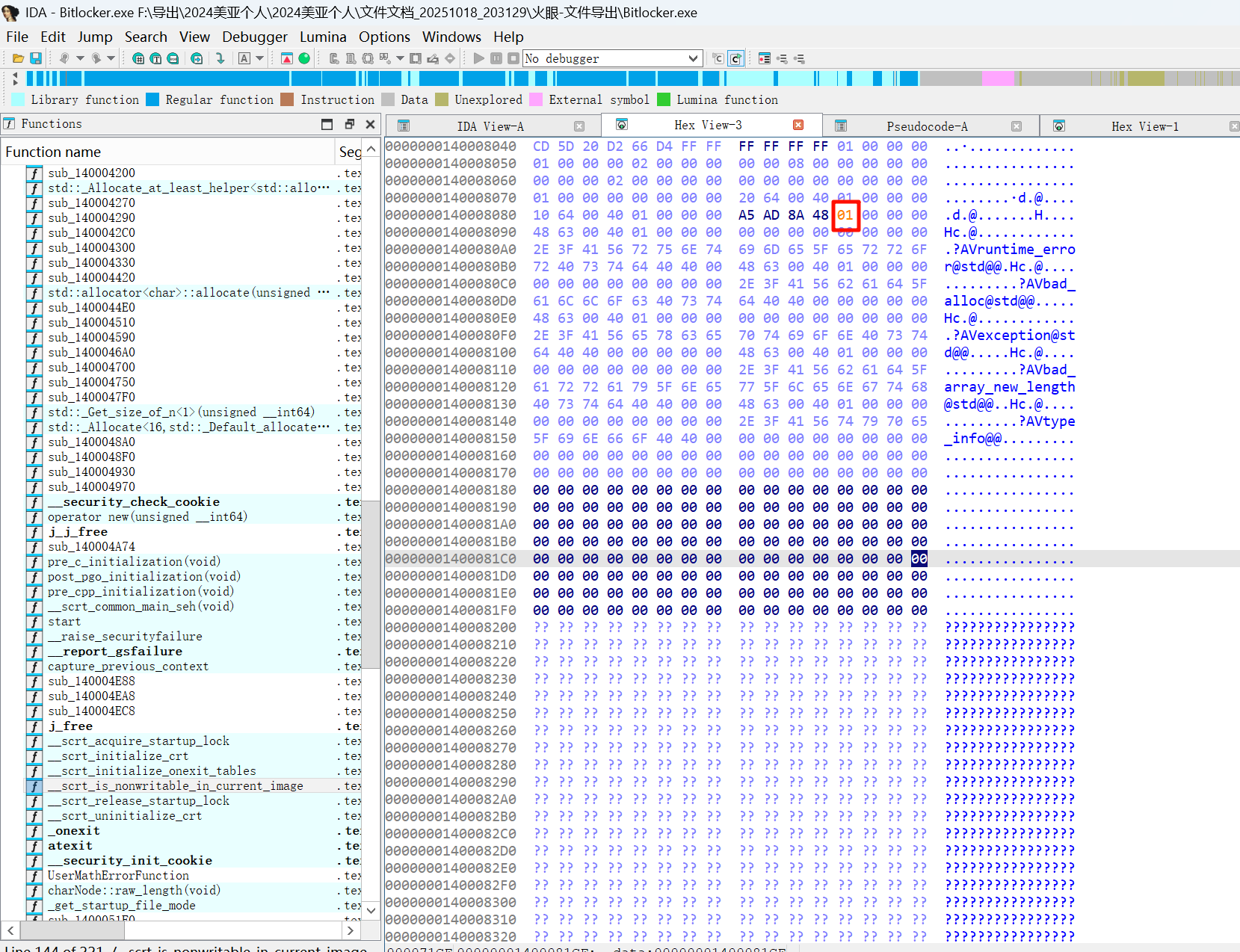

这题就不太看得懂了,使用ida看吧还是,反编译一下比较好

基址能在.text中看见,也就是PE文件头的内容,这个用PEview之类的应该也行:

字符串搜索bitlocker key,可以发现是有一个弹窗的,但是不知道如何触发,F5反汇编这段代码:

这就很清楚了,判断byte_14000808C的值,如果是0就弹出登入成功,1就弹出bitloker key

这个就是决定能否解密的关键,相对于基址140000000的偏移量是808C

B

79.决定能否解密 BitLocker Key 的内存偏移量后, 应该如何利用它来进行解密?

A. 将该偏移量处的值改为 1 (true), 以启用解密过程

B. 将该偏移量处的值改为 0 (false), 以重新初始化加密过程

C. 将该偏移量的内容保存到档中以作解密过程中的key

D. 清空该偏移量的内存并强制退出程序

上题分析过了

A

80. 解密后的 Bitlocker Key 是?

A. 299255-418649-198198-616891-099682-482306-642609-483527

B. 745823-918273-564738-290183-475920-182736-594827-162839

C. 539823-847291-094857-194756-382910-472918-482937-120984

D. 829384-192837-475910-298374-019283-847362-564738-293847

在hex视图改掉这个值:

保存修改为新文件,输入账户密码:

A

David 的笔记本电脑

到目前为止, 你已经获得了 BitLocker 密钥以解密 D 盘, 通过对 David 笔记本电脑 D 盘的分析, 并发现了一些重要信息.

你现在将继续调查未加密的 C 盘.

参考 David_Laptop_64GB.e01.

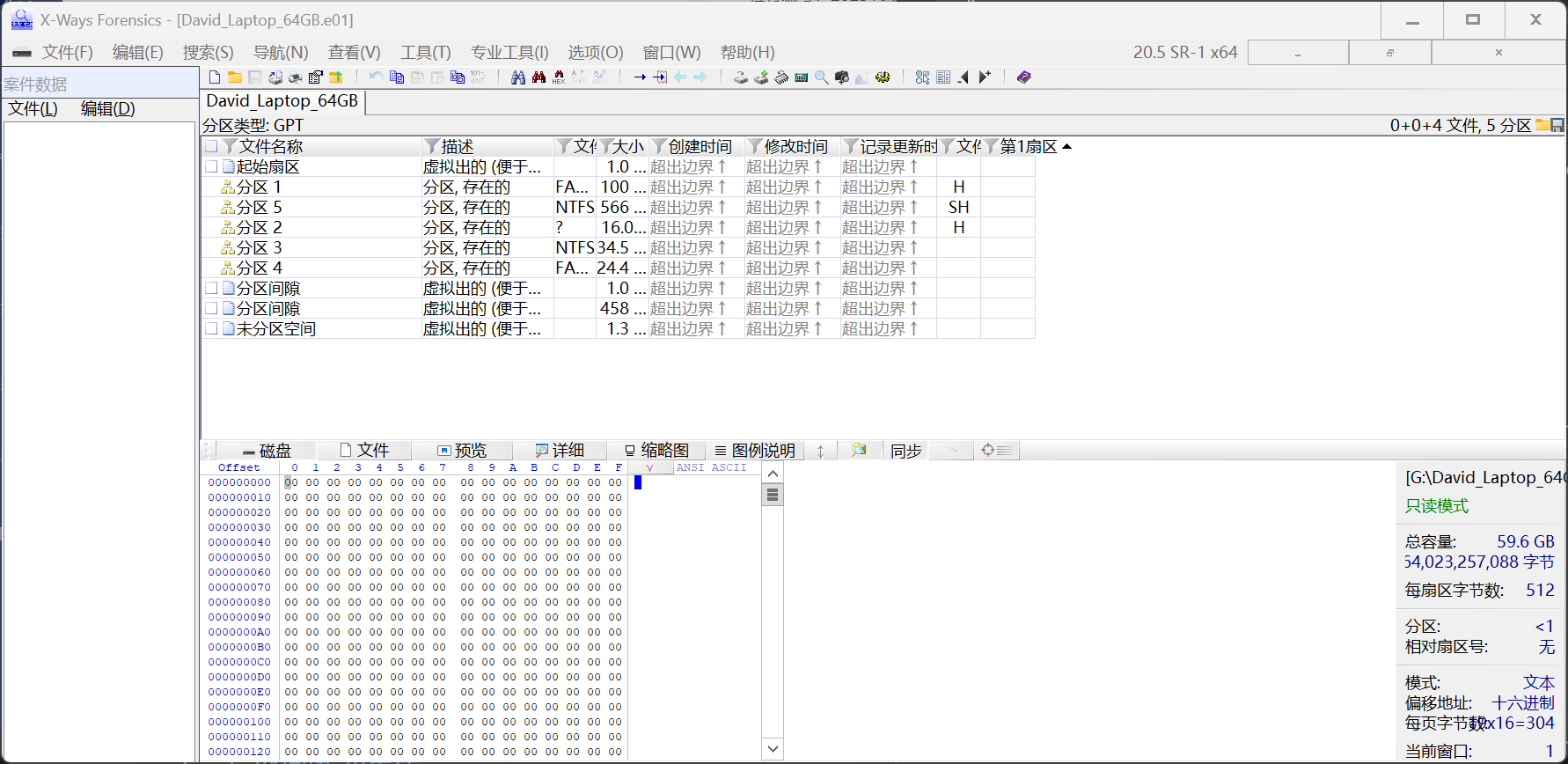

81.分区格式是?

A. MBR

B. GPT

C. RAW

B

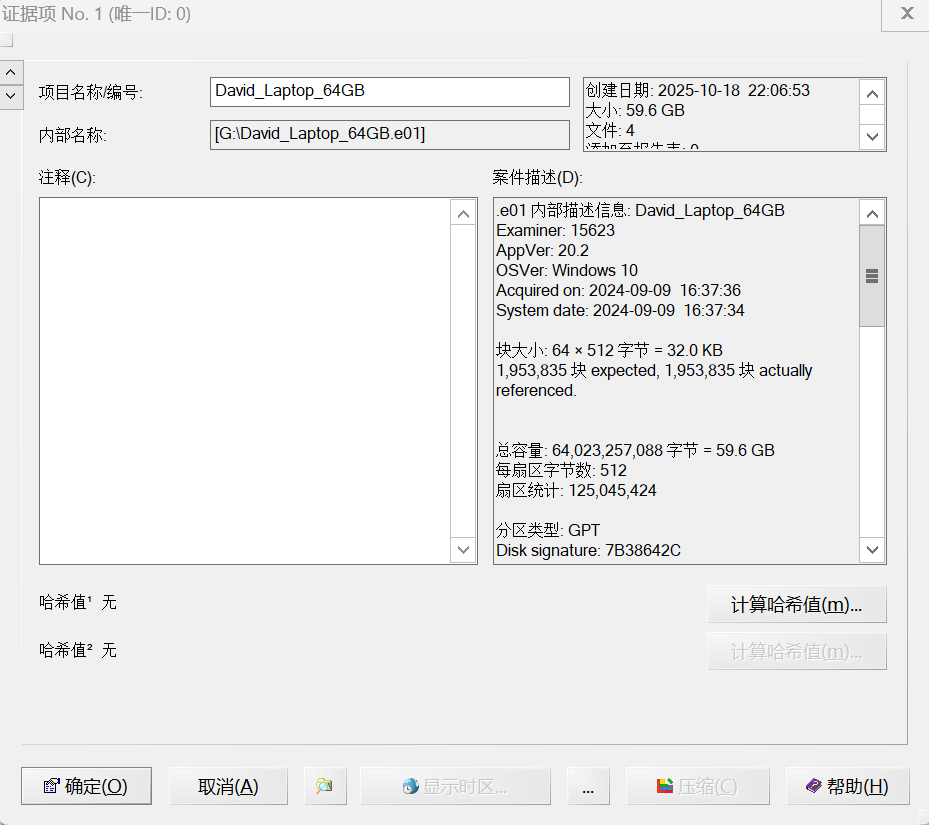

82.该 e01 成功提取的日期和时间是?

A. 2024-09-05 15:55:28

B. 2024-09-02 11:52:31

C. 2024-09-03 14:37:28

D. 2024-09-03 12:16:49

e01是记录了创建时间等信息的格式,拖入Xways左侧证据栏右键看属性,在这之前记得创建新案件:

不是这怎么没有一个选项是对的

?

83.最后登录的用户是谁?

David Tenth

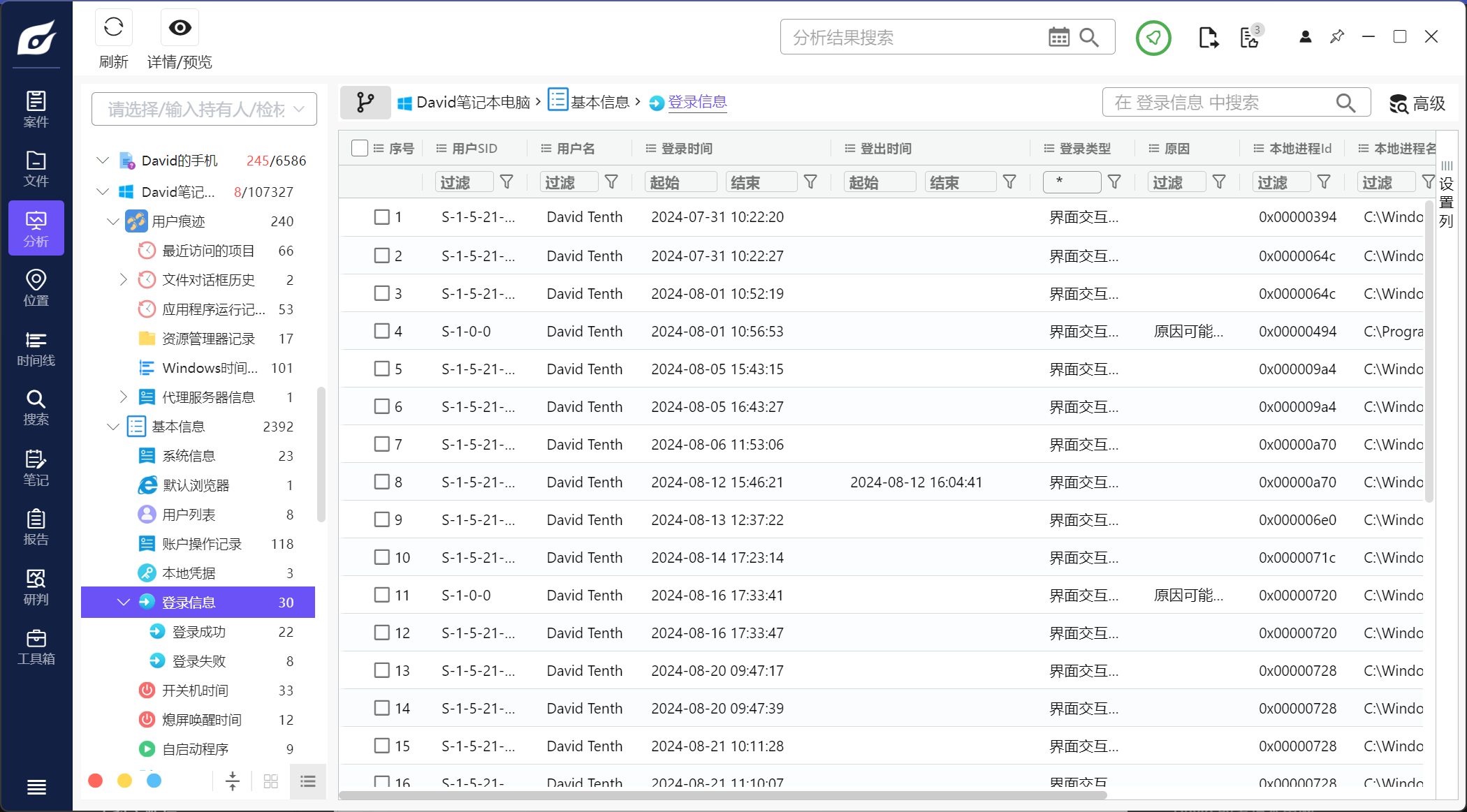

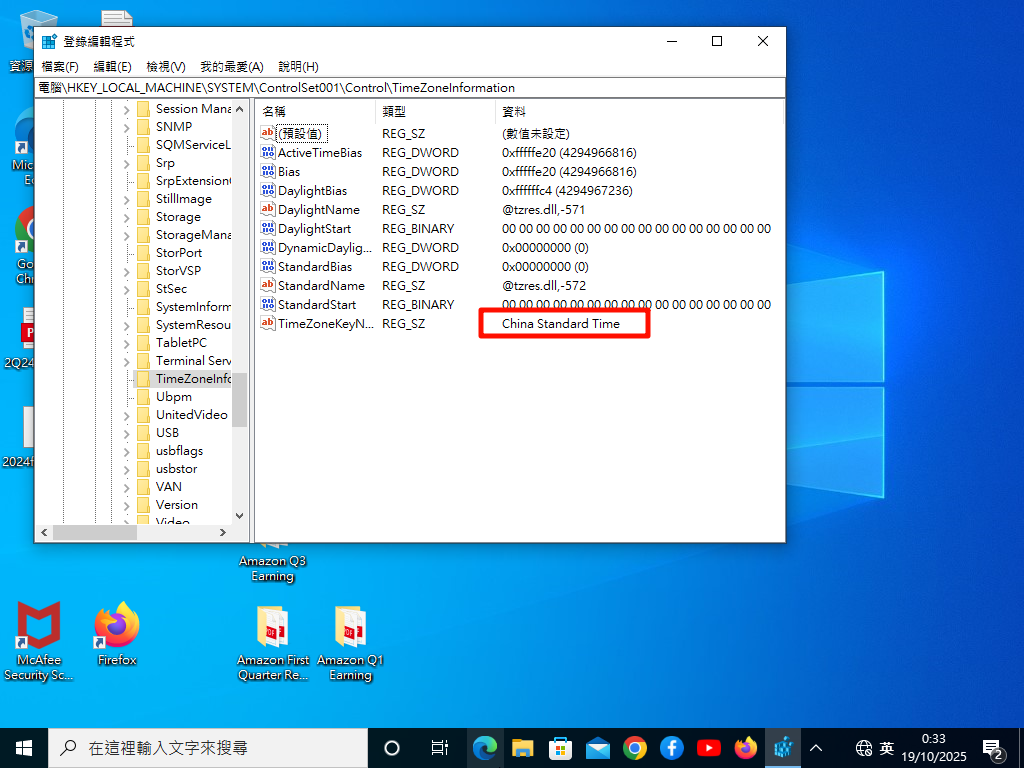

84.用户配置的时区是?

A. Australian Central Time

B. China Standard Time

C. New Zealand Standard Time

D. Nepal Time

B

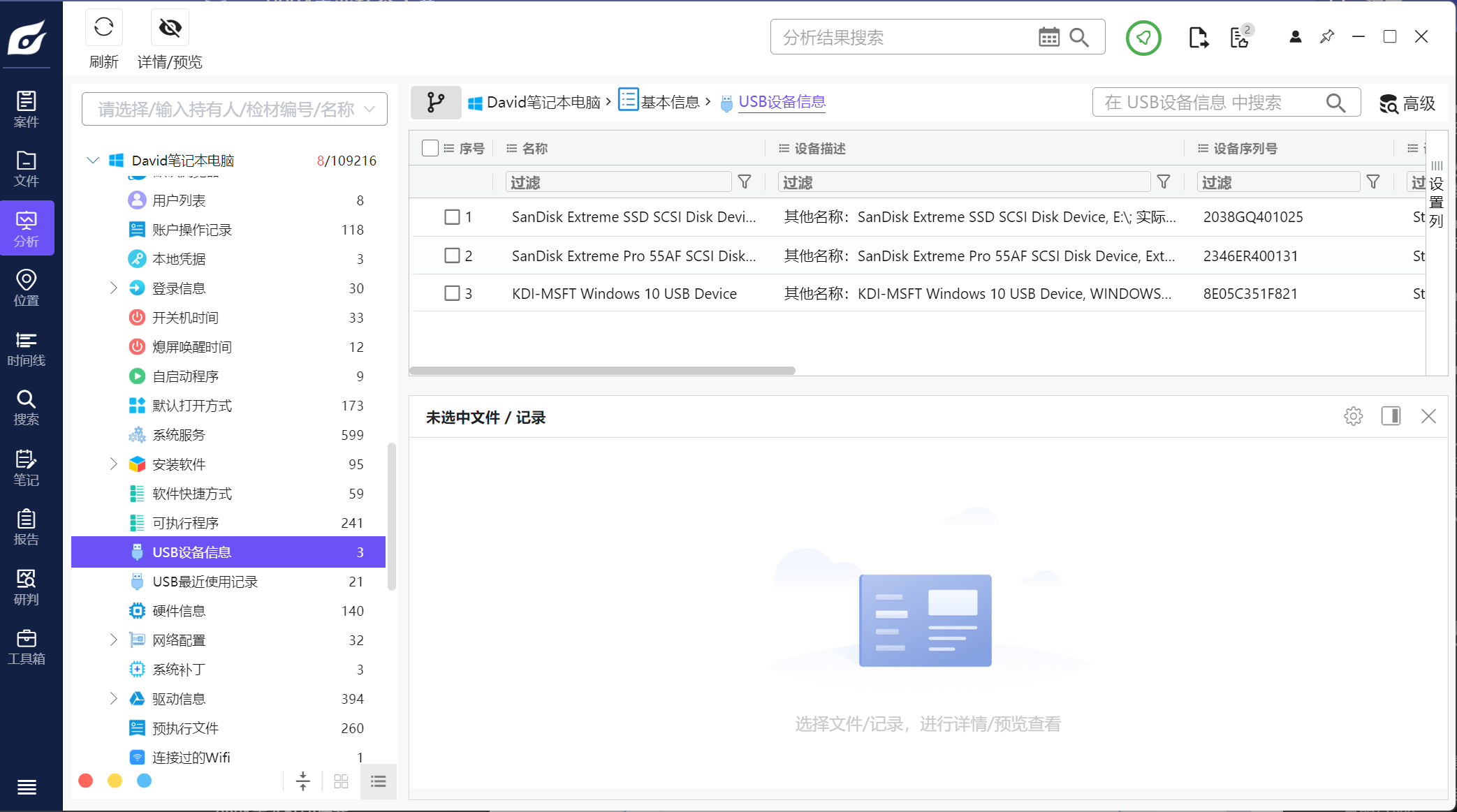

85.David 的笔记本电脑曾经连接了多少个设备?

A. 1

B. 2

C. 3

D. 4

可以看到有三种:

C

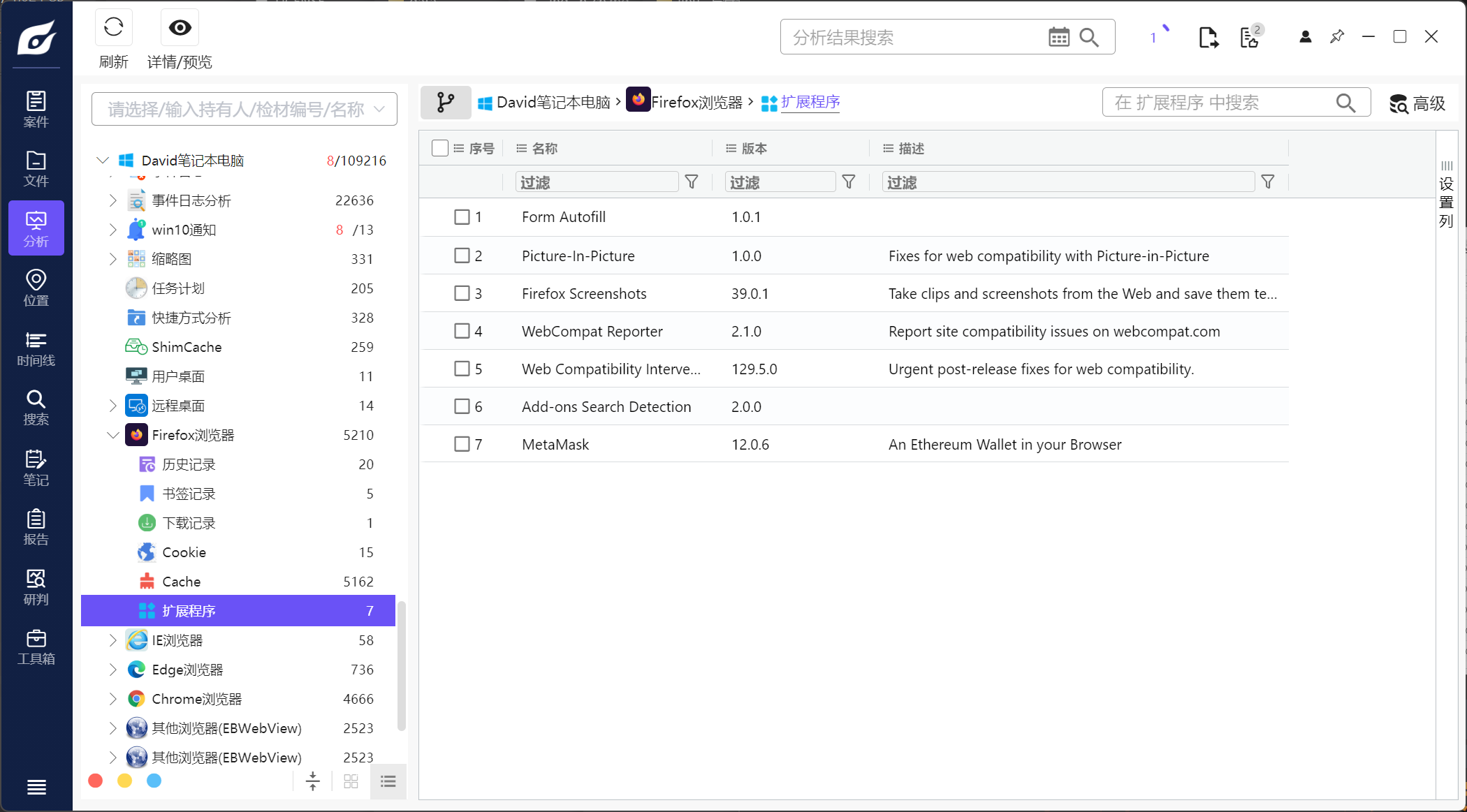

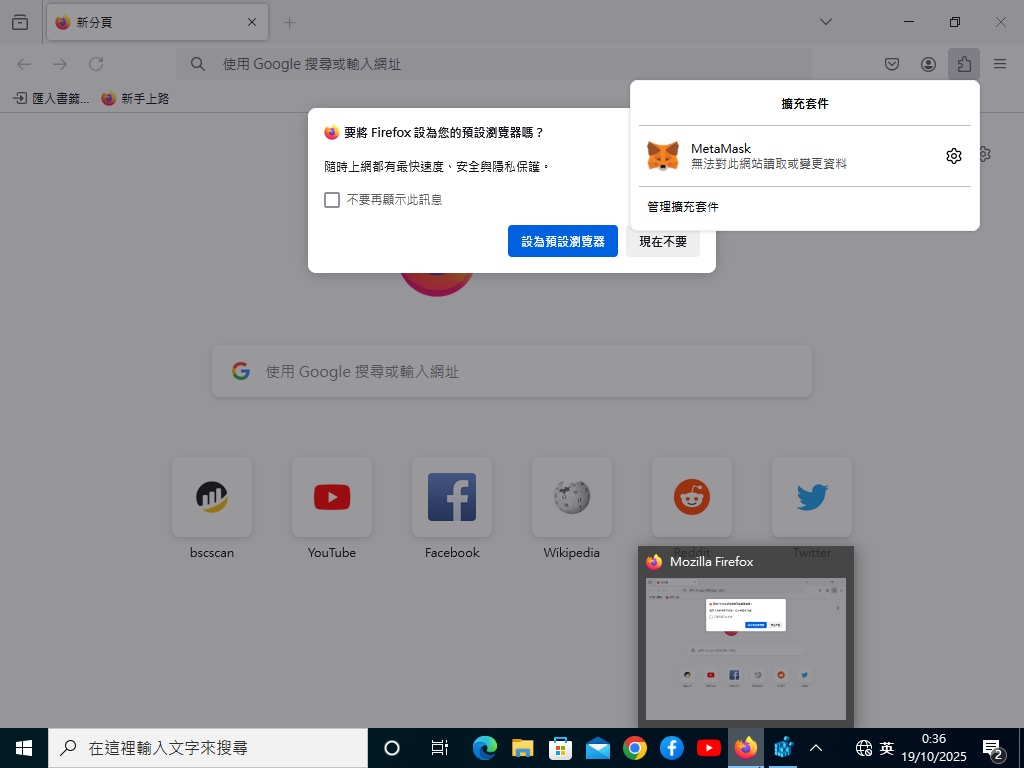

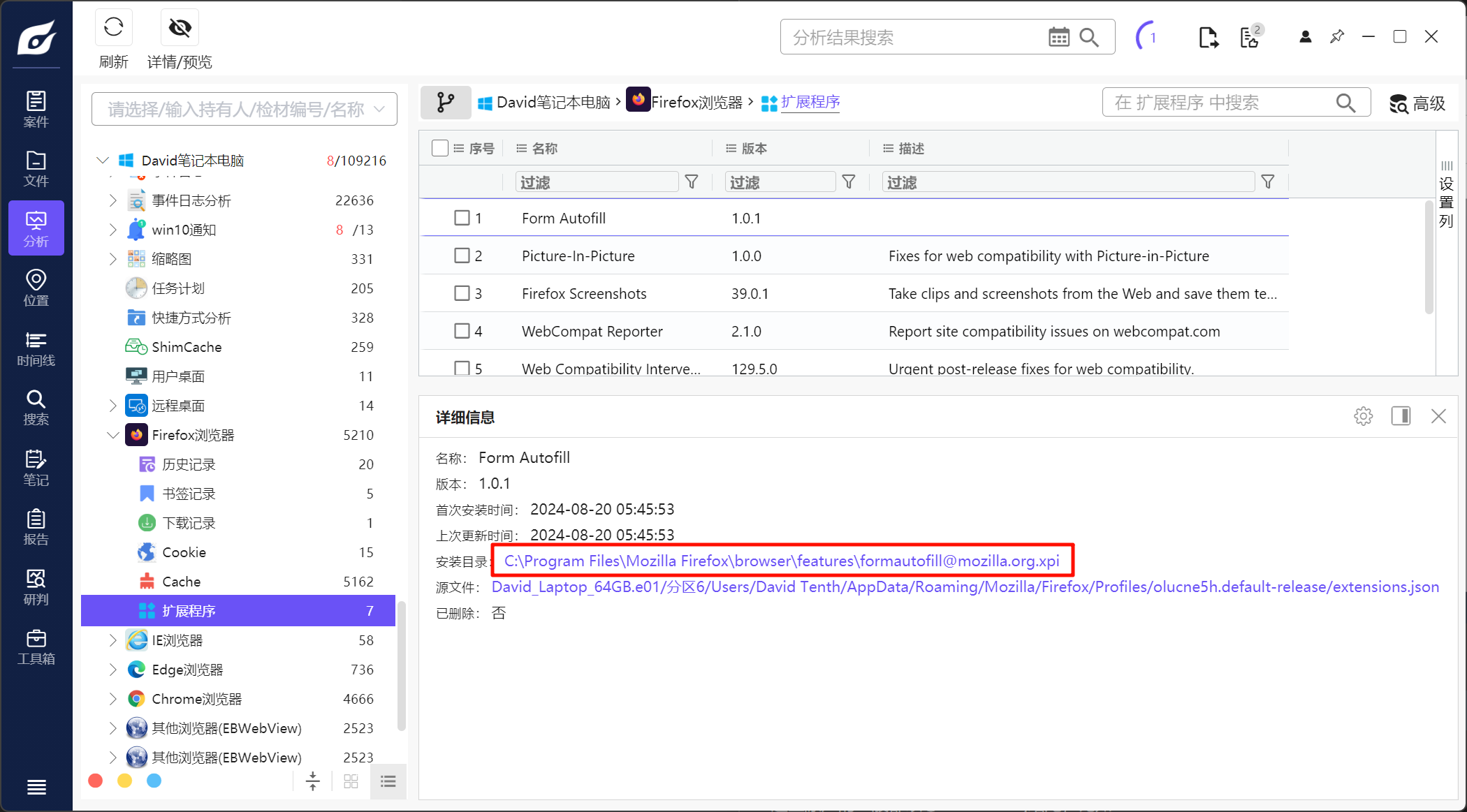

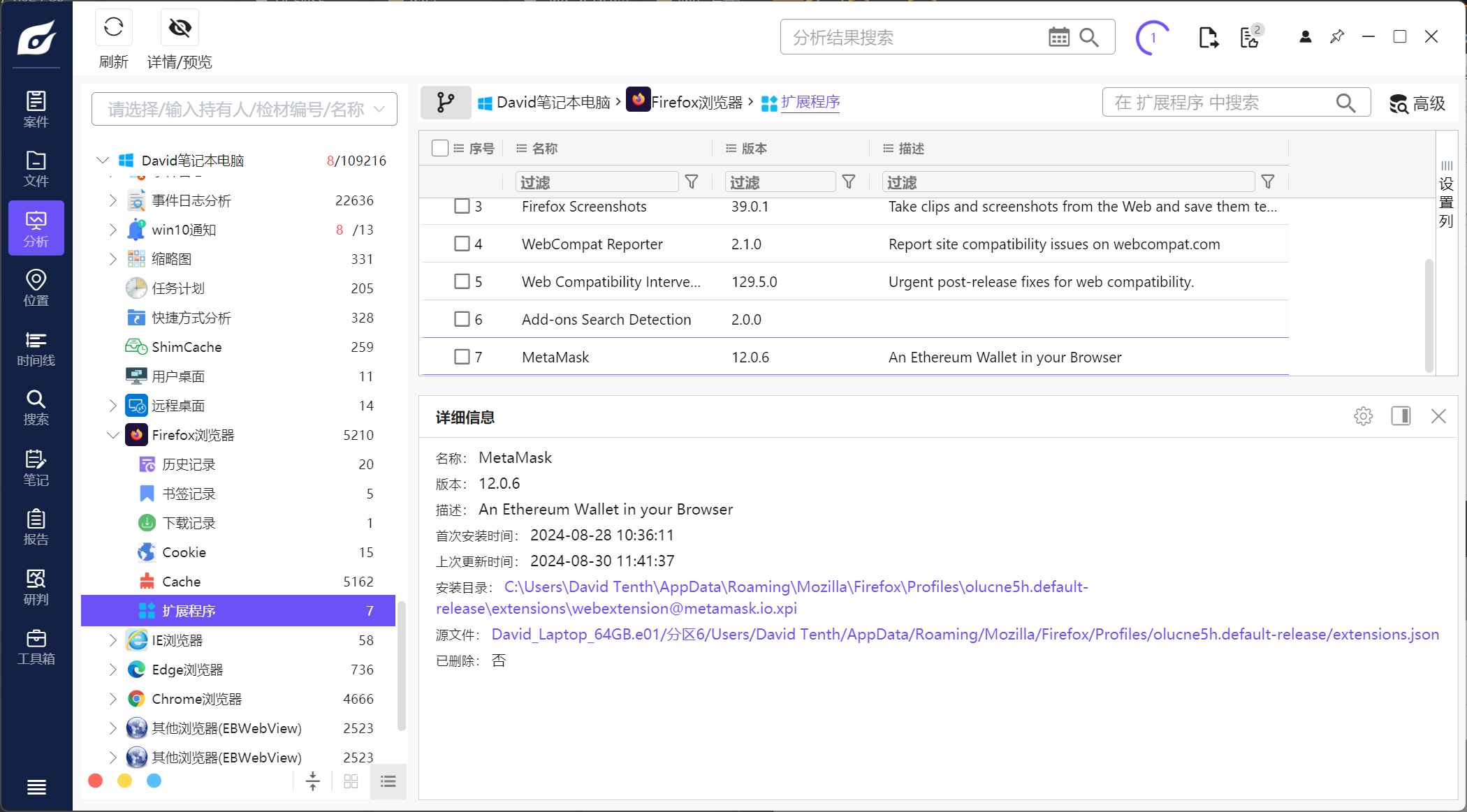

86.David 的笔记本电脑上的 Firefox 浏览器安装了哪些扩展工具?

装了这么多,但是仿真起来看又只有一个:

还是以仿真为准吧:

MetaMask

*实际上火狐自带一些原生的插件

这些原声的一般都以@mozilla.org结尾,比如:

而自己下载的就没有:

不过Add-ons Search Detection这个插件看不见安装目录,只有源文件,答案里面是没有的

MetaMask

*Add-ons Search Detection的确是原生插件

在GitHub的说明文件中明确指出:

This add-on will collect information about search engines. … etld_change: indicates a eTLD change … extension or server: whether the eTLD change has been done by an extension (add-on) or server.

说明它用于监控浏览器中搜索引擎或被扩展改变搜索引擎的情况

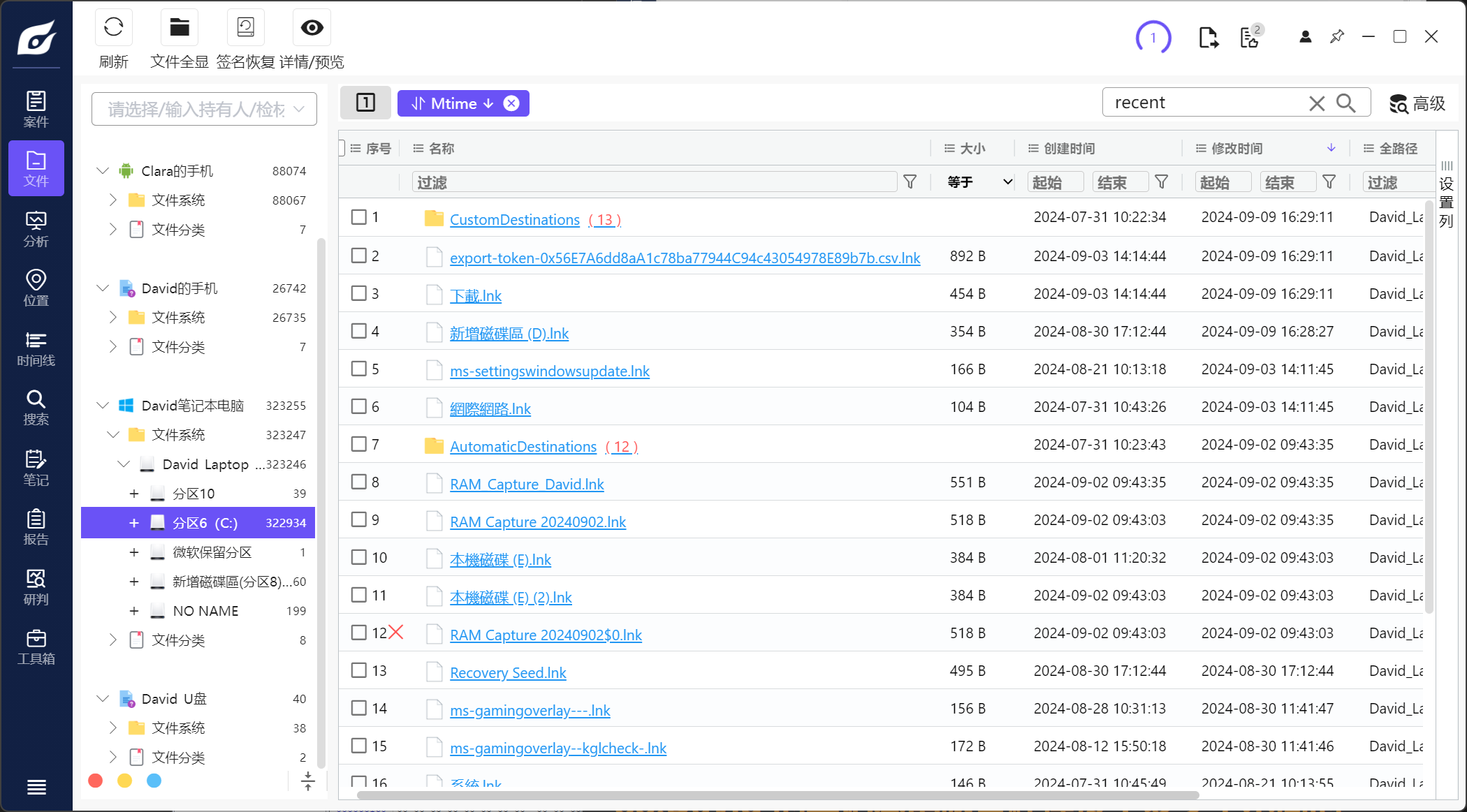

87.根据用户配置文件中的 .lnk 文件, 最后访问的文件名称是?

A. 下載

B. export-token

C. RAM_Capture_DaviD

D. 本機磁碟(E) (2)

在recent目录下查看最近打开的文件,他们是.lnk结尾的:

David_Laptop_64GB.e01/分区6/Users/David Tenth/AppData/Roaming/Microsoft/Windows/Recent

B

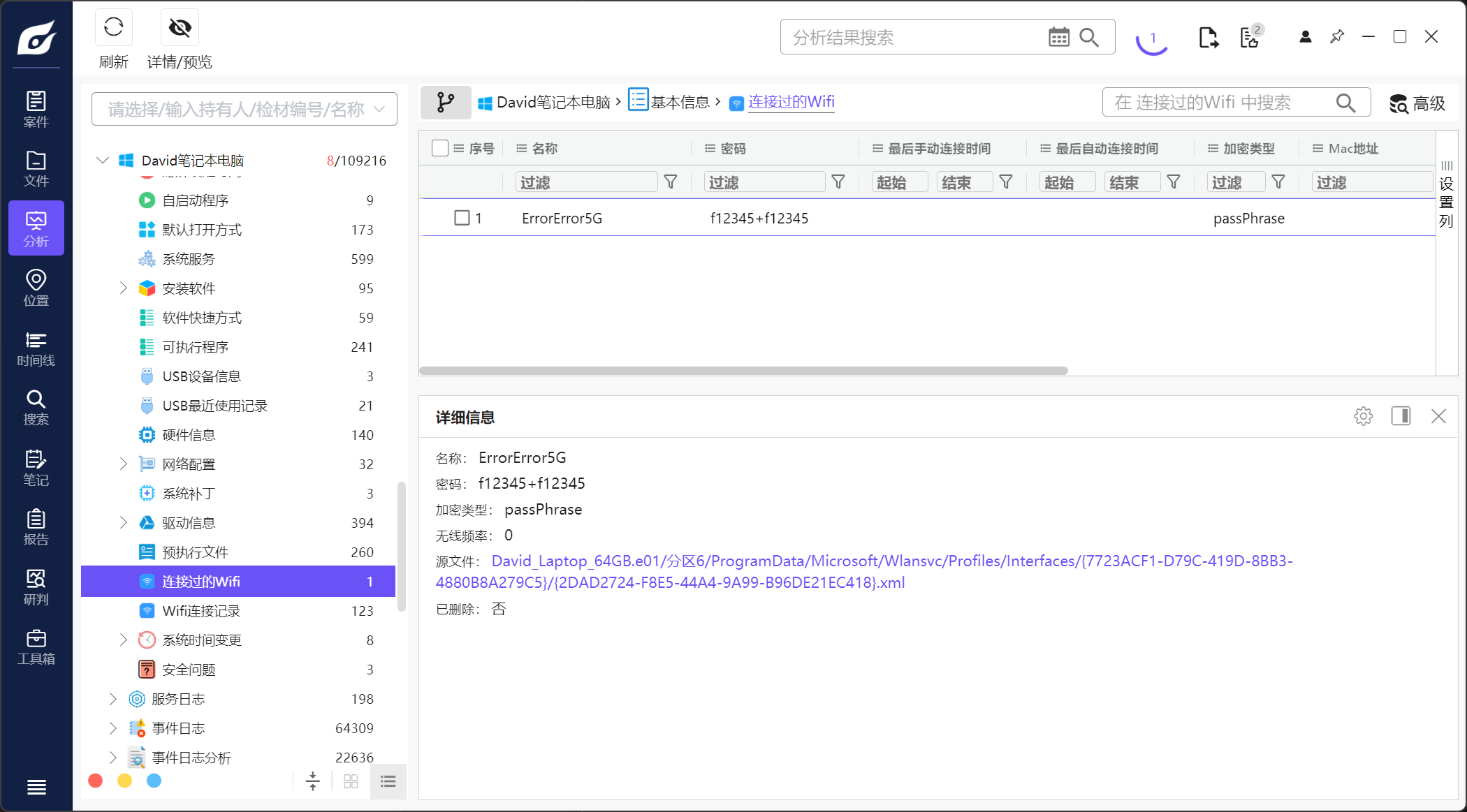

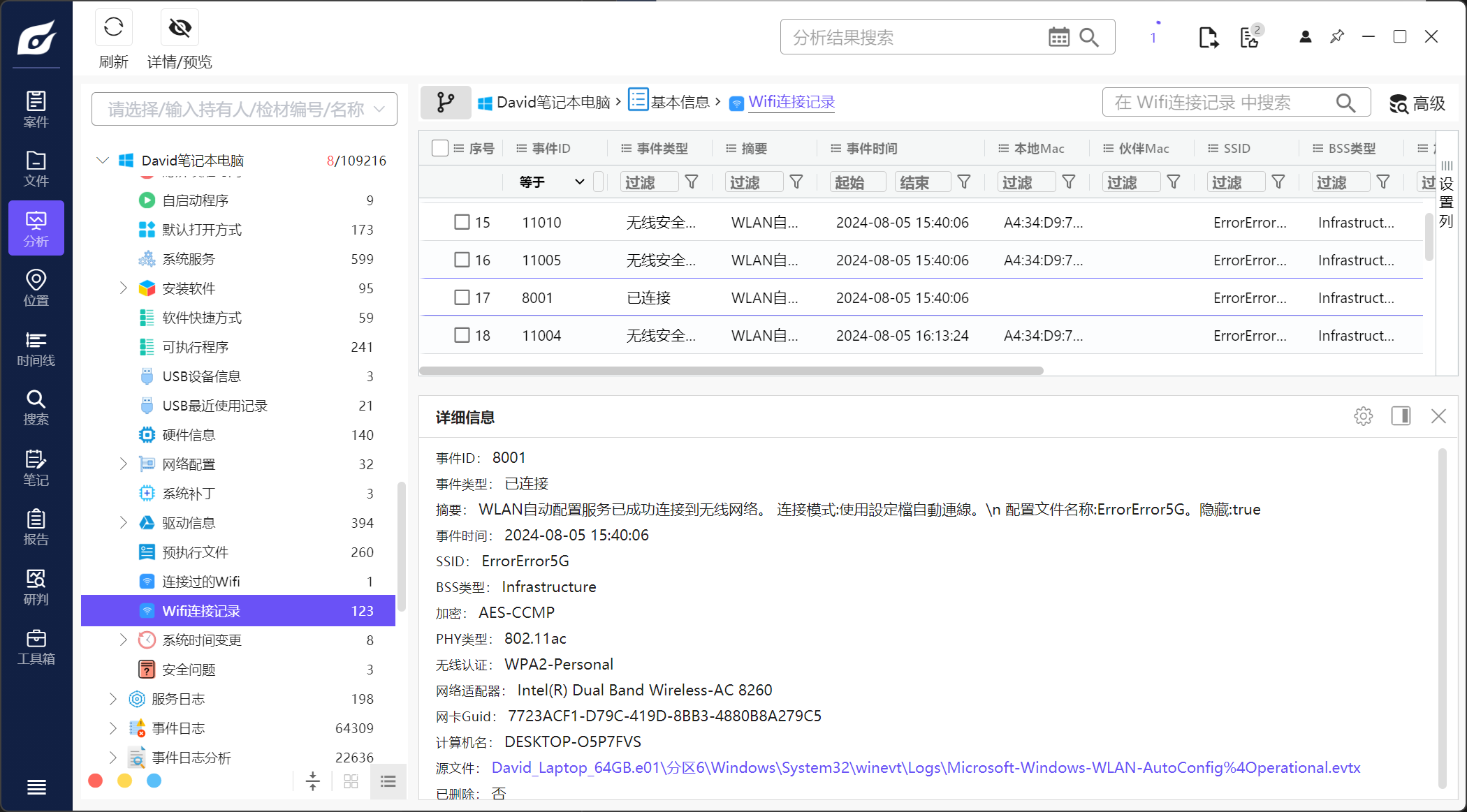

88.David 的笔记本电脑曾經连接了多少个不同的 WiFi?

A. 1

B. 2

C. 3

D. 4

连接过的wifi只有一个:

在wifi连接记录里面能看到的都是同一个wifi,网络适配器、网卡guid等都是一样的:

A

89.承上题, 该WiFi网络的名称(SSID)是?

ErrorError5G

奇怪的是连接记录里面有部分是用密码作为SSID的

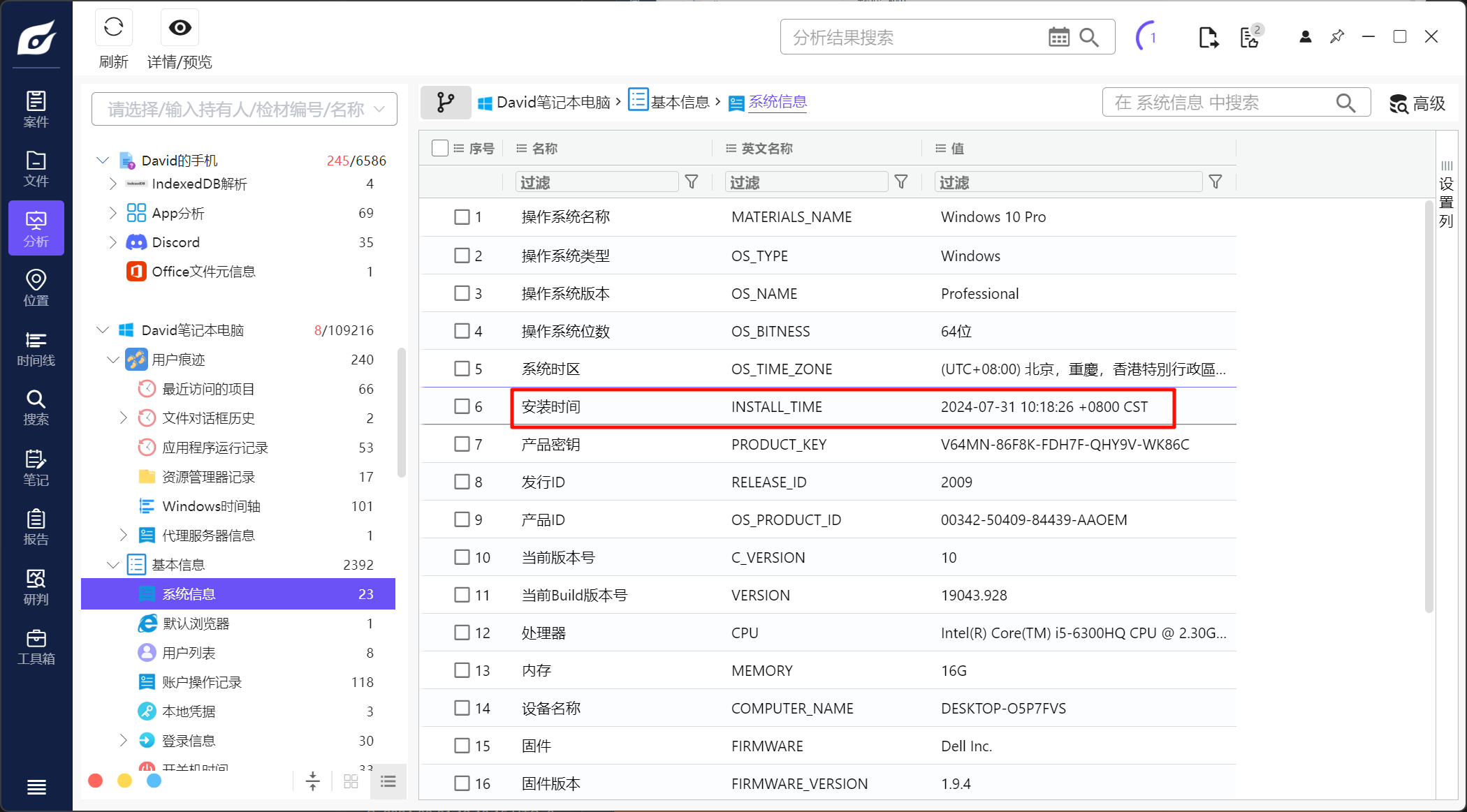

90.该电脑的 Windows 操作系统的安装日期是什么?

A. 2024-07-31 09:55:37 UTC+8

B. 2024-08-01 13:10:15 UTC+8

C. 2024-07-31 10:18:26 UTC+8

D. 2024-08-01 14:43:55 UTC+8

C

案件综合分析

通过对 David 笔记本电脑的电子数据取证和痕迹分析, 你了解到 David 是一名加密货币专家.

假设加密货币 International Digital Forensics Coin (IDFC) 面值是 1 IDFC = 1 HKD.

IDFC Token Address: 0x56E7A6dd8aA1c78ba77944C94c43054978E89b7b

区块链: Binance Smart Chain

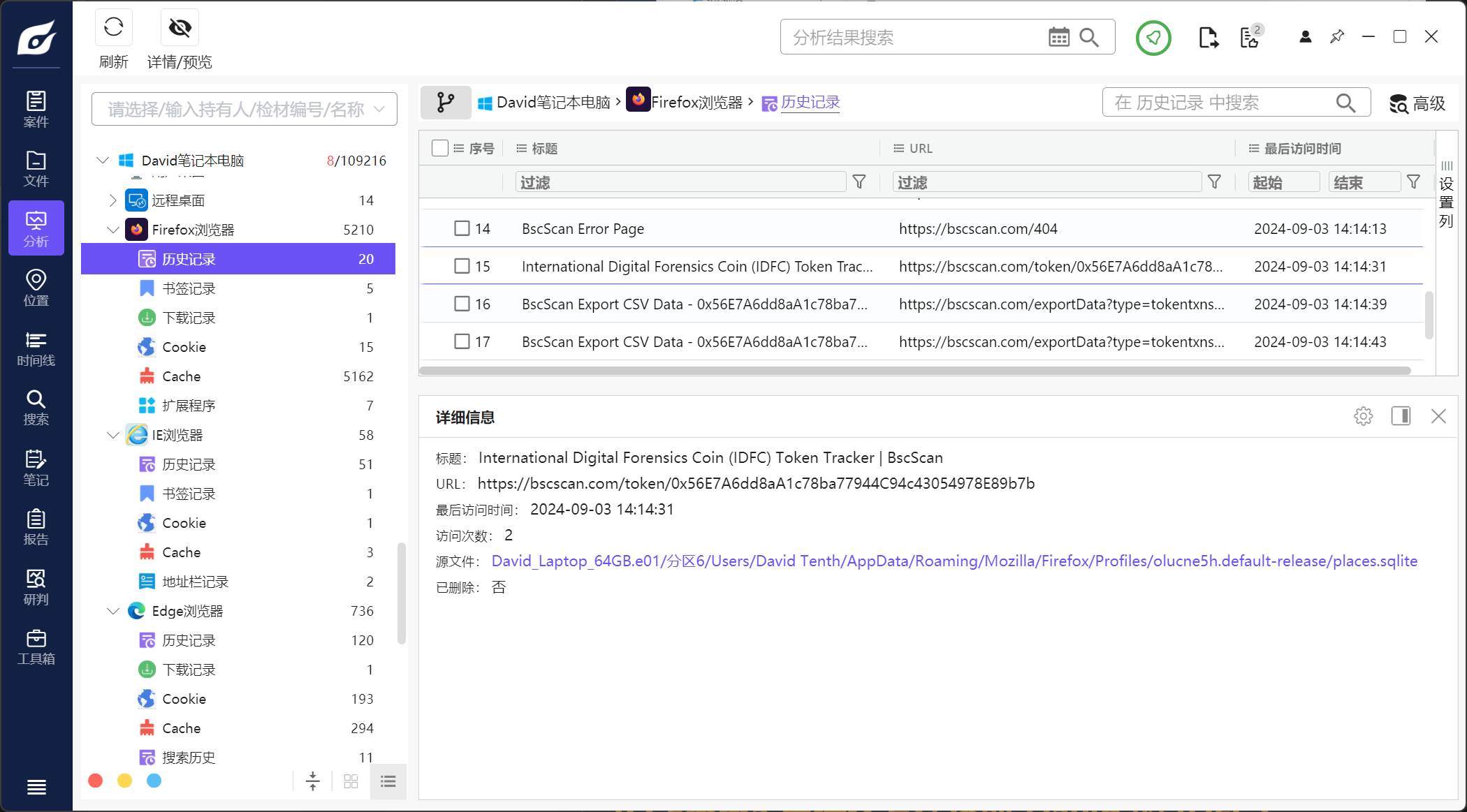

91.下列那个网站能够找到区块链 Binance Smart Chain 的交易记录?

A. binance.com

B. bscscan.com

C. etherscan.io

D. blockchain.com

B

92.Emma 用什么方法盜取 David 的 IDFC?

A. Emma 经 Clara 盗取了 David 虚拟货币钱包的私匙

B. Emma 经 Clara 盗取了 David 虚拟货币钱包的公匙

C. Emma 经 Clara 盗取了 David 虚拟货币钱包的回复匙

D. Emma 盗取了 David 电话

C

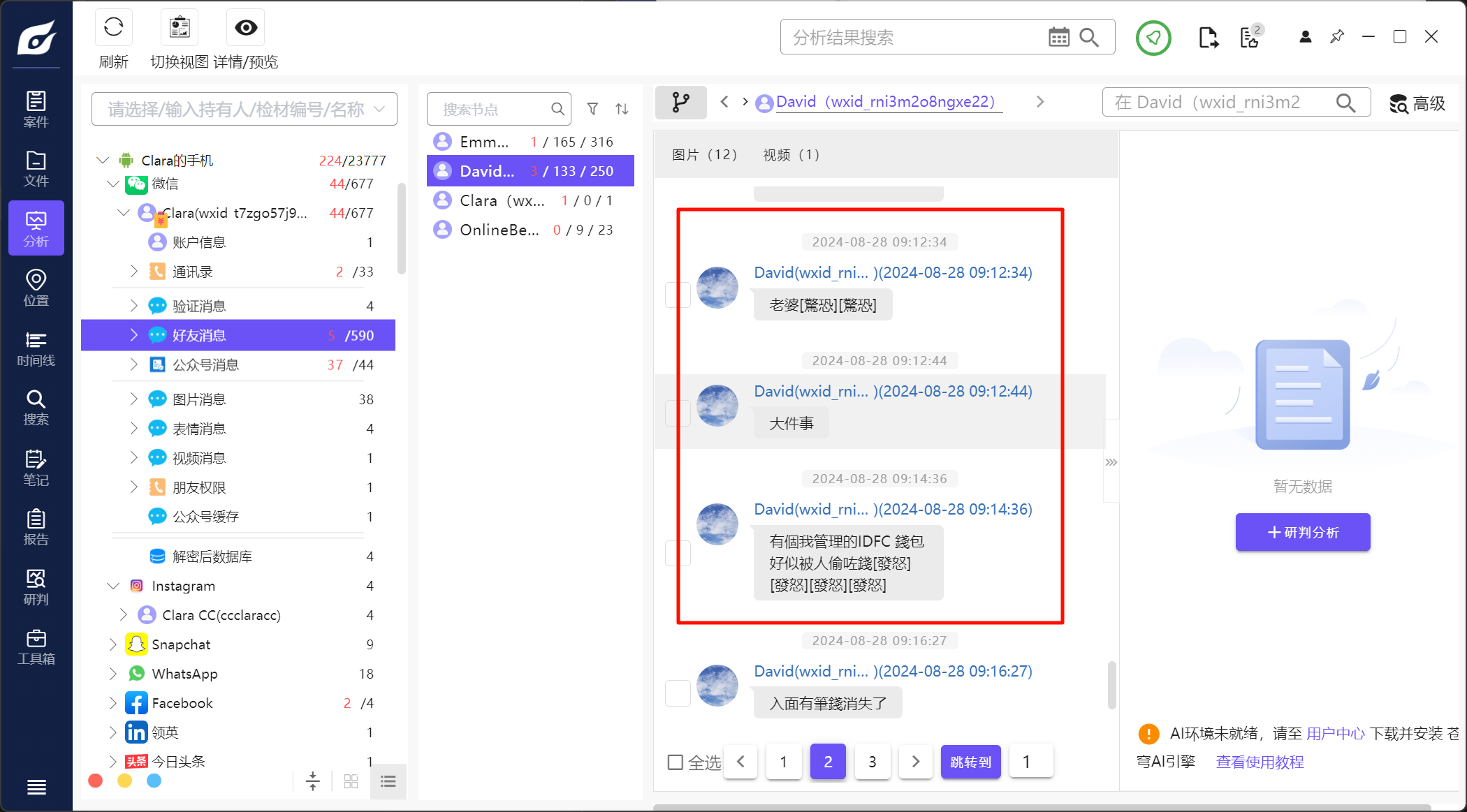

93.David 在什么日期时间发现 IDFC 被盗?

A. 2024-8-22 18:06

B. 2024-8-28 09:14

C. 2024-8-28 09:57

D. 2024-8-29 15:52

看Clara的聊天记录:

B

94.Emma 为什么盗取 David 的 IDFC?

A. Emma为了买名贵手表

B. Emma为了赌钱

C. Emma为了炒卖虚拟货币

D. Emma为了还财务公司的欠债

D

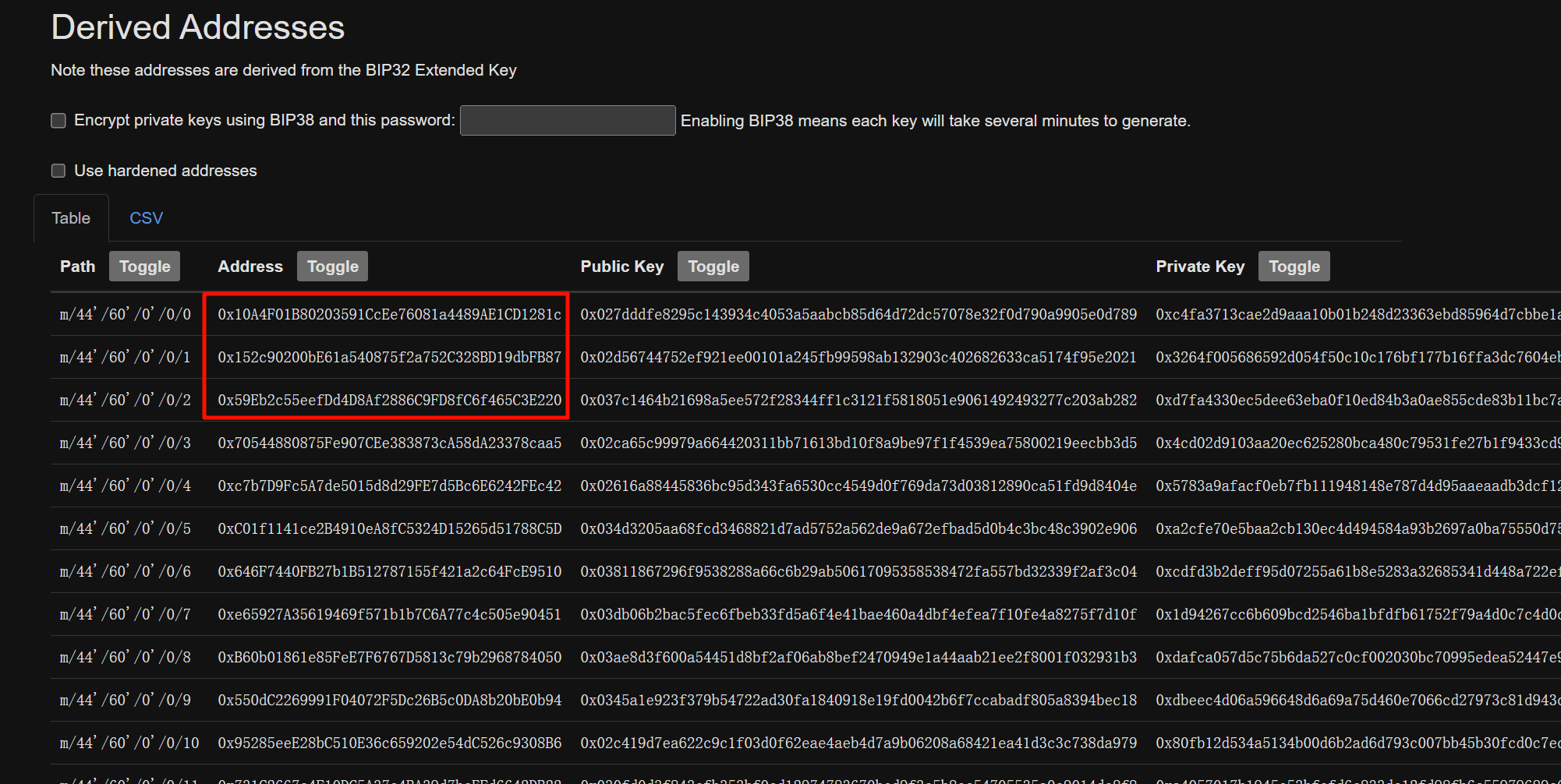

95.分析 IDFC 的交易记录, Emma 盜取了 David 虚拟货币钱包内哪个地址的 IDFC?

A. 0x10a4f01b80203591ccee76081a4489ae1cd1281c

B. 0x152c90200be61a540875f2a752c328bd19dbfb87

C. 0x59eb2c55eefdd4d8af2886c9fd8fc6f465c3e220

D. 0x70544880875fe907cee383873ca58da23378caa5

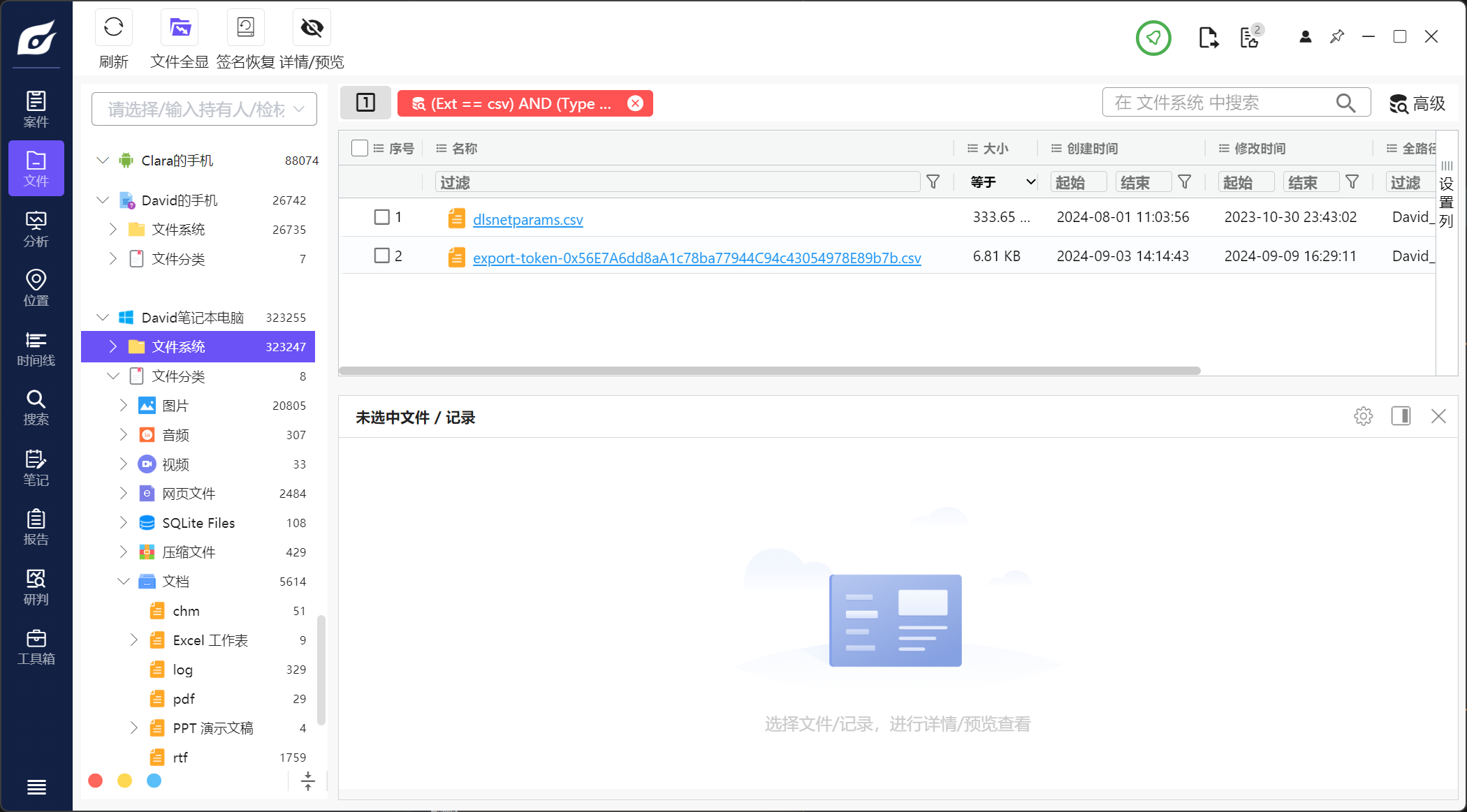

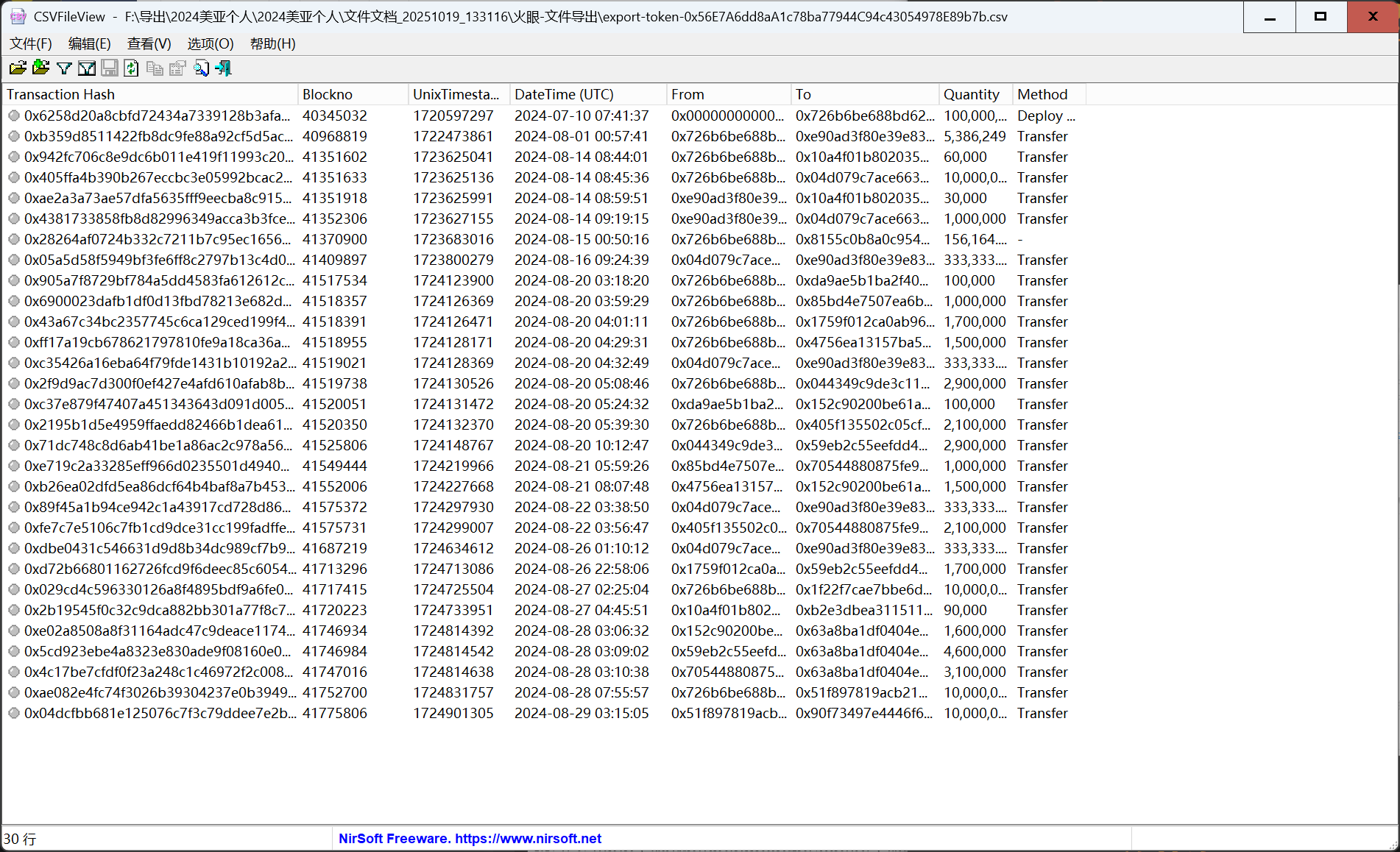

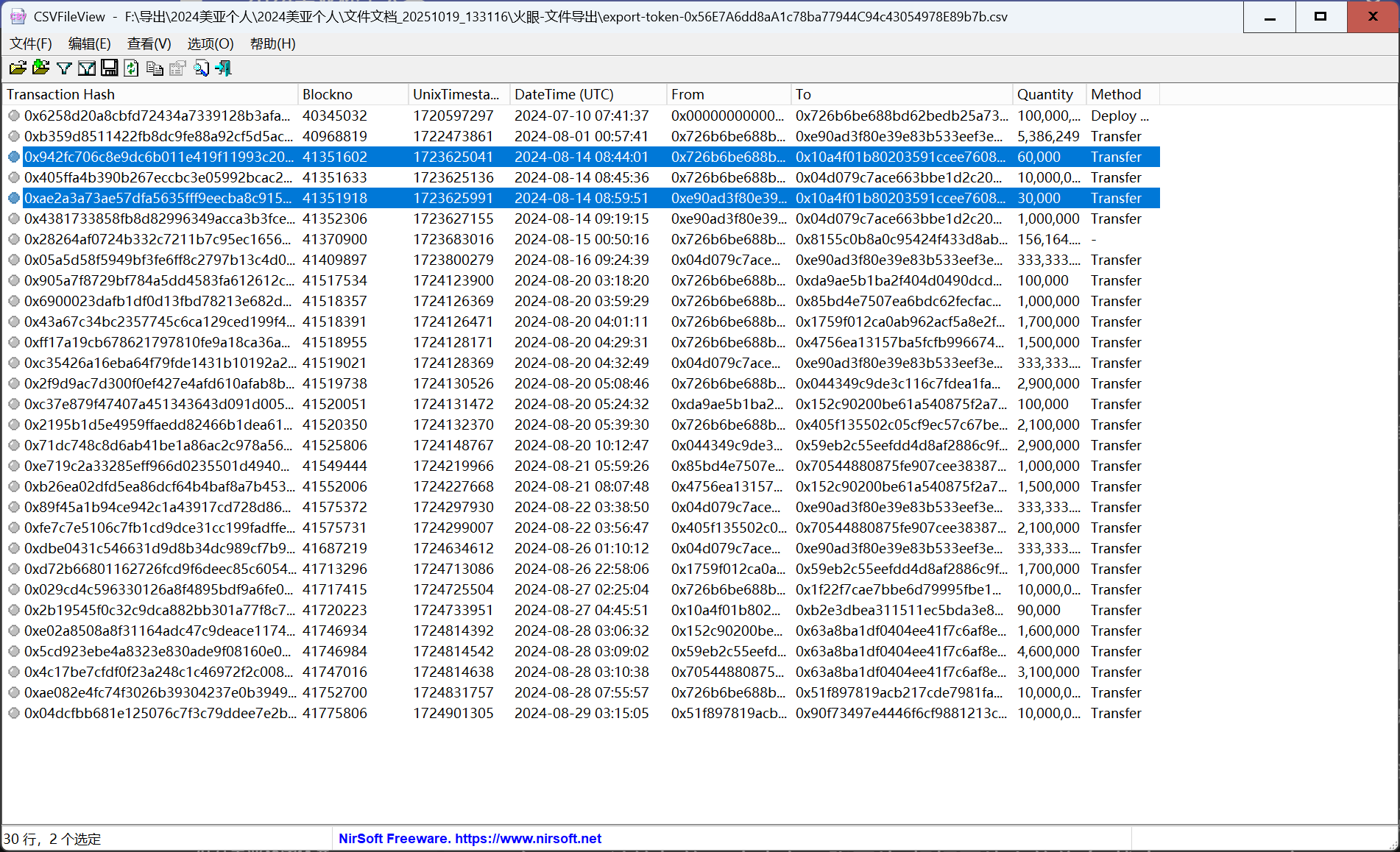

在浏览器能看见下载了一个csv文件,是和虚拟货币有关的,能找到:

打开看看:

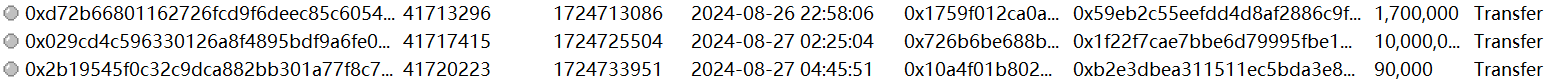

26日下午6点clara发了回复短语,28日上午9点david发现钱被偷,也就是这期间是作案时期

而表格中记录的是UTC标准时间,需要加上八小时才是当地时间,也就是只有三条记录符合:

只有最后一条在四个选项中

A

96.Emma 总共盗取了 David 多少 IDFC?

A. 90,000 IDFC

B. 170,000 IDFC

C. 9,300,000 IDFC

D. 9,390,000 IDFC

见上题

A

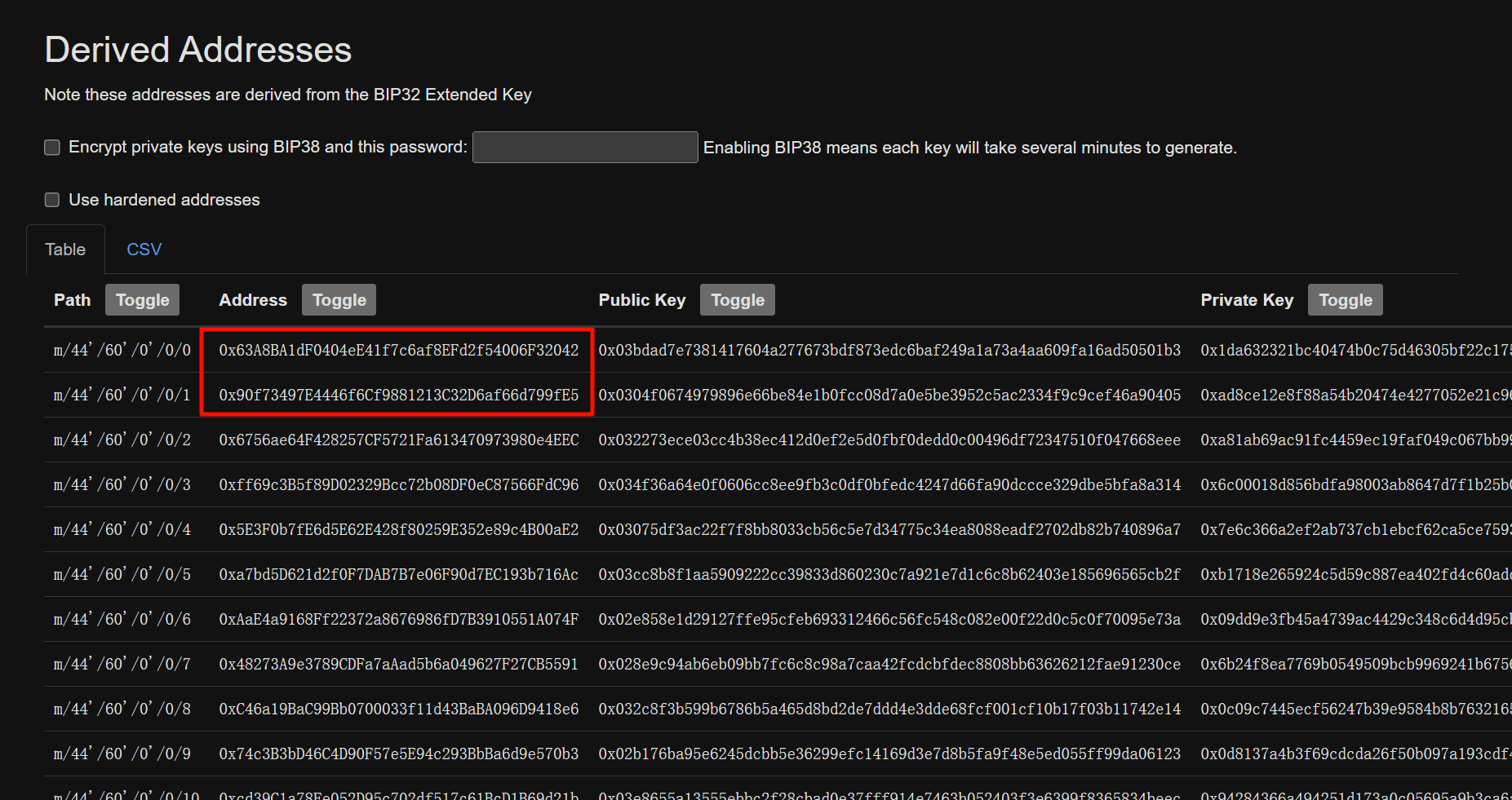

97.下列哪些地址是由相同的恢复短语(Recovery Seed)所生成?

A. 0x10a4f01b80203591ccee76081a4489ae1cd1281c

B. 0x152c90200be61a540875f2a752c328bd19dbfb87

C. 0x59eb2c55eefdd4d8af2886c9fd8fc6f465c3e220

D. 0x63a8ba1df0404ee41f7c6af8efd2f54006f32042

不知道怎么写,可能要联网,但是比赛又不让联网,很奇怪了

*原来是老考点了

在线计算address网址:https://iancoleman.io/bip39/

github离线项目地址:https://github.com/iancoleman/bip39

需要输入助记符,以及设置钱币类型(这个类型是在Emma还是David设备里面能找到,我不太清楚)

stock avocado grab clay light sadness segment ancient toe talk elder oil

导出的地址能看见ABC三个选项:

ABC

98.根据 IDFC 的交易记录作分析, 总共有多少次 IDFC 交易流入地址 0x10a4f01b80203591ccee76081a4489ae1cd1281c?

A. 0

B. 1

C. 2

D. 3

C

99.在 David 计算机的 D 盘内有一张图片, 根据图片上的信息, 找出 David 另一个虚拟货币钱包的恢复短语, 下列哪一个单词是在此恢复短语内?

A. fall

B. bread

C. brain

D. dove

图里面有个单词被遮挡了,不过看起来虽然和BC很像,但又不太可能是,猜一个吧

B

*错了

居然要在内存镜像里面暴力搜索,这完全没提示啊

内存镜像检材已经删了,先给出答案吧,能搜出来下面这些助记词:

infant fragile garlic bracket stove blade stick dove aerobic spin term educate

D

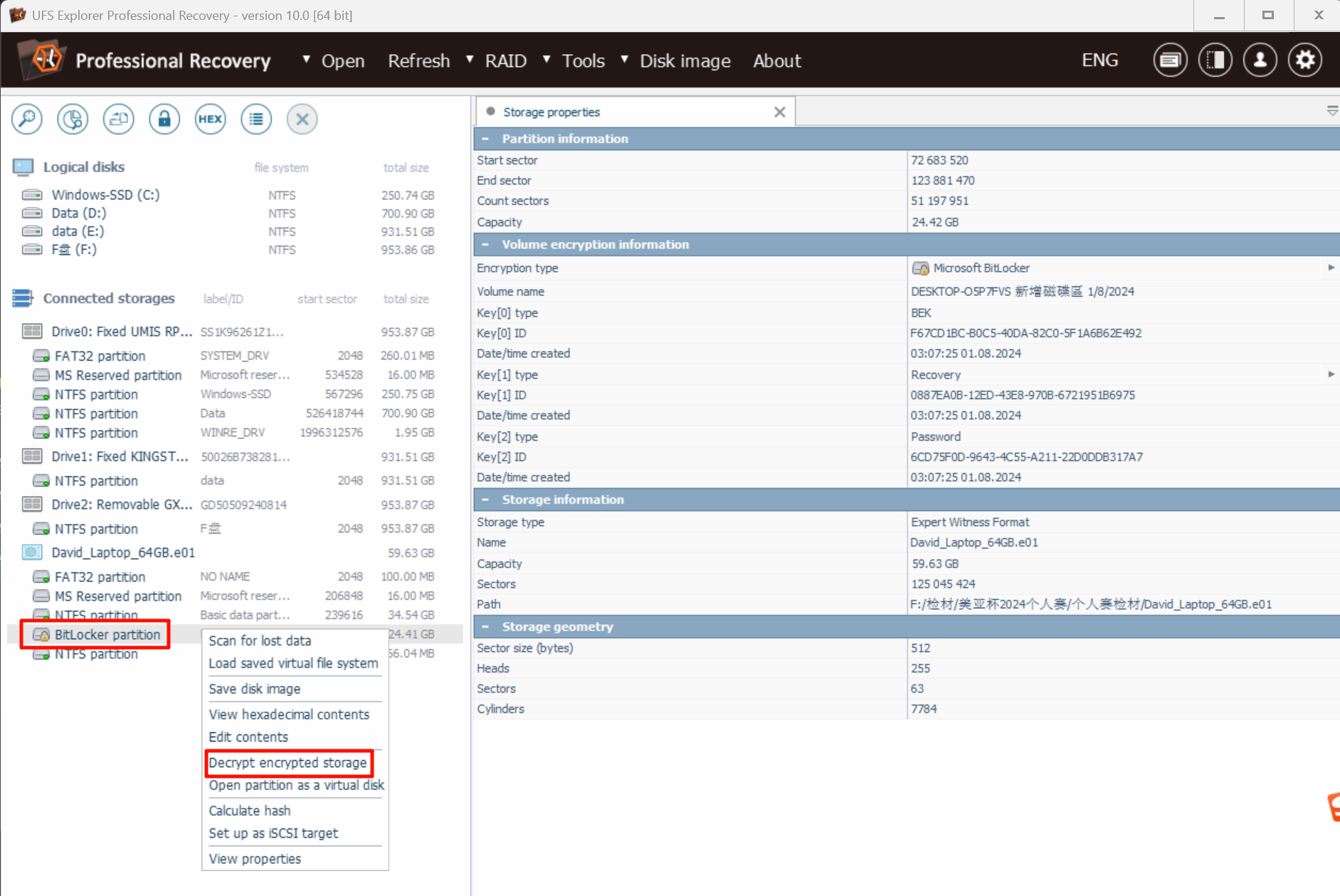

UFS导出bitlocker加密盘

做题过程中尝试的一种方法,虽然应该没什么用,但有必要记录一下

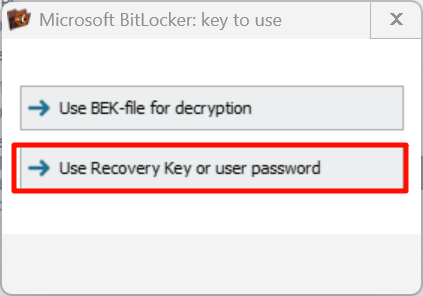

首先把包含加密分区的镜像导入UFS,右键加密分区,选择解密:

接下来有两个选项:

User password (用户密码): 启用BitLocker时为该驱动器设置的解锁密码

Recovery Key (恢复密钥): 48位的数字密钥,在启用BitLocker时会自动生成

这里我们拿到的是恢复秘钥:

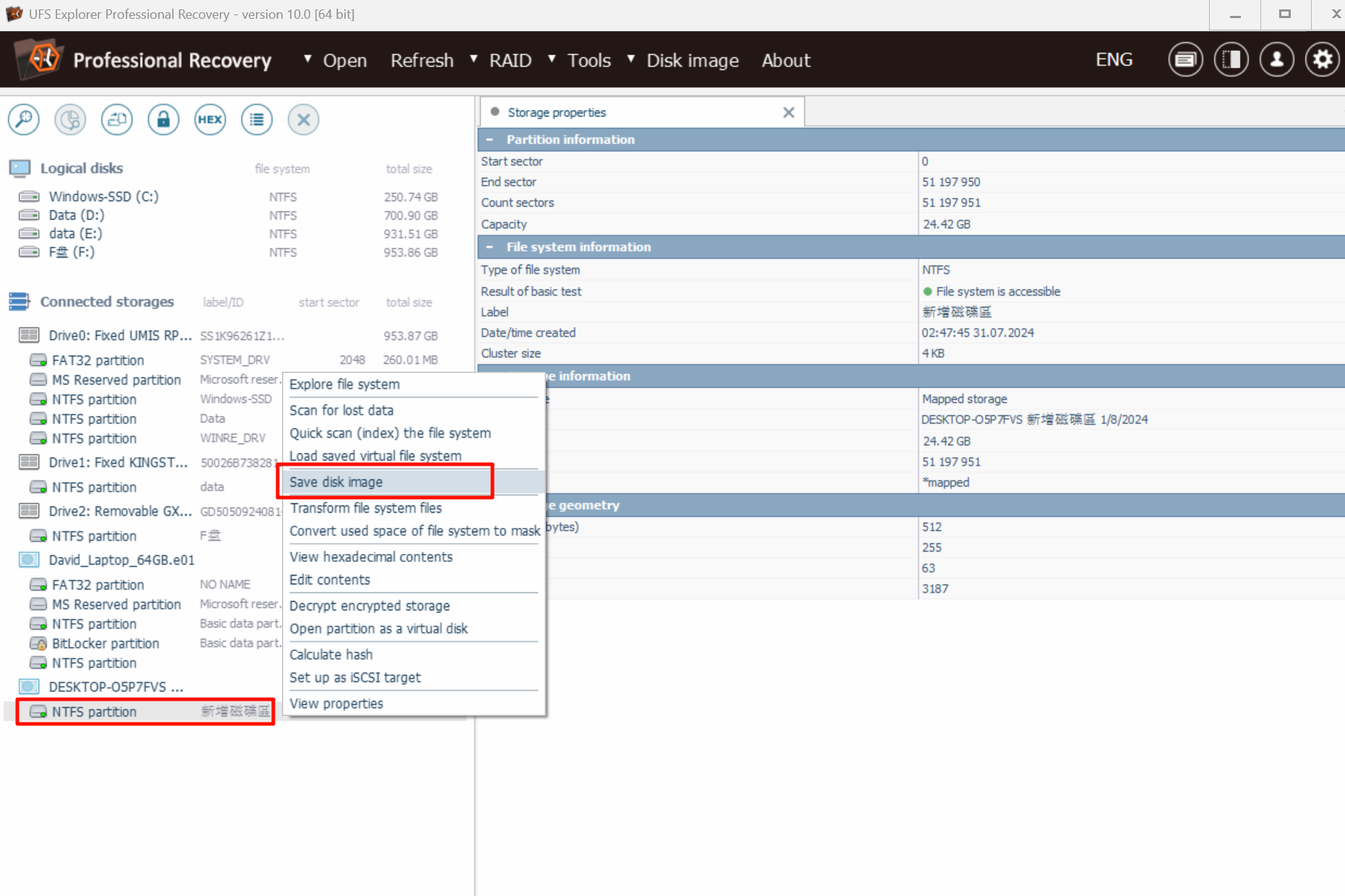

解密成功之后,会得到一个新的磁盘,右键另存:

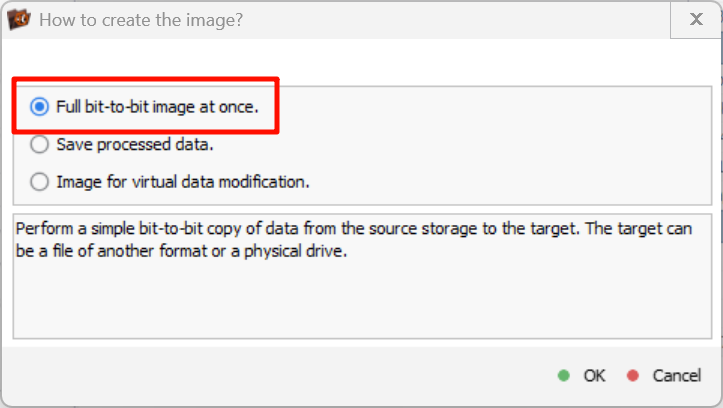

选择镜像制作方式,推荐bit2bit:

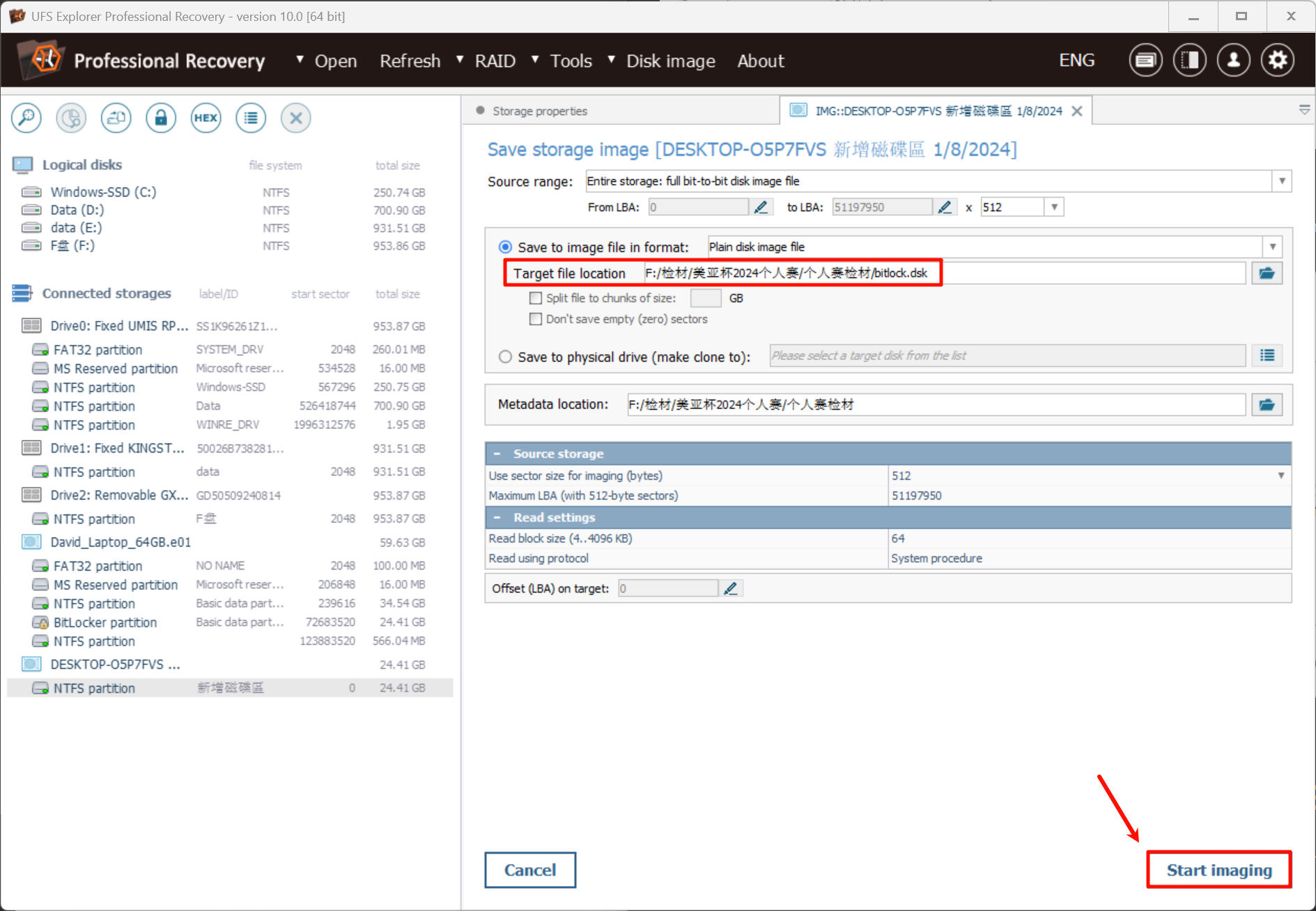

选择保存位置,其余选项可以不用动,点击start:

这样就得到了解密后的分区的.dsk文件

100. 在 IDFC 的交易记录中, 下列哪些地址由上述恢复短语所生成?

A. 0xb2e3dbea311511ec5bda3e85e061f15366f888a6

B. 0xe90ad3f80e39e83b533eef3ed23c641ec51089c6

C. 0x90f73497E4446f6Cf9881213C32D6af66d799fE5

D. 0x63a8ba1df0404ee41f7c6af8efd2f54006f32042

同样不知道怎么写

*做法同98题

CD